|

|

Research Findings

The Critical Infrastructure Cybersecurity Landscape

|

Критически ландшафт Cybersecurity инфраструктуры

|

Today’s Outlook on Cybersecurity Threats More Bleak than in 2013

|

Сегодняшний внешний вид на угрозах Cybersecurity более Bleak чем в 2013

|

|

Defending against cyber-attacks represents a perpetual battle for critical infrastructure organizations facing an increasingly dangerous threat landscape. In fact, 31% of security professionals working at critical infrastructure organizations believe that the threat landscape today is much worse than it was two years ago, while another 36% say it is somewhat worse (see Figure 1).

|

Защищать против cyber-атакует представляет perpetual сражение для критически организаций инфраструктуры смотря на все больше и больше опасный ландшафт угрозой. В действительности, 31% из профессионалов обеспеченностью работая на критически организациях инфраструктуры верят что ландшафт угрозой сегодня гораздо плохее чем было 2 лет тому назад, пока другое мнение 36% оно несколько более плох (см. рисунок 1).

|

|

It is interesting to note that ESG asked this same question in its 2010 research project,1 and it produced strikingly similar results—68% of respondents said that the threat landscape was worse in 2010 compared with 2008. Clearly, the threat landscape is getting more hazardous on an annual basis with no letup in sight. ESG finds this data particularly troubling. U.S. citizens depend upon critical infrastructure organizations for the basic necessities of modern society like food, water, fuel, and telecommunications services. Given the increasingly dangerous threat landscape, critical infrastructure organizations are tasked with maintaining important everyday services and defending their networks from a growing army of cyber-criminals, hacktivists, and nation state actors.

|

Интересно заметить что ESG спросило этому такой же вопрос в своем научно-исследовательском проекте 2010, 1 и оно произвел поразительн подобные результаты-68% сказанных респондентов что ландшафт угрозой был более плох в 2010 сравненном с 2008. Ясно, ландшафт угрозой получает опасне на годичной основе без letup в визировании. ESG находит, что эти данные определенно беспокоят. США. граждане зависят на критически организациях инфраструктуры для предметов первой необходимости самомоднейшего общества как еда, вода, топливо, и обслуживания радиосвязей. Я дали все больше и больше опасный ландшафт угрозой, критически организации инфраструктуры tasked с поддержанием важных ежедневных обслуживаний и защищать их сети от армии cyber-преступников, hacktivists, и актеров национального государства.

|

|

Note1: Source: ESG Research Report, Assessing Cyber Supply Chain Security Vulnerabilities Within the U.S. Critical Infrastructure, November 2010.

|

Note1: Источник: Отчет о НИР ESG, определяя уязвимости обеспеченностью цепи поставкы Cyber внутри США. Критически инфраструктура, ноябрь 2010.

|

|

These beliefs about the increasingly dangerous threat landscape go beyond opinions alone as many critical infrastructure organizations face constant cyber-attacks. A majority (68%) of critical infrastructure organizations experienced a security incident over the past two years, with nearly one-third (31%) experiencing a system compromise as a result of a generic attack (i.e., virus, Trojan, etc.) brought in by a user’s system, 26% reporting a data breach due to lost/stolen equipment, and 25% of critical infrastructure organizations suffering some type of insider attack (see Figure 2). Alarmingly, more than half (53%) of critical infrastructure organizations have dealt with at least two of these security incidents since 2013.

|

Эт верование о все больше и больше опасном ландшафте угрозой идет за мнениями самостоятельно так много критически организации инфраструктуры, котор сторона постоянн cyber-атакует. Большинство (68%) критически организаций инфраструктуры испытало случай обеспеченностью над прошлыми 2 летами, с близко 1/3 (31%) испытывая компромисс системы в результате родового нападения (т.е., вируса, Trojan, cEtc) принесенного внутри системой потребителя, 26% сообщая пролом данных из-за lost/украденного оборудования, и 25% критически организаций инфраструктуры терпя некоторый тип нападения человека внутри (см. рисунок 2). Alarmingly, больше чем половина (53%) критически организаций инфраструктуры общаются с по крайней мере 2 из этих случаев обеспеченностью с 2013.

|

|

Security incidents always come with ramifications associated with time and money. For example, nearly half (47%) of cybersecurity professionals working at critical infrastructure organizations claim that security incidents required significant IT time/personnel for remediation. While this places an unexpected burden on IT and cybersecurity groups, other consequences related to security incidents were far more ominous—36% say that security incidents led to the disruption of a critical business process or business operations, 36% claim that security incidents resulted in the disruption of business applications or IT systems availability, and 32% report that security incidents led to a breach of confidential data (see Figure 3).

|

Случаи обеспеченностью всегда приходят при степени последствий связанные с временем и деньг. Например, близко половина (47%) профессионалов cybersecurity работая на критически организациях инфраструктуры требует что случаи обеспеченностью требовали значительно ЕЕ время/персонал для remediation. Пока это устанавливает непредвиденную тяготу на группах ЕГО и cybersecurity, другими последствиями отнесенными к случаям обеспеченностью был далеким более зловещим-36% мнением которое случаи обеспеченностью вели к нарушению критически процесса дела или деятельностей дела, заявка 36% что случаи обеспеченностью привели к в нарушении или ЕГО использования в коммерческих целях доступность системы, и отчетом о 32% который случаи обеспеченностью вели к пролому конфиденциальных данных (см. рисунок 3).

|

|

This data should be cause for concern since a successful cyber-attack on critical infrastructure organizations’ applications and processes could result in the disruption of electrical power, health care services, or the distribution of food. Thus, these issues could have a devastating impact on U.S. citizens and national security.

|

Этими данными должны быть cause for concern в виду того что успешно cyber-атакует на применения критически организации инфраструктуры' и процессы смогли привести к в нарушении электропитания, обслуживаниях медицинского соревнования, или распределении еды. Таким образом, эти вопросы были в состоянии иметь опустошительный удар на США. граждане и национальная безопасность.

|

Cybersecurity at Critical Infrastructure Organizations

|

Cybersecurity на критически организациях инфраструктуры

|

|

Do critical infrastructure organizations believe they have the right cybersecurity policies, processes, skills, and technologies to address the increasingly dangerous threat landscape? The results of that inquiry are mixed at best. On the positive side, 37% rate their organizations’ cybersecurity policies, processes, and technologies as excellent and capable of addressing almost all of today’s threats. It is worth noting that the overall ratings have improved since 2010 (see Table 1). While this improvement is noteworthy, 10% of critical infrastructure security professionals still rate their organization as fair or poor.

|

Критически организации инфраструктуры верят им иметь правые политики, процессы, искусства, и технологии cybersecurity для того чтобы адресовать все больше и больше опасный ландшафт угрозой? Результаты того дознания смешаны в лучшем. На положительных стороне, тарифе 37% политики cybersecurity их организаций', процессах, и технологиях как превосходно и способно адресовать почти всю из сегодняшних угроз. Оно be worth заметить что общие номинальности улучшают с 2010 (см. таблицу 1). Пока это улучшение достопримечательно, 10% из критически профессионалов обеспеченностью инфраструктуры все еще классифицируют их организацию как справедливо или бедные.

|

|

Being able to deal with most threats may be an improvement from 2010, but it is still not enough. This is especially true given the fact that the threat landscape has grown more difficult at the same time. Critical infrastructure organizations are making progress, but defensive measures are not progressing at the same pace as the offensive capabilities of today’s cyber-adversaries and this risk gap leaves all U.S. citizens vulnerable.

|

Мочь общаться с большинств угрозами может быть улучшением от 2010, но оно не все еще достаточно. Это специально поистине, котор дали факт что ландшафт угрозой рос трудне в то же самое время. Критически организации инфраструктуры делают прогресс, но мероприятия военного характера не развивают на такой же побежке как одиозные возможности сегодняшних cyber-adversaries и этого зазора риска выходят все США. граждане уязвимые.

|

Table 1. Respondents Rate Organization’s Cybersecurity Policies

|

Given the national security implications of critical infrastructure, it is not surprising that cybersecurity risk has become an increasingly important board room issue over the past five years. Nearly half (45%) of cybersecurity professionals today rate their organization’s executive management team as excellent, while only 25% rated them as highly in 2010 (see Table 2). Alternatively, 10% rate the executive management team’s cybersecurity commitment as fair or poor in 2015, where 23% rated them so in 2010. These results are somewhat expected given the visible and damaging data breaches of the past few years. Critical infrastructure cybersecurity is also top of mind in Washington with legislators, civilian agencies, and the executive branch. For example, the 2014 National Institute of Standards and Technology (NIST) cybersecurity framework (CSF) was driven by an executive order and is intended to help critical infrastructure organizations measure and manage cyber-risk more effectively. As a result of all of this cybersecurity activity, corporate boards are much more engaged in cybersecurity than they were in the past, but whether they are doing enough or investing in the right areas is still questionable.

|

Меня дало прикосновенности национальной безопасности критически инфраструктуры, оно не удивляет что риск cybersecurity был все больше и больше важным вопросом комнаты правления над прошлыми 5 летами. Близко половина (45%) профессионалов cybersecurity сегодня классифицирует команду административного управления их организации как превосходно, пока только 25% расклассифицировало их как высоки в 2010 (см. таблицу 2). Друг, тариф 10% принятие окончательного решения cybersecurity команды административного управления как справедливо или бедные в 2015, где 23% расклассифицировало их так в 2010. Эти результаты несколько предположены после того как их дали видимые и damaging проломы данных past few лет. Критически cybersecurity инфраструктуры также верхне разума в вашингтоне с legislators, вольнонаемными агенствами, и executive ветвью. Например, рамки 2014 cybersecurity national institute of standards and technology (NIST) (CSF) управлялись распоряжения президента и предназначены помочь критически измерению организаций инфраструктуры и управить cyber-риску эффективно. В результате всей из этой деятельности при cybersecurity, корпоративные доски очень больше включены в cybersecurity чем они находились в прошлом, но делают ли они достаточно или инвестирующ в правых OBLASTях будет все еще спорно.

|

Table 2. Respondents Rate Organization’s Executive Management Team with Regard to Cybersecurity Initiatives

|

Critical infrastructure organizations are modifying their cybersecurity strategies for a number of reasons. For example, 37% say that their organization’s infosec strategy is driven by the need to support new IT initiatives with strong security best practices. This likely refers to IT projects for process automation that include Internet of Things (IoT) technologies. IoT projects can bolster productivity, but they also introduce new vulnerabilities and thus the need for additional security controls. Furthermore, 37% point to protecting sensitive customer data confidentiality and integrity, and 36% call out the need to protect internal data confidentiality and integrity (see Figure 4). These are certainly worthwhile goals, but ESG was surprised that only 22% of critical infrastructures say that their information security strategy is being driven by preventing/detecting targeted attacks and sophisticated malware threats. After all, 67% of security professionals believe that the threat landscape is more dangerous today than it was two years ago, and 68% of organizations have suffered at least one security incident over the past two years. Since critical infrastructure organizations are under constant attack, ESG feels strongly that CISOs in these organizations should be assessing whether they are doing enough to prevent, detect, and respond to modern cyber-attacks.

|

Критически организации инфраструктуры дорабатывают их стратегии cybersecurity для нескольких причин. Например, мнение 37% что стратегия infosec их организации управляется потребностью поддержать ново ЕЕ инициативы с практиками сильной обеспеченностью самыми лучшими. Это правоподобное refer to ОНО проектирует для отростчатой автоматизации вклюает интернет технологий вещей (IoT). Проекты IoT могут подпиреть урожайность валиком, но они также вводят новые уязвимости и таким образом потребность для дополнительных управлений обеспеченностью. Furthermore, пункт 37% к защищать чувствительные confidentiality и герметичность данным по клиента, и 36% call out потребность защитить внутренне confidentiality и герметичность данных (см. рисунок 4). Эти будут некоторо worthwhile цели, но ESG было удивлено что только 22% из критически инфраструктур говорят что их стратегия обеспеченностью информации управляется путем предотвращать/обнаруживая пристрелнные нападения и изощренные угрозы malware. В конце концов 67% из профессионалов обеспеченностью верят что ландшафтом угрозой будет более опасное сегодня чем было 2 лет тому назад, и 68% из организаций терпели по крайней мере один случай обеспеченностью над прошлыми 2 летами. В виду того что критически организации инфраструктуры находятся под постоянн нападением, ESG чувствует сильно что CISOs в этих организациях должно определять делают ли они достаточно для того чтобы предотвратить, обнаружить, и ответить к самомоднейшему cyber-атакует.

|

Cyber Supply Chain Security

|

Обеспеченность цепи поставкы Cyber

|

|

Like many other areas of cybersecurity, cyber supply chain security is growing increasingly cumbersome. In fact, 60% of security professionals say that cyber supply chain security has become either much more difficult (17%) or somewhat more difficult (43%) over the last two years (see Figure 5).

|

Как много других зон cybersecurity, обеспеченность цепи поставкы cyber растет все больше и больше cumbersome. В действительности, 60% из профессионалов обеспеченностью говорят что обеспеченность цепи поставкы cyber была или очень трудне (17%) или несколько трудне (43%) над последними 2 летами (см. рисунок 5).

|

|

Why has cyber supply chain security become more difficult? Forty-four percent claim that their organizations have implemented new types of IT initiatives (i.e., cloud computing, mobile applications, IoT, big data analytics projects, etc.), which have increased the cyber supply chain attack surface; 39% say that their organization has more IT suppliers than it did two years ago; and 36% state that their organization has consolidated IT and operational technology security, which has increased infosec complexity (see Figure 6).

|

Почему обеспеченность цепи поставкы cyber была трудне? Проценты Forty-four требуют что их организации снабжали новые Ны тип ЕГО инициативы (вычислять т.е., облака, передвижные применения, IoT, большие проекты analytics данных, cEtc), которые увеличивали поверхность нападения цепи поставкы cyber; мнение 39% что их организация имеет больше ОНО поставщики чем оно сделало 2 лет тому назад; и положение 36% что их организация консолидировала ЕГО и обеспеченность технологии, которая увеличивала сложность infosec (видит рисунок 6).

|

|

This data is indicative of the state of IT today. The fact is that IT applications, infrastructure, and products are evolving at an increasing pace, driving dynamic changes on a constant basis and increasing the overall cyber supply chain attack surface. Over-burdened CISOs and infosec staff find it difficult to keep up with dynamic cyber supply chain security changes, leading to escalating risks.

|

Эти данные признаковы положения ЕГО сегодня. Факт что ОН применения, инфраструктура, и продукты эволюционирует на увеличивая побежке, управляет динамическими изменениями на постоянн основание и увеличивает общую поверхность нападения цепи поставкы cyber. Перегруженная находка штата CISOs и infosec оно трудное для того чтобы keep up при динамические изменения обеспеченностью цепи поставкы cyber, водя к escalating рискам.

|

Cyber Supply Chain Security and Information Technology

|

Обеспеченность цепи поставкы Cyber и информационная технология

|

|

Cybersecurity protection begins with a highly secure IT infrastructure. Networking equipment, servers, endpoints, and IoT devices should be “hardened” before they are deployed on production networks. Access to all IT systems must adhere to the principle of “least privilege” and be safeguarded with role-based access controls that are audited on a continuous or regular basis. IT administration must be segmented through “separation of duties.” Networks must be scanned regularly and software patches applied rapidly. All security controls must be monitored constantly.

|

Предохранение от Cybersecurity начинает с высоки безопасный ЕГО инфраструктура. Оборудование Networking, серверы, endpoints, и приспособления IoT должны «быть затвердеты» прежде чем они раскрыны на сетях продукции. Доступ к всем, котор ОН системы должно придерживаться к принципу «наименьшей привилегированности» и быть гарантировано с рол-основанными управлениями доступа ревизованы на непрерывное или регулярно основание. ЕГО администрация необходимо поделить на сегменты через «разъединение обязанностей.» Сети необходимо просматривать регулярно и заплаты средства программирования приложенные быстро. Все управления обеспеченностью необходимо контролировать постоянн.

|

|

These principles are often applied to internal applications, networks, and systems but may not be as stringent with regard to the extensive network of IT suppliers, service providers, business partners, contractors, and customers that make up the cyber supply chain. As a review, the cyber supply chain is defined as:

|

Этими принципами часто приложены к внутренне применениям, сетям, и системам но не могут быть как stringent with regard to обширная сеть ЕЕ поставщиками, providers обслуживания, бизнес-партнерами, контракторами, и клиентами которые составляют цепь поставкы cyber. Как просмотрение, цепь поставкы cyber определена как:

|

|

The entire set of key actors involved with/using cyber infrastructure: system end-users, policy makers, acquisition specialists, system integrators, network providers, and software/hardware suppliers. The organizational and process-level interactions between these constituencies are used to plan, build, manage, maintain, and defend the cyber infrastructure.”

|

Весь комплект ключевыми с включили актерами, котор/используя инфраструктуру cyber: пользователя системы, руководителя, специалисты по приема, интеграторы системы, providers сети, и поставщики средства программирования/оборудования. Взаимодействия организационных и процесс-уровня между этими constituencies использованы для того чтобы запланировать, построить, управить, поддержать, и защитить инфраструктуру cyber.»

|

|

To explore the many facets of cyber supply chain security, this report examines:

|

Для того чтобы исследовать много фасеток обеспеченности цепи поставкы cyber, этот рапорт рассматривает:

|

|

The relationships between critical infrastructure organizations and their IT vendors (i.e., hardware, software, and services suppliers as well as system integrators, channel partners, and distributors).

|

Отношения между критически организациями инфраструктуры и их ОНО поставщики (т.е., оборудование, средство программирования, и поставщики обслуживаний также, как интеграторы системы, соучастники канала, и раздатчики).

|

|

The security processes and oversight applied to critical infrastructure organizations’ software that is produced by internal developers and third parties.

|

Процессы и промах обеспеченностью применились к средство программирования критически организациям инфраструктуры' произведено внутренне проявителями и третья лицо.

|

|

Cybersecurity processes and controls in instances where critical infrastructure organizations are either providing third parties (i.e., suppliers, customers, and business partners) with access to IT applications and services, or are consuming IT applications and services provided by third parties (note: throughout this report, this is often referred to as “external IT”).

|

Процессы и управления Cybersecurity в примерах где критически организациями инфраструктуры будут любые обеспечивая третья лицо (т.е., поставщики, клиенты, и бизнес-партнеры) с доступом к ЕМУ применения и обслуживания, или уничтожают ЕГО применения и обслуживания обеспеченные третья лицо (примечание: в течении этого рапорта, это часто refer to как «внешне ОНО»).

|

Cyber Supply Chain Security and IT Suppliers

|

Обеспеченность и ОНО цепи поставкы Cyber поставщики

|

|

Cybersecurity product vendors, service providers, and resellers are an essential part of the overall cyber supply chain. Accordingly, their cybersecurity policies and processes can have a profound downstream impact on their customers, their customers’ customers, and so on. Given this situation, critical infrastructure organizations often include cybersecurity considerations when making IT procurement decisions.

|

Поставщики продукта Cybersecurity, providers обслуживания, и resellers будут необходимой частью общей цепи поставкы cyber. Соответственно, их политики cybersecurity и процессы могут иметь глубокомысленный downstream удар на их клиентах, клиентах их клиентов', и так далее. Given this situation, критически организации инфраструктуры часто вклюают рассмотрение cybersecurity делая ИМ решения поставки.

|

|

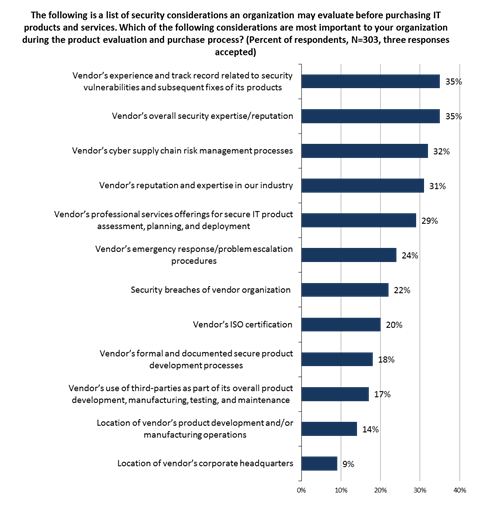

Just what types of cybersecurity considerations are most important? More than one-third (35%) of organizations consider their vendors’ experience and track record related to security vulnerabilities and subsequent fixes. In other words, critical infrastructure organizations are judging vendors by the quality of their software and their responsiveness in fixing software vulnerabilities when they do arise. Another 35% consider their vendors’ overall security expertise and reputation. Close behind, 32% consider their vendors’ cyber supply chain risk management processes, while 31% contemplate their vendors’ reputation and industry expertise (see Figure 7).

|

Как раз что типы рассмотрения cybersecurity большая часть важно? Больше чем 1/3 (35%) из организаций рассматривает опыт их поставщиков' и показатель следа отнесенный к уязвимостям обеспеченностью и затем fixes. In other words, критически организации инфраструктуры судят поставщиков качеством их средства программирования и их отзывчивости в уязвимостях средства программирования отладки когда они возникнут. Другие 35% учитывают их поставщиков' общими экспертизой и репутацией обеспеченностью. Закройте позади, 32% учитывают их поставщиков' процессы управления при допущении риска цепи поставкы cyber, пока 31% предусмотрели репутацией их поставщиков' и экспертизой индустрии (см. рисунок 7).

|

|

Clearly, critical infrastructure organizations have a number of cybersecurity considerations regarding their IT vendors, but many of these concerns, such as vendor reputation and expertise, remain subjective. To counterbalance these soft considerations, CISOs should really establish a list of objective metrics such as the number of CVEs associated with specific ISV applications and the average timeframe between vulnerability disclosure and security patch releases. These types of metrics can be helpful when comparing one IT vendor’s security proficiency against another’s.

|

Ясно, критически организации инфраструктуры имеют нескольк рассмотрение cybersecurity относительно их ОНО поставщики, но много из этих забот, such as репутация поставщика и экспертиза, остают тематически. Для того чтобы компенсировать это мягкое рассмотрение, CISOs должно реально установить перечень объективный metrics such as номер CVEs связанное с специфически применениями ISV и средним timeframe между разоблачением уязвимостью и отпусками заплаты обеспеченностью. Эти типы metrics могут быть полезны сравнивая ЕГО выработанность обеспеченностью поставщика одного против другого' S.

|

|

Cyber supply chain security best practices dictate that organizations assess the security processes, procedures, and technology safeguards used by all of their IT suppliers. In order to measure the cybersecurity practices of IT vendors, some critical infrastructure organizations conduct proactive security audits of cloud service providers, software providers, hardware manufacturers, professional services vendors that install and customize IT systems, and VARs/distributors that deliver IT equipment and/or services.

|

Практики обеспеченностью цепи поставкы Cyber самые лучшие диктуют что организации определяют процессы обеспеченностью, процедуры, и гарантии технологии используемые всем из их ОНО поставщики. Для того чтобы измерить практики cybersecurity ЕГО поставщики, несколько критически организаций инфраструктуры дирижируют proactive проверкы обеспеченностью providers обслуживания облака, поставщиков програм, производителя аппаратуры, поставщиков профессиональных сервисов которые устанавливают и customize ОНО системы, и VARs/раздатчиков которые поставляют ЕГО оборудование and/or обслуживания.

|

|

Are these security audits standard practice? ESG research reveals mixed results. On average, just under 50% of critical infrastructure organizations always audit all types of IT suppliers, a marked improvement from 2010 when 28% of critical infrastructure organizations always audited their IT suppliers. Nevertheless, there is still plenty of room for improvement. For example, 18% of organizations do not audit the security processes and procedures of resellers, VARs, and distributors at present. As the Snowden incident indicates, these IT distribution specialists can be used for supply chain interdiction for introducing malicious code, firmware, or backdoors into IT equipment to conduct a targeted attack or industrial espionage (see Figure 8).

|

Будут этими проверками обеспеченностью стандартное применение? Исследование ESG показывает смешанные результаты. На среднем, как раз под 50% из критически организаций инфраструктуры всегда ревизуйте все типы ЕЕ поставщики, маркированное улучшение от 2010 когда 28% из критически организаций инфраструктуры всегда ревизовало их ЕЕ поставщики. Однако, будет неподвижное множество комнаты для улучшения. Например, 18% из организаций не ревизуют процессы обеспеченностью и процедуры resellers, VARs, и раздатчиков в настоящее время. По мере того как случай Snowden показывает, эти ЕГО специалисты по распределения можно использовать для interdiction цепи поставкы для вводить злостое Кодего, firmware, или backdoors в ЕГО оборудование для того чтобы дирижировать пристрелнные нападение или промышленный шпионаж (см. рисунок 8).

|

|

IT vendor security audits appear to be a shared responsibility with the cybersecurity team playing a supporting role. General IT management has some responsibility for assessing IT vendor security at two-thirds (67%) of organizations, while the cybersecurity team is responsible in just over half (51%) of organizations (see Figure 9).

|

ОНО проверкы обеспеченностью поставщика кажется, что будет разделенная ответственность при команда cybersecurity играя поддерживая роль. Генералитет ОНО управление имеет некоторую ответственность для определять ЕЕ обеспеченность поставщика на 2/3 (67%) из организаций, пока команда cybersecurity будет ответственной внутри справедливой излишек половиной (51%) организаций (см. рисунок 9).

|

|

These results are somewhat curious. After all, why wouldn’t the cybersecurity team be responsible for IT vendor security audits in some capacity? Perhaps some organizations view IT vendor security audits as a formality, part of the procurement team’s responsibility, or address IT vendor security audits with standard “checkbox” paperwork alone. Regardless of the reason, IT vendor security audits will provide marginal value without hands-on cybersecurity oversight throughout the process.

|

Эти результаты несколько любознательни. В конце концов почему команда cybersecurity не была бы ответственн для ЕГО проверкы обеспеченностью поставщика в некоторой емкости? Возможно некоторые организации осматривают ЕГО проверкы обеспеченностью поставщика как проформа, часть ответственности команды поставки, или адресуют ЕГО проверкы обеспеченностью поставщика с стандартным paperwork «checkbox» самостоятельно. Regardless of причина, ОНО проверкы обеспеченностью поставщика предусмотрит маржинальный показатель без hands-on промаха cybersecurity в течении процесса.

|

|

IT vendor security audits vary widely in terms of breadth and depth, so ESG wanted some insight into the most common mechanisms used as part of the audit process. Just over half (54%) of organizations conduct a hands-on review of their vendors’ security history; 52% review documentation, processes, security metrics, and personnel related to their vendors’ cyber supply chain security processes; and 51% review their vendors’ internal security audits (see Figure 10).

|

ОНО проверкы обеспеченностью поставщика меняет широко in terms of breadth и глубина, поэтому ESG хотело некоторую проницательность в самые общие механизмы используемые как часть процесса проверкы. Как раз над половиной (54%) организаций дирижируйте hands-on просмотрение история обеспеченностью их поставщиков'; документация просмотрения 52%, процессы, metrics обеспеченностью, и персонал отнесли к процессы обеспеченностью цепи поставкы cyber их поставщикам'; и просмотрение 51% проверкы обеспеченностью их поставщиков' внутренне (см. рисунок 10).

|

|

Of course, many organizations include several of these mechanisms as part of their IT vendor security audits to get a more comprehensive perspective. Nevertheless, many of these audit considerations are based upon historical performance. ESG suggests that historical reviews be supplemented with some type of security monitoring and/or cybersecurity intelligence sharing so that organizations can better assess cyber supply chain security risks in real time.

|

Of course, много организаций вклюают несколько из этих механизмов как часть их ОНО проверкы обеспеченностью поставщика для того чтобы получить более всестороннюю перспективу. Однако, много из этого рассмотрения проверкы основаны на историческом представлении. ESG предлагает, чтобы исторические просмотрения были дополнены при некоторый тип обеспеченности контролируя and/or сведения cybersecurity TAK, CTO организации смогут более лучше определить риски с точки зрения безопасности цепи поставкы cyber в реальное временя.

|

|

To assess the cybersecurity policies, processes, and controls with consistency, all IT vendor security audits should adhere to a formal, documented methodology. ESG research indicates that half of all critical infrastructure organizations conduct a formal security audit process in all cases, while the other half have some flexibility to deviate from formal IT vendor security audit processes on occasion (see Figure 11). It is worth noting that 57% of financial services organizations have a formal security audit process for IT vendors that must be followed in all cases, as opposed to 47% of organizations in other industries. This is another indication that financial services firms tend to have more advanced and stringent cybersecurity policies and processes than those from other industries.

|

Определить политики, процессы, и управления cybersecurity с последовательностью, все, котор ОНА проверкы обеспеченностью поставщика должно придерживаться к официально, документированной методологии. Исследование ESG показывает что половина всех критически организаций инфраструктуры дирижирует официально процесс проверкы обеспеченностью в все случаи, пока другая половина имеет некоторую гибкость отклонить от официально ОНО процессы проверкы обеспеченностью поставщика иногда (см. рисунок 11). Оно be worth заметить что 57% из организаций финансовых обслуживаний имеют официально процесс проверкы обеспеченностью для ЕЕ поставщики необходимо последовать за в все случаи, в отличие от 47% из организаций в других индустриях. Это будет другая индикация фирмы финансовых обслуживаний клонат иметь более выдвигать и более stringent политики и процессы cybersecurity чем те от других индустрий.

|

|

IT vendor security audits involve data collection, analysis, evaluations, and final decision-making. From a scoring perspective, just over half (51%) of critical infrastructure organizations employ formal metrics/scorecards where IT vendors must attain a certain cybersecurity profile to qualify as an approved supplier. The remainder of critical infrastructure organizations have less stringent guidelines—32% have a formal vendor review process but no specific metrics for vendor qualification, while 16% conduct an informal review process (see Figure 12).

|

ОНО проверкы обеспеченностью поставщика включает собрание данных, анализ, оценки, и окончательное принятие решений. От ведя счет перспективы, как раз над половиной (51%) критически организаций инфраструктуры используйте официально metrics/scorecards где ОНА поставщики должно достигнуть некоторого профиля cybersecurity для того чтобы квалифицировать как approved поставщик. Остаток критически организаций инфраструктуры имеет более менее stringent директивы-32% не иметь официально процесс просмотрения поставщика но никакие специфически metrics для квалификации поставщика, пока проведение 16% неофициальный процесс просмотрения (см. рисунок 12).

|

|

Overall, ESG research indicates that many critical organizations are not doing enough due diligence with IT vendor cybersecurity audits. To minimize the risk of a cyber supply chain security incident, vendor audit best practices would have to include the following three steps:

|

Обще, исследование ESG показывает что много критически организаций не делают достаточное должное прилежание с ИМ проверкы cybersecurity поставщика. Для того чтобы уменьшить риск случая обеспеченностью цепи поставкы cyber, практики проверкы поставщика самые лучшие включить following 3 шага:

|

|

1. Organization always audits the internal security processes of strategic IT vendors.

|

1. Организация всегда ревизует внутренне процессы обеспеченностью стратегической ОНО поставщики.

|

|

1. Organization uses a formal standard audit process for all IT vendor audits.

|

1. Организация использует официально стандартный процесс проверкы для всех ОНО проверкы поставщика.

|

|

2. Organization employs formal metrics/scorecards where IT vendors must exceed a scoring threshold to qualify for IT purchasing approval.

|

2. Организация использует официально metrics/scorecards где ОНА поставщики должна превысить ведя счет порог для того чтобы квалифицировать для ЕЕ закупая утверждение.

|

|

When ESG assessed critical infrastructure organizations through this series of IT vendor audit steps, the results were extremely distressing. For example, on average, only 14% of the total survey population adhered to all three best practice steps when auditing the security of their strategic infrastructure vendors (see Table 3). Since strategic infrastructure vendors are audited most often, it is safe to assume that less than 14% of the total survey population follows these best practices when auditing the security of software vendors, cloud service providers, professional services firms, and distributors.

|

Когда ESG определило критически организации инфраструктуры через эту серию ЕГО шаги проверкы поставщика, результаты весьма огорчали. Например, на среднем, только 14% из полной населенности обзора придерживаемой к всем 3 самым лучшим шагам практики ревизуя обеспеченность их стратегических поставщиков инфраструктуры (см. таблицу 3). В виду того что стратегические поставщики инфраструктуры ревизованы наиболее часто, безопасно предположить меньш чем 14% из полной населенности обзора следует за этими самыми лучшими практиками ревизуя обеспеченность поставщиков средства программирования, providers обслуживания облака, профессиональные сервисы укрепляют, и раздатчики.

|

Table 3. Incidence of Best Practices for IT Vendor Security Audits

|

It is also worth noting that ESG data shows marginal improvements regarding IT vendor security auditing best practices in the last five years. In 2010, only 10% of critical infrastructure organizations followed all six best practice steps, while 14% do so in 2015. Clearly, there is still a lot of room for improvement.

|

Также worth noting что на данные по ESG показано предельным улучшениям относительно ЕГО обеспеченность поставщика ревизуя самые лучшие практики в последних 5 летах. В 2010, только 10% из критически организаций инфраструктуры последовало за всеми 6 самыми лучшими шагами практики, пока 14% делают так в 2015. Ясно, будет неподвижное множество комнаты для улучшения.

|

|

Regardless of security audit deficiencies, many critical infrastructure organizations are somewhat bullish about their IT vendors’ security. On average, 41% of cybersecurity professionals rate all types of IT vendors as excellent in terms of their commitment to and communications about their internal security processes and procedures, led by strategic infrastructure vendors achieving an excellent rating from 49% of the cybersecurity professionals surveyed (see Figure 13).

|

Regardless of дефициты проверкы обеспеченностью, много критически организаций инфраструктуры несколько бычи о их ОНО обеспеченность поставщиков'. На среднем, 41% из профессионалов cybersecurity классифицируют все типы ЕГО поставщики как превосходно in terms of их принятие окончательного решения к и сообщения о их внутренне процессах и процедурах по обеспеченностью, водить стратегическими поставщиками инфраструктуры достигая превосходной номинальности от 49% из произведенных съемку профессионалов cybersecurity (см. рисунок 13).

|

|

Critical infrastructure organizations gave their IT vendors more positive security ratings in 2015 compared with 2010. For example, only 19% of critical infrastructure organizations rated their strategic infrastructure vendors as excellent in 2010 compared with 49% in 2015. Many IT vendors have recognized the importance of building cybersecurity into products and processes during this timeframe and are much more forthcoming about their cybersecurity improvements. Furthermore, critical infrastructure organizations have increased the amount of vendor security due diligence over the last five years, leading to greater visibility and improved vendor ratings.

|

Критически организации инфраструктуры дали их ЕГО поставщики более положительные номинальности обеспеченностью в 2015 сравненном с 2010. Например, только 19% из критически организаций инфраструктуры расклассифицировало их стратегических поставщиков инфраструктуры как превосходно в 2010 сравненном с 49% в 2015. Много ОНО поставщики узнавало важность строить cybersecurity в продукты и процессы во время этого timeframe и очень будуще о их улучшениях cybersecurity. Furthermore, критически организации инфраструктуры увеличивали количество должного прилежания обеспеченностью поставщика над последними 5 летами, водя к большой видимости и улучшенным номинальностям поставщика.

|

|

The news isn’t all good as at least 12% of critical infrastructure organizations are only willing to give their IT vendors’ internal security processes and procedures a satisfactory, fair, or poor rating. ESG is especially concerned with ratings associated with resellers, VARs, and distributors since 24% of critical infrastructure organizations rate their internal security processes and procedures as satisfactory, fair, or poor. This is especially troubling since Figure 10 reveals that 18% of critical infrastructure organizations do not perform security audits on resellers, VARs, and distributors. Based upon all of this data, it appears that critical infrastructure organizations remain vulnerable to cybersecurity attacks (like supply chain interdiction) emanating from resellers, VARs, and distributors.

|

Новостями не будут совсем хороши по мере того как по крайней мере 12% из критически организаций инфраструктуры только охотно готова дать их ЕГО поставщики' внутренне процессы и процедуры по обеспеченностью удовлетворительная, ярмарк, или плох номинальност. ESG специально связано при номинальности связанные с resellers, VARs, и раздатчики с 24% из критически организаций инфраструктуры классифицируют их внутренне процессы и процедуры по как удовлетворительно, ярмарку, или бедные обеспеченностью. Это специально беспокоит в виду того что рисунок 10 показывает что 18% из критически организаций инфраструктуры не выполняют проверкы обеспеченностью на resellers, VARs, и раздатчиках. Я основано на всем из этих данных, оно кажется что критически организации инфраструктуры остают уязвимыми к нападениям cybersecurity (как interdiction цепи поставкы) от resellers, VARs, и раздатчиков.

|

|

IT hardware and software is often developed, tested, assembled, or manufactured in multiple countries with varying degrees of patent protection or legal oversight. Some of these countries are known “hot beds” of cybercrime or even state-sponsored cyber-espionage. Given these realities, one would think that critical infrastructure organizations would carefully trace the origins of the IT products purchased and used by their firms.

|

ОНО оборудование и средство программирования часто начато, испытано, собрано, или изготовлено в множественных странах с меняя градусами патентной защиты или законного промаха. Некоторые из этих стран будут известный «горячими кроватями» cybercrime or even положени-спонсированного cyber-шпионства. Я дало эти реальности, думать что критически организации инфраструктуры тщательно трассируют начала ОНО продукты закупленные и использованные их фирмами.

|

|

ESG’s data suggests that most firms are at least somewhat certain about the geographic lineage of their IT assets (see Figure 14). It should also be noted that there have been measurable improvements in this area as 41% of critical infrastructure organizations are very confident that they know the country in which their IT hardware and software products were originally developed and/or manufactured compared with only 24% in 2010. Once again, ESG attributes this progress to improvements in IT vendor security due diligence, greater supply chain security oversight within the IT vendor community, and increased overall cyber supply chain security awareness across the entire cybersecurity community over the past five years.

|

Данные по ESG предлагают что большинств фирмы по крайней мере несколько обязательно о географическом lineage их ОНО имущества (см. рисунок 14). Оно должно также быть замечено что были measurable улучшения в этой OBLASTи по мере того как 41% из критически организаций инфраструктуры очень уверенно они знают страну в их ОНА продукты оборудования и средства программирования первоначально была начата and/or изготовлена после того как она сравнена с только 24% в 2010. Еще раз, ESG приписывает этот прогресс к улучшениям в ЕМ должное прилежание обеспеченностью поставщика, большой промах обеспеченностью цепи поставкы в пределах ОНО община поставщика, и увеличенная общая осведомленность обеспеченностью цепи поставкы cyber через всю общину cybersecurity над прошлыми 5 летами.

|

|

While cybersecurity professionals gave positive ratings to their IT vendors’ security and are fairly confident about the origins of their IT hardware and software, they remain vulnerable because of insecure hardware and software that somehow circumvent IT vendor security audits, fall through the cracks, and end up in production environments. In fact, the majority (58%) of critical infrastructure organizations admit that they use insecure products and/or services that are a cause for concern (see Figure 15). One IT product or service vulnerability could represent the proverbial “weak link” that leads to a cyber-attack on the power grid, ATM network, or water supply.

|

Пока профессионалы cybersecurity дали положительным номинальностям к их ЕГО поставщики' обеспеченность и справедливо уверенно о началах их ОНО оборудование и средство программирования, они остает уязвимым из-за insecure оборудования и средство программирования которое как-то избегает ЕГО проверкы обеспеченностью поставщика, падает через отказы, и конец вверх в окружающих средах продукции. В действительности, большинство (58%) критически организаций инфраструктуры впускает что они используют insecure продукты and/or обслуживания которые будут cause for concern (см. рисунок 15). Одно ОНО продукт или уязвимость обслуживания смогло представить proverbial «слабое соединение», котор то водит к cyber-атакует на решетку силы, сеть ATM, или подачу воды.

|

Cyber Supply Chain Security and Software Assurance

|

Обеспеченность цепи поставкы Cyber и обеспечение средства программирования

|

|

Software assurance is another key tenet of cyber supply chain security as it addresses the risks associated with a cybersecurity attack targeting business software. The U.S. Department of Defense defines software assurance as:

|

Обеспечением средства программирования будет другое ключевое tenet обеспеченности цепи поставкы cyber по мере того как оно адресует риски связанные при нападение cybersecurity пристреливая средство программирования дела. США. Министерство обороны определяет обеспечение средства программирования как:

|

|

“The level of confidence that software is free from vulnerabilities, either intentionally designed into the software or accidentally inserted at any time during its lifecycle, and that the software functions in the intended manner.”

|

«Уровень доверия средство программирования свободно от уязвимостей, или преднамеренно конструировал в средство программирования или случайно ввел в любое время во время своего lifecycle, и который средство программирования действует в предназначенном образе.»

|

|

Critical infrastructure organizations tend to have sophisticated IT requirements, so it comes as no surprise that 40% of organizations surveyed develop a significant amount of software for internal use while another 41% of organizations develop a moderate amount of software for internal use (see Figure 16).

|

Критически организации инфраструктуры клонат изощрить ЕГО требования, поэтому она приходит как никакой сярприз которому 40% из произведенных съемку организаций начинают значительно количество средства программирования для внутренне пользы пока другие 41% из организаций начинают вмеру количество средства программирования для внутренне пользы (см. рисунок 16).

|

|

Software vulnerabilities continue to represent a major threat vector for cyber-attacks. For example, the 2015 Verizon Data Breach and Investigations Report found that web application attacks accounted for 9.4% of incident classification patterns within the confirmed data breaches. Since any poorly written, insecure software could represent a significant risk to business operations, ESG asked respondents to rate their organizations on the security of their internally developed software. The results vary greatly: 47% of respondents say that they are very confident in the security of their organization’s internally developed software, but 43% are only somewhat confident and another 8% remain neutral (see Figure 17).

|

Уязвимости средства программирования продолжаются представить вектор серьезной угрозы для cyber-атакуют. Например, пролом 2015 и исследования данным по Verizon сообщают после того как они найдены что нападения применения стержня определили 9.4% из картин классифицирования случая внутри подтверженные проломы данных. С плох написанных любых, insecure средство программирования смогло представить значительно риск к деятельностям дела, ESG спросило, что респонденты расклассифицировали их организации на обеспеченности их внутренне начатого средства программирования. Результаты меняют больш: 47% из респондентов говорят что они очень уверенно в обеспеченности средства программирования их организации внутренне начатого, но 43% только несколько уверенно и другие 8% остают нейтральным (см. рисунок 17).

|

|

There is a slight increase in the confidence level over the past five years as 36% of cybersecurity professionals working at critical infrastructure organizations were very confident in the security of their organization’s internally developed software in 2010 compared with 47% today. But this is a marginal improvement at best.

|

Будет незначительное повышение в уровень доверия над прошлыми 5 летами как 36% из профессионалов cybersecurity работая на критически организациях инфраструктуры было очень уверенно в обеспеченности средства программирования их организации внутренне начатого в 2010 сравненном с 47% сегодня. Но это будет предельное улучшение в лучшем.

|

|

To assess software security more objectively, ESG asked respondents whether their organization ever experienced a security incident directly related to the compromise of internally developed software. As it turns out, one-third of critical infrastructure organizations have experienced one or several security incidents that were directly related to the compromise of internally developed software (see Figure 18).

|

Для того чтобы определить обеспеченность средства программирования объективно, ESG спросило респондентам испытывала ли их организация всегда случай обеспеченностью сразу отнесенный к компромиссу внутренне начатого средства программирования. По мере того как оно turn out, 1/3 из критически организаций инфраструктуры испытывало один или несколько случаев обеспеченностью которые сразу были отнесены к компромиссу внутренне начатого средства программирования (см. рисунок 18).

|

|

From an industry perspective, 39% of financial services firms have experienced a security incident directly related to the compromise of internally developed software compared with 30% of organizations from other critical infrastructure industries. This happens in spite of the fact that financial services tend to have advanced cybersecurity skills and adequate cybersecurity resources. ESG finds this data particularly troubling since a cyber-attack on a major U.S. bank could disrupt the domestic financial system, impact global markets, and cause massive consumer panic.

|

От перспективы индустрии, 39% из фирм финансовых обслуживаний испытывали случай обеспеченностью сразу отнесенный к компромиссу внутренне начатого средства программирования сравненного с 30% из организаций от других критически индустрий инфраструктуры. Это случается in spite of the fact that финансовые обслуживания клонит выдвинуть искусства cybersecurity и подходящие ресурсы cybersecurity. ESG находит, что эти данные определенно беспокоят в виду того что cyber-атакуйте на главные США. крен был в состоянии нарушить отечественное финансовая система, плотно сжать мировые рынки, и причинить массивнейшую панику едока.

|

|

Critical infrastructure organizations recognize the risks associated with insecure software and are actively employing a variety of security controls and software assurance programs. The most popular of these is also the easiest to implement as 51% of the organizations surveyed have deployed application firewalls to block application-layer cyber-attacks such as SQL injections and cross-site scripting (XSS). In addition to deploying application firewalls, about half of the critical infrastructure organizations surveyed also include security testing tools as part of their software development processes, measuring their software security against publicly available standards, providing secure software development training to internal developers, and adopting secure software development lifecycle processes (see Figure 19). Of course, many organizations are engaged in several of these activities simultaneously in order to bolster the security of their homegrown software.

|

Критически организации инфраструктуры узнают риски связанные с insecure средством программирования и активно используют разнообразие управлений обеспеченностью и программ обеспечения средства программирования. Самое популярное этих также самыми легкими для того чтобы снабдить по мере того как 51% из произведенных съемку организаций раскрывали firewalls применения для того чтобы преградить применени-слой cyber-атакуют such as впрыски и крест-место SQL scripting (XSS). В дополнение к раскрывая firewalls применения, о половине критически организаций инфраструктуры произведенных съемку также включите инструменты обеспеченностью испытывая как часть их процессов развития средства программирования, измеряющ их обеспеченность средства программирования против общественно имеющихся стандартов, безопасное развитие средства программирования тренируя внутренне проявители, и принимая безопасные процессы lifecycle развития средства программирования (см. рисунок 19). Of course, много организаций включены в несколько из этих RABOT одновременно для того чтобы подпиреть обеспеченность валиком их homegrown средства программирования.

|

|

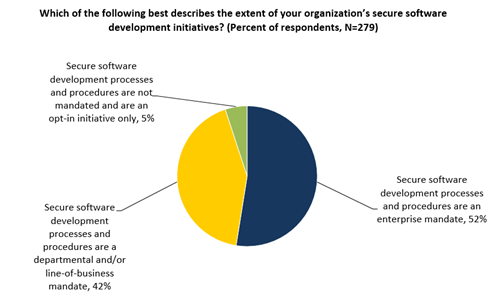

Secure software development programs are certainly a step in the right direction, but software assurance effectiveness is a function of two factors: the types of programs employed and the consistency of these programs. ESG research reveals that just over half of critical infrastructure organizations treat secure software development processes and procedures as an enterprise mandate, so it’s likely that these firms have a consistent secure software development methodology across the organization.

|

Безопасный программами развития средства программирования будут некоторо шаг в правое направление, но эффективностью обеспечения средства программирования будет функция 2 факторов: типы используемых программ и последовательность этих программ. Исследование ESG показывает что как раз над половиной критически инфраструктуры организации обрабатывают безопасные процессы и процедуры по развития средства программирования как мандат предпринимательства, поэтому правоподобно что эти фирмы имеют последовательную безопасную методологию развития средства программирования через организацию.

|

|

Alternatively, 42% of the critical infrastructure organizations surveyed implement secure software development processes and procedures as departmental or line-of-business mandates (see Figure 20). Decentralized software security processes like these can lead to tremendous variability where some departments institute strong software assurance programs while others do not. Furthermore, secure software development programs can vary throughout the enterprise where one department provides training and formal processes while another simply deploys an application firewall. As the old saying goes, “One bad apple can spoil the whole bunch”—a single department that deploys insecure internally developed software can open the door to damaging cyber-attacks that impact the entire enterprise and disrupt critical infrastructure services like food distribution, health care, or telecommunications.

|

Друг, 42% из критически произведенных съемку организаций инфраструктуры снабжают безопасные процессы и процедуры по развития средства программирования как мандаты ведомственных или лини--дела (см. рисунок 20). Децентрализованные процессы обеспеченностью средства программирования как эти могут вести к большущей изменчивости где некоторые отделы учреждают сильные программы обеспечения средства программирования пока другие не делают. Furthermore, безопасные программы развития средства программирования могут поменять в течении предпринимательства где один отдел обеспечивает тренировку и официально процессы пока другое просто раскрывает firewall применения. По мере того как старое высказывание идет, «одно плохое яблоко может избаловать весь пук» - одиночный отдел который раскрывает insecure внутренне начатое средство программирования может раскрыть дверь к повреждать cyber-атакует что удар все предпринимательство и нарушает критически обслуживания инфраструктуры как распределение еды, медицинское соревнование, или радиосвязи.

|

|

Critical infrastructure organizations are implementing secure software development programs for a number of reasons, including adhering to general cybersecurity best practices (63%), meeting regulatory compliance mandates (55%), and even lowering costs by fixing software security bugs in the development process (see Figure 21).

|

Критически организации инфраструктуры снабжают безопасные программы развития средства программирования для нескольких причин, включая придерживаться к практикам вообще cybersecurity самым лучшим (63%), регламентационные мандаты соответствия (55%), и ровные понижая черепашками обеспеченностью средства программирования отладки в процессе развития (см. рисунок 21).

|

|

It is also worth noting that 27% of critical infrastructure organizations are establishing secure software development programs in anticipation of new legislation. These organizations may be thinking in terms of the NIST cybersecurity framework (CSF) first introduced in February 2014. Although compliance with the CSF is voluntary today, it may evolve into a common risk management and regulatory compliance standard that supersedes other government and industry regulations like FISMA, GLBA, HIPAA, and PCI-DSS in the future. Furthermore, the CSF may also become a standard for benchmarking IT risk as part of cyber insurance underwriting and may be used to determine organizations’ insurance premiums. Given these possibilities, critical infrastructure organizations would be wise to consult the CSF, assess CSF recommendations for software security, and use the CSF to guide their software security processes and controls wherever possible.

|

Также worth noting что 27% из критически организаций инфраструктуры устанавливают безопасные программы развития средства программирования in anticipation of новое законодательство. Эти организации могут думать in terms of рамки cybersecurity NIST (CSF) во первых введенные в феврале 2014. Хотя соответствием с CSF будет добровольное сегодня, оно может эволюционировать в общий управления при допущении риска и регламентационный стандарт соответствия который supersedes другие регулировки правительства и индустрии как FISMA, GLBA, HIPAA, и PCI-DSS in the future. Furthermore, CSF может также стать стандартом для benchmarking ОН риск как часть страхсбора cyber подписывая и может быть использован для того чтобы обусловить страховые взносы организации'. Я дали эти возможности, критически организации инфраструктуры были бы велемудры для того чтобы посоветовать с CSF, определить рекомендациями CSF для обеспеченности средства программирования, и использовать CSF для того чтобы направить их процессы и управления обеспеченностью средства программирования wherever possible.

|

|

Aside from the ongoing software security actions taken today, critical infrastructure organizations also have future plans—28% plan to include specific security testing tools as part of software development, 25% will add web application firewalls to their infrastructure, and 24% will hire developers and development managers with secure software development skills (see Figure 22). These ambitious plans indicate that CISOs recognize their software development security deficiencies and are taking precautions in order to mitigate risk.

|

Кроме ongoing действий обеспеченностью средства программирования принятых сегодня, критически организации инфраструктуры также имеют план планов-28% будущего для того чтобы включить инструменты специфически обеспеченностью испытывая как часть развития средства программирования, 25% добавит firewalls применения стержня к их инфраструктуре, и 24% наймет проявители и менеджеры развития с безопасный искусствами развития средства программирования (см. рисунок 22). Эти честолюбивые планы показывают что CISOs узнает их дефициты обеспеченностью развития средства программирования и принимает меры предосторожности для того чтобы mitigate риск.

|

|

Some software development, maintenance, and testing activities are often outsourced to third-party contractors and service providers. This is the case at half of the critical infrastructure organizations that participated in this ESG research survey (see Figure 23).

|

Некоторые развитие средства программирования, обслуживание, и экспериментальные работы часто outsourced к third-party контракторам и providers обслуживания. Это будет случаем на половине критически организаций инфраструктуры участвовали в этом обзоре исследования ESG (см. рисунок 23).

|

|

As part of these relationships, many critical infrastructure organizations place specific cybersecurity contractual requirements on third-party software development partners. For example, 43% mandate security testing as part of the acceptance process, 41% demand background checks on third-party software developers, and 41% review software development projects for security vulnerabilities (see Figure 24).

|

Как часть этих отношений, много критически организаций инфраструктуры устанавливают требования договора специфически cybersecurity на third-party соучастниках развития средства программирования. Например, обеспеченность мандата 43% испытывая как часть процесса принятия, проверок предпосылки требования 41% на third-party проявителях средства программирования, и проектов развития средства программирования просмотрения 41% для уязвимостей обеспеченностью (см. рисунок 24).

|

Cybersecurity, Critical Infrastructure Security Professionals, and the U.S. Federal Government

|

Cybersecurity, критически профессионалы обеспеченностью инфраструктуры, и США. Федеральное правительство

|

|

ESG research indicates a pattern of persistent cybersecurity incidents at U.S. critical infrastructure organizations over the past few years. Furthermore, security professionals working in critical infrastructure industries believe that the cyber-threat landscape is more dangerous today than it was two years ago.

|

Исследование ESG показывает картину упорнейших случаев cybersecurity на США. критически организации инфраструктуры over the past few years. Furthermore, профессионалы обеспеченностью работая в критически индустриях инфраструктуры верят что ландшафтом cyber-угрозой будет более опасное сегодня чем оно были 2 лет тому назад.

|

|

To address these issues, President Obama and various other elected officials proposed several cybersecurity programs such as the NIST cybersecurity framework and an increase in threat intelligence sharing between critical infrastructure organizations and federal intelligence and law enforcement agencies. Of course, federal cybersecurity discussions are nothing new. Recognizing a national security vulnerability, President Clinton first addressed critical infrastructure protection (CIP) with Presidential Decision Directive 63 (PDD-63) in 1998. Soon thereafter, Deputy Defense Secretary John Hamre cautioned the U.S. Congress about CIP by warning of a potential “cyber Pearl Harbor.” Hamre stated that a devastating cyber-attack, “… is not going to be against Navy ships sitting in a Navy shipyard. It is going to be against commercial infrastructure.”

|

Для того чтобы адресовать эти вопросы, президент Obama и various other избранные должностные лица предложили несколько программ cybersecurity such as рамки cybersecurity NIST и увеличение в сведении угрозой между критически организациями инфраструктуры и федеральными агенствами сведении и обеспечения соблюдения законов. Of course, федеральные обсуждения cybersecurity ничего нового. Узнающ уязвимость национальной безопасности, президент Клинтон сперва адресовал критически предохранение от инфраструктуры (CIP) с президентской директивой 63 решения (PDD-63) в 1998. Скоро в дальнейшем, депутат Оборона Секретарша Джон Hamre предостерег США. Съезд о CIP предупреждением потенциальной «гавани перлы cyber.» Hamre заявило что опустошительное cyber-атакует, «… не идет быть против кораблей военно-морского флота сидя в верфи военно-морского флота. Оно идет быть против коммерчески инфраструктуры.»

|

|

Security professionals working at critical infrastructure industries have been directly or indirectly engaged with U.S. Federal Government cybersecurity programs and initiatives through several Presidential administrations. Given this lengthy timeframe, ESG wondered whether these security professionals truly understood the U.S. government’s cybersecurity strategy. As seen in Figure 31, the results are mixed at best. One could easily conclude that the data resembles a normal curve where the majority of respondents believe that the U.S. government’s cybersecurity strategy is somewhat clear while the rest of the survey population is distributed between those who believe that the U.S. government’s cybersecurity strategy is very clear and those who say it is unclear.

|

Профессионалы обеспеченностью работая на критически индустриях инфраструктуры сразу или косвенно включали с США. Программы и инициативы cybersecurity федерального правительства через несколько президентских администраций. Меня дало это длинномерное timeframe, ESG интересовало поняли ли эти профессионалы обеспеченностью поистине США. стратегия cybersecurity правительства. Как увидено в рисунке 31, результаты смешаны в лучшем. Одно смогло легко заключить что данные походят кривая нормального распределения где большинство респондентов верит что США. стратегия cybersecurity правительства несколько ясна пока остальнои населенности обзора распределены между теми верят что США. стратегия cybersecurity правительства очень ясна и те говорят ее мутноваты.

|

|

ESG views the results somewhat differently. In spite of over 20 years of U.S. federal cybersecurity discussions, many security professionals remain unclear about what the government plans to do in this space. Clearly, the U.S. Federal Government needs to clarify its mission, its objectives, and its timeline with cybersecurity professionals to gain their trust and enlist their support for public/private programs.

|

ESG осматривает результаты несколько по-разному. In spite of над 20 лет США. федеральные обсуждения cybersecurity, много профессионалов обеспеченностью остают мутноватыми о планы правительства, котор нужно сделать в этом космосе. Ясно, федеральному правительству США нужно уточюнить свой полет, свои задачи, и свое timeline с профессионалами cybersecurity для того чтобы приобрести их доверие и завербовать их поддержку для общественных/приватных программ.

|

|

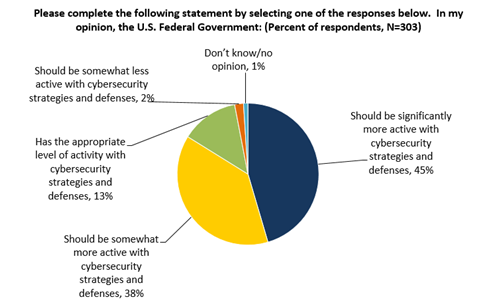

While critical infrastructure security professionals may be uncertain about the U.S. Federal Government’s strategy, they would also like to see Washington become more engaged. Nearly half (45%) of critical infrastructure organizations believe that the U.S. Federal Government should be significantly more active with cybersecurity strategies and defenses while 38% believe that the U.S. Federal Government should be somewhat more active with cybersecurity strategies and defenses (see Figure 32).

|

Пока критически профессионалы обеспеченностью инфраструктуры могут быть неуверенн о США. Стратегия федерального правительства, они также хотел были бы увидеть, что вашингтон стало включатьее. Близко половина (45%) критически организаций инфраструктуры верит что США. Федеральное правительство должно быть significantly more активно с стратегиями и оборонами cybersecurity пока 38% верят что США. Федеральное правительство должно быть несколько активноее с стратегиями и оборонами cybersecurity (см. рисунок 32).

|

|

Finally, ESG asked the entire survey population of security professionals what types of cybersecurity actions the U.S. Federal Government should take. Nearly half (47%) believe that Washington should create better ways to share security information with the private sector. This aligns well with President Obama’s executive order urging companies to share cybersecurity threat information with the U.S. Federal Government and one another. Cybersecurity professionals have numerous other suggestions as well. Some of these could be considered government cybersecurity enticements. For example, 37% suggest more funding for cybersecurity education programs while 36% would like more incentives like tax breaks or matching funds for organizations that invest in cybersecurity. Alternatively, many cybersecurity professionals recommend more punitive or legislative measures—44% believe that the U.S. Federal Government should create a “black list” of vendors with poor product security (i.e., the cybersecurity equivalent of a scarlet letter), 40% say that the U.S. Federal Government should limit its IT purchasing to vendors that display a superior level of security, and 40% endorse more stringent regulations like PCI DSS or enacting laws with higher fines for data breaches (see Figure 33).

|

Окончательно, ESG спросило всей населенности обзора профессионалов обеспеченностью что типы действий cybersecurity США. Федеральное правительство должно принять. Близко наполовину (47%) верьте что вашингтон должно создать более лучшие дороги делить данные по обеспеченностью с частным сектором. Это выравнивает наилучшим образом при распоряжения президента президента Obama's принуждая, что компании поделили данные по угрозой cybersecurity с США. Федеральное правительство и одно другое. Профессионалы Cybersecurity имеют многочисленнnSs другие предложения также. Некоторые из этих были в состоянии быть рассмотрены прельщениями cybersecurity правительства. Например, 37% предлагают фондировать для программ образования cybersecurity пока 36% хотел было бы больше стимулов как фонды налоговых послаблений или сопрягать для организаций которые инвестируют в cybersecurity. Друг, много профессионалов cybersecurity рекомендуют карательное или законодательные измерения-44% верят что США. Федеральное правительство должно создать «черный список» поставщиков с плохой обеспеченностью продукта (т.е., эквивалентом письма шарлаха), мнением cybersecurity 40% которое США. Федеральное правительство должно ограничивать сво ЕГО закупая к поставщикам показывают главный уровень обеспеченности, и 40% визируют больше обязательных постановлений как PCI DSS или enacting законы с более высокими штрафами для данных пробивает брешь (см. рисунок 33).

|

|

Of course, it’s unrealistic to expect draconian cybersecurity policies and regulations from Washington, but the ESG data presents a clear picture: Cybersecurity professionals would like to see the U.S. Federal Government use its visibility, influence, and purchasing power to produce cybersecurity “carrots” and “sticks.” In other words, Washington should be willing to reward IT vendors and critical infrastructure organizations that meet strong cybersecurity metrics and punish those that cannot adhere to this type of standard.

|

Of course, нереалистично надеяться draconian политики и регулировки cybersecurity от вашингтона, но на данные по ESG представлено ясное изображение: Профессионалы Cybersecurity хотел были бы увидеть, что федеральное правительство США использовало свои видимость, влияние, и покупательную способность произвести cybersecurity «морковей» и «ручки.» In other words, вашингтон должно быть охотно готово наградить ЕГО поставщики и критически организации инфраструктуры встречают сильный metrics cybersecurity и репрессирует те не могут придерживаться к этому типу стандарта.

|

|

|