|

|

Research Findings

The Critical Infrastructure Cybersecurity Landscape

|

기반 Cybersecurity 긴요한 조경

|

Today’s Outlook on Cybersecurity Threats More Bleak than in 2013

|

2013년에 더 황폐한 Cybersecurity 위협에 오늘 전망

|

|

Defending against cyber-attacks represents a perpetual battle for critical infrastructure organizations facing an increasingly dangerous threat landscape. In fact, 31% of security professionals working at critical infrastructure organizations believe that the threat landscape today is much worse than it was two years ago, while another 36% say it is somewhat worse (see Figure 1).

|

에 대하여 방어는 대표한다 점점 위험한 위협 조경을 직면하는 긴요한 기반 조직을 위한 끊임없는 전투를 cyber 공격한다. 실제로, 긴요한 기반 조직에 일해 안전 전문가의 31%는 또 다른 36% 할말은 그것 약간 더 나쁜 (그러나 전에 2 년이었다 매우 더 나쁘다고 위협 조경이 오늘 믿는다, 숫자 1를 보십시오).

|

|

It is interesting to note that ESG asked this same question in its 2010 research project,1 and it produced strikingly similar results—68% of respondents said that the threat landscape was worse in 2010 compared with 2008. Clearly, the threat landscape is getting more hazardous on an annual basis with no letup in sight. ESG finds this data particularly troubling. U.S. citizens depend upon critical infrastructure organizations for the basic necessities of modern society like food, water, fuel, and telecommunications services. Given the increasingly dangerous threat landscape, critical infrastructure organizations are tasked with maintaining important everyday services and defending their networks from a growing army of cyber-criminals, hacktivists, and nation state actors.

|

, 1를 ESG가 이것에게 그것의 2010 연구 계획에 있는 동일한 질문을 질문했다 주의하는 것이 재미있다 그리고 그것은 위협 조경이 2008년과 비교된 2010에서 더 나빴다고 현저하게 응답자의 유사한 결과 68%를 말했다 가져왔다. 명확하게, 위협 조경은 광경에 있는 letup 없이 매년 더 위험하게 되고 있다. ESG는 이 자료를 특히 고생 찾아낸다. 미국. 시민은 음식, 물, 연료 및 원거리 통신 서비스 같이 현대 사회의 기본적인 필요성을 위한 긴요한 기반 조직에게 달려 있다. 점점 위험한 위협 조경을 주어, 긴요한 기반 조직은 중요한 매일 서비스를 유지하고 cyber 범인, hacktivists 및 단일 민족 국가 배우의 성장 육군에게서 그들의 네트워크 방어하기로 할당된다.

|

|

Note1: Source: ESG Research Report, Assessing Cyber Supply Chain Security Vulnerabilities Within the U.S. Critical Infrastructure, November 2010.

|

Note1: 근원: 미국 내의 Cyber 공급 연쇄 안전 취약성을 사정하는 ESG 연구 보고. 긴요한 기반, 2010년 11월.

|

|

These beliefs about the increasingly dangerous threat landscape go beyond opinions alone as many critical infrastructure organizations face constant cyber-attacks. A majority (68%) of critical infrastructure organizations experienced a security incident over the past two years, with nearly one-third (31%) experiencing a system compromise as a result of a generic attack (i.e., virus, Trojan, etc.) brought in by a user’s system, 26% reporting a data breach due to lost/stolen equipment, and 25% of critical infrastructure organizations suffering some type of insider attack (see Figure 2). Alarmingly, more than half (53%) of critical infrastructure organizations have dealt with at least two of these security incidents since 2013.

|

이 점점 위험한 위협 조경에 관하여 신념은 혼자 의견 저쪽에 일정한 얼굴이 cyber 공격하는 만큼 긴요한 기반 조직 간다. 긴요한 기반 조직의 대다수 (68%)는 사용자의 체계에 의해, 분실된 훔친 장비 때문에 자료 개척을 보고하는 26% 안으로 주어진 경험하는, 일반적인 공격 (i.e, 바이러스, 트로이 사람, 등등) 결과로 체계 타협을 거의 1/3 (31%) 그리고 어떤 종류의 내부자 공격을 겪는 긴요한 기반 조직의 25%가 과거 2 년 내내 안전 사건을, 경험했다 (숫자 2를 보십시오). 놀랄 만큼, 긴요한 기반 조직의 반 (53%) 보다는 더 많은 것은 2013년부터 이 안전 사건의 적어도 2를 취급했다.

|

|

Security incidents always come with ramifications associated with time and money. For example, nearly half (47%) of cybersecurity professionals working at critical infrastructure organizations claim that security incidents required significant IT time/personnel for remediation. While this places an unexpected burden on IT and cybersecurity groups, other consequences related to security incidents were far more ominous—36% say that security incidents led to the disruption of a critical business process or business operations, 36% claim that security incidents resulted in the disruption of business applications or IT systems availability, and 32% report that security incidents led to a breach of confidential data (see Figure 3).

|

안전 사건은 시간과 돈과 관련되었던 파생효과로 항상 온다. 예를 들면 안전 사건이 뜻깊었던 그것을 개선을 위한 시간 또는 인원 요구했다는 것을, 긴요한 기반 조직에 일해 cybersecurity 전문가의 거의 반 (47%)는 주장한다. 이것이 그것과 cybersecurity 그룹에 의외 짐을 두는 동안, 안전 사건과 관련있는 다른 결과는 안전 사건이 영업 신청 그것의 붕괴 시스템 가용도 귀착되었다 안전 사건이 긴요한 사업 과정 기업 운영의 붕괴에 지도한 훨씬 더 더 불길한 36% 할말, 36% 요구, 그리고 안전 사건이 은밀한 자료의 개척에 지도한 32% 보고이었다 (숫자 3를 보십시오).

|

|

This data should be cause for concern since a successful cyber-attack on critical infrastructure organizations’ applications and processes could result in the disruption of electrical power, health care services, or the distribution of food. Thus, these issues could have a devastating impact on U.S. citizens and national security.

|

이 자료는 성공이 긴요한 기반 조직에' 신청 cyber 공격하고기 과정이 전력의 붕괴, 음식의 건강 관리 서비스, 또는 배급 귀착되기 수 있었기 때문에 우려 요인이어야 한다. 따라서, 이 문제점에는 미국에 대한 엄청난 충격이 있을 수 있었다. 시민과 국가 안보.

|

Cybersecurity at Critical Infrastructure Organizations

|

긴요한 기반 조직에 Cybersecurity

|

|

Do critical infrastructure organizations believe they have the right cybersecurity policies, processes, skills, and technologies to address the increasingly dangerous threat landscape? The results of that inquiry are mixed at best. On the positive side, 37% rate their organizations’ cybersecurity policies, processes, and technologies as excellent and capable of addressing almost all of today’s threats. It is worth noting that the overall ratings have improved since 2010 (see Table 1). While this improvement is noteworthy, 10% of critical infrastructure security professionals still rate their organization as fair or poor.

|

긴요한 기반 조직은 적당한 cybersecurity 정책, 과정, 기술 및 기술이 점점 위험한 위협 조경을 제시하는 있기 위하여 믿는가? 저 조회의 결과는 고작 섞인다. 오늘 위협 거의 전부 제시 우수하고 그리고 가능하다 긍정적인 측, 37% 비율 그들의 조직' cybersecurity 정책, 과정 및 기술에. 그것은 전체적 평가가 2010년부터 향상했다는 것을 주의하는 가치가 있다 (도표 1를 보십시오). 이 개선이 주목할 만한 동안 긴요한 기반 안전 전문가의 10%는 공정한 것과 같이 아직도 그들의 조직 또는 영세민을 평가한다.

|

|

Being able to deal with most threats may be an improvement from 2010, but it is still not enough. This is especially true given the fact that the threat landscape has grown more difficult at the same time. Critical infrastructure organizations are making progress, but defensive measures are not progressing at the same pace as the offensive capabilities of today’s cyber-adversaries and this risk gap leaves all U.S. citizens vulnerable.

|

대부분의 위협을 취급할 수 있는 것은 2010년에서 개선일지도 모르지만, 아직도 이젠 그만이 아니다. 위협 조경이 동시에 더 곤란하게 성장했다 는 사실이 주어진 이것은 특히 진실하다. 긴요한 기반 조직은 진전을 보이고 있다, 그러나 오늘 cyber 상대 및 이 모험 간격의 공세 기능이 모든 미국을 떠난다와 방어 측정은 동일한 걸음에 점진하고 있지 않다. 비난받기 쉬운 시민.

|

Table 1. Respondents Rate Organization’s Cybersecurity Policies

|

Given the national security implications of critical infrastructure, it is not surprising that cybersecurity risk has become an increasingly important board room issue over the past five years. Nearly half (45%) of cybersecurity professionals today rate their organization’s executive management team as excellent, while only 25% rated them as highly in 2010 (see Table 2). Alternatively, 10% rate the executive management team’s cybersecurity commitment as fair or poor in 2015, where 23% rated them so in 2010. These results are somewhat expected given the visible and damaging data breaches of the past few years. Critical infrastructure cybersecurity is also top of mind in Washington with legislators, civilian agencies, and the executive branch. For example, the 2014 National Institute of Standards and Technology (NIST) cybersecurity framework (CSF) was driven by an executive order and is intended to help critical infrastructure organizations measure and manage cyber-risk more effectively. As a result of all of this cybersecurity activity, corporate boards are much more engaged in cybersecurity than they were in the past, but whether they are doing enough or investing in the right areas is still questionable.

|

cybersecurity 모험이 과거 5 년 내내 점점 중요한 중역실 문제점이 되었다 긴요한 기반의 국가 안보 연루를 주어, 의외 이지 않는다. 단지 25%는 높은으로 2010년에 그들을 평가했는 그러나, cybersecurity 전문가의 거의 반 (45%)는 우수한 것과 같이 오늘 그들의 조직의 행정상 관리 팀을 평가한다 (도표 2를 보십시오). 23%가 2010년에 그들을 이렇게 평가한 곳에, 양자택일로, 10% 비율 공정한 행정상 관리 팀의 cybersecurity 투입 또는 2015년에 영세민. 이 결과는 약간 과거 몇년간의 보이는 파괴적인 자료 개척을 주어지 예상된다. 긴요한 기반 cybersecurity는 또한 입법자, 민간인 기관 및 행정부를 가진 워싱톤에 있는 마음의 최고 이다. 예를 들면, 2014년 국립 표준 기술국 (NIST) cybersecurity 기구 (CSF)는 대통령령에 의해 몰고 긴요한 기반 조직 측정을 돕고 cyber 위험을 효과적으로 처리하기 위하여 예정된다. 이 cybersecurity 활동 전부 결과로, cybersecurity에서 적당한 지역에 투자해서 아직도 수상하다는 것을 과거에는 이었다, 그러나 이젠 그만을 하거나 보다는 접전된 법인 널은 훨씬 더이다.

|

Table 2. Respondents Rate Organization’s Executive Management Team with Regard to Cybersecurity Initiatives

|

Critical infrastructure organizations are modifying their cybersecurity strategies for a number of reasons. For example, 37% say that their organization’s infosec strategy is driven by the need to support new IT initiatives with strong security best practices. This likely refers to IT projects for process automation that include Internet of Things (IoT) technologies. IoT projects can bolster productivity, but they also introduce new vulnerabilities and thus the need for additional security controls. Furthermore, 37% point to protecting sensitive customer data confidentiality and integrity, and 36% call out the need to protect internal data confidentiality and integrity (see Figure 4). These are certainly worthwhile goals, but ESG was surprised that only 22% of critical infrastructures say that their information security strategy is being driven by preventing/detecting targeted attacks and sophisticated malware threats. After all, 67% of security professionals believe that the threat landscape is more dangerous today than it was two years ago, and 68% of organizations have suffered at least one security incident over the past two years. Since critical infrastructure organizations are under constant attack, ESG feels strongly that CISOs in these organizations should be assessing whether they are doing enough to prevent, detect, and respond to modern cyber-attacks.

|

긴요한 기반 조직은 다수 이유를 위한 그들의 cybersecurity 전략을 변경하고 있다. 예를 들면 그들의 조직의 infosec 전략이 새로운 그것을 지원하는 필요에 의해 튼튼한 안보 최상의 방법을 가진 이니셔티브 몬다, 37% 할말. 프로세스 자동화를 위해 그것이 이 할 것 같은에 의하여 계획한다 언급한다 것 (IoT) 기술의 인터넷을 포함하는. IoT 프로젝트는 생산력을 보강할 수 있다, 그러나 또한 추가적인 보안 조정을 위한 새로운 취약성 그리고 이렇게 필요를 소개한다. 게다가, 과민한 고객 자료 기밀성 및 완전성 보호에 37% 점, 및 36%는 내부 자료 기밀성과 완전성을 보호하는 필요를 불러낸다 (숫자 4를 보십시오). 이들은 확실하게 보람있는 목표이다, 그러나 그들의 정보 안전 전략이 표적으로 한 공격 및 세련시킨 malware 위협을 방지하거나 검출해서 몰고 있다는 것을 긴요한 기반의 단지 22%가 밝힌ㄴ다는 것을 ESG는 놀랬다. 어쨌든 안전 전문가의 67%는 전에 2 년이었다 보다는 위협 조경이 더 위험한 오늘다고 믿는다, 조직의 68%는 과거 2 년 내내 적어도 1개의 안전 사건을 겪고. 긴요한 기반 조직이 일정한 공격하 있기 때문에, ESG는 이 조직에 있는 CISOs가, 검출하기 위하여 막기 위하여 이젠 그만을 하고, 현대에 반응하는 것은 cyber 공격한ㄴ다는 것을 사정했음에 틀림없다 강하게 느낀다.

|

Cyber Supply Chain Security

|

Cyber 공급 연쇄 안전

|

|

Like many other areas of cybersecurity, cyber supply chain security is growing increasingly cumbersome. In fact, 60% of security professionals say that cyber supply chain security has become either much more difficult (17%) or somewhat more difficult (43%) over the last two years (see Figure 5).

|

cybersecurity의 다른 많은 지역 같이, cyber 공급 연쇄 안전은 점점 성가시게 성장하고 있다. 실제로, 안전 전문가의 60%는 cyber 공급 연쇄 안전이 마지막 2 년 내내 훨씬 더 곤란하고 (17%) 또는 약간 더 곤란하게 (43%) 되었다는 것을 밝힌다 (숫자 5를 보십시오).

|

|

Why has cyber supply chain security become more difficult? Forty-four percent claim that their organizations have implemented new types of IT initiatives (i.e., cloud computing, mobile applications, IoT, big data analytics projects, etc.), which have increased the cyber supply chain attack surface; 39% say that their organization has more IT suppliers than it did two years ago; and 36% state that their organization has consolidated IT and operational technology security, which has increased infosec complexity (see Figure 6).

|

공급 연쇄 안전은 왜 cyber 더 곤란합니까 되었는가? 그들의 조직이 그것의 신형을 cyber 공급 연쇄 공격 표면을 증가한 이니셔티브 (i.e, 구름 계산, 이동할 수 있는 신청, IoT, 큰 자료 analytics 프로젝트, 등등) 실행했다 44개% 요구; 그들의 조직에는 더 많은 것이 그것 공급자 있다 그것 보다는 39% 할말은 전에 2 년 했다; 그리고 그들의 조직이 그것과 infosec 복합성을 (증가한 조작상 기술 안전을 결합했다 36% 국가는, 숫자 6을 본다).

|

|

This data is indicative of the state of IT today. The fact is that IT applications, infrastructure, and products are evolving at an increasing pace, driving dynamic changes on a constant basis and increasing the overall cyber supply chain attack surface. Over-burdened CISOs and infosec staff find it difficult to keep up with dynamic cyber supply chain security changes, leading to escalating risks.

|

이 자료는 그것의 국가를 오늘 표시한다. 사실은 증가 걸음에 신청, 기반 및 제품 진화하고, 일정한 기초에 동적인 변화를 몰고 그리고 전반적인 cyber 공급 연쇄 공격 표면을 증가하고 있다 이다. 과중한 짐을 지운 CISOs와 infosec 직원 발견 확대 위험으로 이끌어 내는 동적인 cyber 공급 연쇄 안전 변화에 대하여 잘 알고 있게 곤란한 그것.

|

Cyber Supply Chain Security and Information Technology

|

Cyber 공급 연쇄 안전과 정보 기술

|

|

Cybersecurity protection begins with a highly secure IT infrastructure. Networking equipment, servers, endpoints, and IoT devices should be “hardened” before they are deployed on production networks. Access to all IT systems must adhere to the principle of “least privilege” and be safeguarded with role-based access controls that are audited on a continuous or regular basis. IT administration must be segmented through “separation of duties.” Networks must be scanned regularly and software patches applied rapidly. All security controls must be monitored constantly.

|

Cybersecurity 보호는 높게 안전한 것으로 그것을 기반 시작한다. 생산 네트워크에 배치되기 전에 네트워킹 장비, 서버, 종점 및 IoT 장치는 "" 강하게 해야 한다. "가장 작은 특권"의 원리에 체계 고착하고 지속 적이고 일정한 기초에 감사되는 역할 근거한 접근 제한으로 보호되어야 하는 모두에 접근. 그것은 "의무의 별거를 통해 행정 분단되어야 한다." 네트워크는 급속하게 적용된 소프트웨어 헝겊 조각 일정하게 검사되어야. 모든 보안 조정은 일정하게 감시되어야 한다.

|

|

These principles are often applied to internal applications, networks, and systems but may not be as stringent with regard to the extensive network of IT suppliers, service providers, business partners, contractors, and customers that make up the cyber supply chain. As a review, the cyber supply chain is defined as:

|

이 원리는 내부 신청, 네트워크 및 체계에 수시로 적용되고 그러나 그것의 광대한 네트워크에 관하여 엄격한 것과 같이 공급자, 서비스 제공자, 동업자, 계약자 및 cyber 공급 연쇄를 구성하는 고객이지 않을지도 모른다. 검토로, cyber 공급 연쇄는 다음과 같음 정의된다:

|

|

The entire set of key actors involved with/using cyber infrastructure: system end-users, policy makers, acquisition specialists, system integrators, network providers, and software/hardware suppliers. The organizational and process-level interactions between these constituencies are used to plan, build, manage, maintain, and defend the cyber infrastructure.”

|

로 포함되거나 cyber 기반을 사용해 중요한 배우의 전체 세트: 체계 최종 사용자, 정책 입안자, 취득 전문가, 시스템 통합 사업자, 네트워크 제공자 및 소프트웨어 또는 기계설비 공급자. 이 선거 구민 사이 조직과 과정 수준 상호 작용은 cyber 기반을 계획하고, 건설하고, 처리하고, 유지하고, 방어하기 위하여 이용된다."

|

|

To explore the many facets of cyber supply chain security, this report examines:

|

cyber 공급 연쇄 안전의 많은 면을 탐구하기 위하여는, 이 보고는 시험한다:

|

|

The relationships between critical infrastructure organizations and their IT vendors (i.e., hardware, software, and services suppliers as well as system integrators, channel partners, and distributors).

|

긴요한 기반 조직 사이 관계 및 그들 그것 납품업자 (시스템 통합 사업자, 수로 협동자 및 분배자 뿐만 아니라 i.e, 하드웨어, 소프트웨어 및 서비스 공급자).

|

|

The security processes and oversight applied to critical infrastructure organizations’ software that is produced by internal developers and third parties.

|

안전 과정 및 감독은 긴요한 기반 조직에' 내부 개발자 및 제3자에 의해 일어나는 소프트웨어 적용했다.

|

|

Cybersecurity processes and controls in instances where critical infrastructure organizations are either providing third parties (i.e., suppliers, customers, and business partners) with access to IT applications and services, or are consuming IT applications and services provided by third parties (note: throughout this report, this is often referred to as “external IT”).

|

긴요한 기반 조직이 그것에 접근을 가진 어느 것이든 제공 제3자 (i.e, 공급자, 고객 및 동업자) 신청과 서비스인 경우에 있는 Cybersecurity 과정 그리고 통제는, 또는 그것을 제3자 (주에 의해 제공된 신청과 서비스 소모하고 있다: 이 보고를 통하여, 이것은 "외부로 수시로 그것" 불린다).

|

Cyber Supply Chain Security and IT Suppliers

|

Cyber 공급 연쇄 안전과 그것 공급자

|

|

Cybersecurity product vendors, service providers, and resellers are an essential part of the overall cyber supply chain. Accordingly, their cybersecurity policies and processes can have a profound downstream impact on their customers, their customers’ customers, and so on. Given this situation, critical infrastructure organizations often include cybersecurity considerations when making IT procurement decisions.

|

Cybersecurity 제품 납품업자, 서비스 제공자 및 전매자는 전반적인 cyber 공급 연쇄의 근본 부속이다. 그러므로, 그들의 cybersecurity 정책 그리고 과정에는 그들의 고객, 그들의 고객' 고객에 대한 중후한 하류 충격이, 등등 있을 수 있다. 주어진 상황에서, 긴요한 기반 조직은 수시로 그것에게 조달 결정을 내릴 때 cybersecurity 고려사항을 포함한다.

|

|

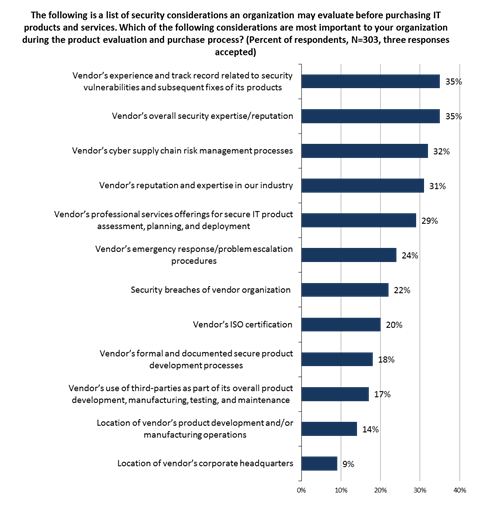

Just what types of cybersecurity considerations are most important? More than one-third (35%) of organizations consider their vendors’ experience and track record related to security vulnerabilities and subsequent fixes. In other words, critical infrastructure organizations are judging vendors by the quality of their software and their responsiveness in fixing software vulnerabilities when they do arise. Another 35% consider their vendors’ overall security expertise and reputation. Close behind, 32% consider their vendors’ cyber supply chain risk management processes, while 31% contemplate their vendors’ reputation and industry expertise (see Figure 7).

|

다만 어떤 타입의 cybersecurity 고려사항을 최대량은 중요한 인가? 조직의 1/3 이상 (35%) 그들의 납품업자' 경험과 안전 취약성과 연속적인 고침과 관련있는 실적 고려한다. 즉 긴요한 기반 조직은 담합 소프트웨어 취약성에 있는 그들의 소프트웨어 그리고 그들의 응답성의 질에 의하여 발생할 때 납품업자를 재판하고 있다. 또 다른 35%는 그들의 납품업자를' 전반적인 안전 전문 기술 및 명망이라고 생각한다. 뒤에 닫히십시오, 32%는 31%는 그들의 납품업자' 명망과 기업 전문 기술 관조하는 그러나, 그들의 납품업자를' cyber 공급 연쇄 위험 관리 과정 생각한다 (숫자 7을 보십시오).

|

|

Clearly, critical infrastructure organizations have a number of cybersecurity considerations regarding their IT vendors, but many of these concerns, such as vendor reputation and expertise, remain subjective. To counterbalance these soft considerations, CISOs should really establish a list of objective metrics such as the number of CVEs associated with specific ISV applications and the average timeframe between vulnerability disclosure and security patch releases. These types of metrics can be helpful when comparing one IT vendor’s security proficiency against another’s.

|

명확하게, 긴요한 기반 조직에는 그들에 대하여 다수 cybersecurity 고려사항이 그것 납품업자 있다, 그러나 이 관심사의 많은 것은 납품업자 명망과 전문 기술과 같은 주관적 남아 있다. 이 연약한 고려사항을 균형 세력 위하여는, CISOs는 진짜로 취약성 노출과 안전 헝겊 조각 방출 사이 특정한 ISV 신청 그리고 평균 시간대와 관련되었던 CVEs의 수와 같은 객관적인 측정 규정의 명부를 설치해야 한다. 측정 규정의 이 유형은 사람 그것을 납품업자의 안전 숙달 다른 사람에 대하여 비교할 때 도움이 될 수 있다.

|

|

Cyber supply chain security best practices dictate that organizations assess the security processes, procedures, and technology safeguards used by all of their IT suppliers. In order to measure the cybersecurity practices of IT vendors, some critical infrastructure organizations conduct proactive security audits of cloud service providers, software providers, hardware manufacturers, professional services vendors that install and customize IT systems, and VARs/distributors that deliver IT equipment and/or services.

|

Cyber 공급 연쇄 안전 최상의 방법은 조직이 그들 전부에 의해 이용된 안전 과정, 절차 및 기술 보호를 그것 공급자 사정한ㄴ다는 것을 지시한다. 그것의 cybersecurity 연습을 측정하기 위하여는 납품업자는, 몇몇 긴요한 기반 조직 그것을 체계 설치하고 주문을 받아서 만드는 구름 서비스 제공자의 사전 행동적인 보안 검사를, 소프트웨어 제공자, 하드웨어 제조업자, 전문적인 업무 납품업자, 및 그것을 장비 및 또는 서비스 배달하는 분배자 또는 VARs 지휘한다.

|

|

Are these security audits standard practice? ESG research reveals mixed results. On average, just under 50% of critical infrastructure organizations always audit all types of IT suppliers, a marked improvement from 2010 when 28% of critical infrastructure organizations always audited their IT suppliers. Nevertheless, there is still plenty of room for improvement. For example, 18% of organizations do not audit the security processes and procedures of resellers, VARs, and distributors at present. As the Snowden incident indicates, these IT distribution specialists can be used for supply chain interdiction for introducing malicious code, firmware, or backdoors into IT equipment to conduct a targeted attack or industrial espionage (see Figure 8).

|

이 보안 검사는 표준 조작인가? ESG 연구는 혼돈된 결과를 계시한다. 평균, 다만 긴요한 기반 조직의 50% 이하 항상 그것의 모든 유형을 공급자, 긴요한 기반 조직의 28%가 항상 그들 그것을 공급자 감사한 2010년에서 표시되어 있는 개선 감사하십시오. 역시, 개선을 위한 방의 고요한 많음이 있다. 예를 들면, 조직의 18%는 전매자, VARs 및 분배자의 안전 과정 그리고 절차를 현재 감사하지 않는다. Snowden 사건은 나타내는 때, 이들 그것으로 악의 있는 부호, 굳힌모, 또는 표적으로 한 공격 또는 산업 스파이를 지휘하기 위하여 backdoors 소개를 위한 공급 연쇄 금지를 위해 배급 전문가 장비 사용될 수 있다 (숫자 8을 보십시오).

|

|

IT vendor security audits appear to be a shared responsibility with the cybersecurity team playing a supporting role. General IT management has some responsibility for assessing IT vendor security at two-thirds (67%) of organizations, while the cybersecurity team is responsible in just over half (51%) of organizations (see Figure 9).

|

그것은 납품업자 보안 검사 지원 역할을 해 cybersecurity 팀과 가진 분담한 책임인 것처럼 보인다. cybersecurity 팀은 조직의 책임있는 안으로 반 조금 넘게 (51%)인 그러나, 장군 그것에는 관리 조직의 2/3에 그것 납품업자 안전 (67%) 사정을 위한 약간 책임이 있다 (숫자 9를 보십시오).

|

|

These results are somewhat curious. After all, why wouldn’t the cybersecurity team be responsible for IT vendor security audits in some capacity? Perhaps some organizations view IT vendor security audits as a formality, part of the procurement team’s responsibility, or address IT vendor security audits with standard “checkbox” paperwork alone. Regardless of the reason, IT vendor security audits will provide marginal value without hands-on cybersecurity oversight throughout the process.

|

이 결과는 약간 흥미롭다. 어쨌든 cybersecurity 팀은 왜 그것을 약간 수용량에 있는 납품업자 보안 검사 책임지지 않을ㄴ가 것입니다? 아마 몇몇 조직은 형식으로 그것을 납품업자 보안 검사 전망하거나, 조달 팀의 책임의 분해하거나, 그것을 혼자 표준 "체크박스" 문서 업무를 가진 납품업자 보안 검사 제시한다. 이유에 관계 없이, 그것은 과정을 통하여 실제적인 cybersecurity 감독 없이 납품업자 보안 검사 한계값을 제공할 것이다.

|

|

IT vendor security audits vary widely in terms of breadth and depth, so ESG wanted some insight into the most common mechanisms used as part of the audit process. Just over half (54%) of organizations conduct a hands-on review of their vendors’ security history; 52% review documentation, processes, security metrics, and personnel related to their vendors’ cyber supply chain security processes; and 51% review their vendors’ internal security audits (see Figure 10).

|

그것은 폭과 깊이의 점에서 납품업자 보안 검사 넓게 변화한다, 그래서 ESG는 감사 과정의 한 부분으로 이용된 일반적인 기계장치로 약간 통찰력을 원했다. 조직의 반 조금 넘게 (54%) 그들의 납품업자의 실제적인 검토를' 안전 역사 지휘한다; 52% 검토 문서, 과정, 안전 측정 규정 및 인원은 그들의 납품업자와' cyber 공급 연쇄 안전 과정 관련되었다; 그리고 51% 검토 그들의 납품업자' 내부 보안 감사 (숫자 10를 보십시오).

|

|

Of course, many organizations include several of these mechanisms as part of their IT vendor security audits to get a more comprehensive perspective. Nevertheless, many of these audit considerations are based upon historical performance. ESG suggests that historical reviews be supplemented with some type of security monitoring and/or cybersecurity intelligence sharing so that organizations can better assess cyber supply chain security risks in real time.

|

당연히, 많은 조직은 그들의 한 부분으로 포괄적인 원근법을 얻기 위하여 이 기계장치의 몇몇을 그것 납품업자 보안 검사 포함한다. 역시, 이 감사 고려사항의 많은 것은 역사적인 성과에 근거한다. ESG는 조직이 잘 진짜 시간에 있는 cyber 공급 연쇄 안보 위협을 사정할 수 있다 그래야 역사적인 검토가 어떤 종류의 보안감청으로 그리고/또한 공유하는 cybersecurity 정보 보충된ㄴ다는 것을 건의한다.

|

|

To assess the cybersecurity policies, processes, and controls with consistency, all IT vendor security audits should adhere to a formal, documented methodology. ESG research indicates that half of all critical infrastructure organizations conduct a formal security audit process in all cases, while the other half have some flexibility to deviate from formal IT vendor security audit processes on occasion (see Figure 11). It is worth noting that 57% of financial services organizations have a formal security audit process for IT vendors that must be followed in all cases, as opposed to 47% of organizations in other industries. This is another indication that financial services firms tend to have more advanced and stringent cybersecurity policies and processes than those from other industries.

|

견실함을 가진 cybersecurity 정책, 과정 및 통제를 사정하기 위하여, 형식 적이고 하는 모두, 문서화된 방법론에 납품업자 보안 검사 고착해야. ESG 연구는 다른 반쪽에는 형식에서 일탈하는 약간 융통성이 그것 있는 그러나 모든 긴요한 기반 조직의 반이 형식적인 보안 검사 과정을 모든 경우에 지휘한ㄴ다는 것을 나타낸다, 때때로 납품업자 보안 검사 과정 (숫자 11를 보십시오). 그것은 금융 서비스 조직의 57%에는 다른 기업에 있는 조직의 47%와 반대로 그것을 위한 형식적인 보안 검사 과정이 모든 경우에 지켜져야 하는 납품업자 다는 것을 주의하는 가치가 있다. 이것은 있어 금융 서비스 상사에는 다른 기업에서 그들 보다는 전진한, 더 엄격한 cybersecurity 정책 그리고 과정 경향이 있는 또 다른 표시이다.

|

|

IT vendor security audits involve data collection, analysis, evaluations, and final decision-making. From a scoring perspective, just over half (51%) of critical infrastructure organizations employ formal metrics/scorecards where IT vendors must attain a certain cybersecurity profile to qualify as an approved supplier. The remainder of critical infrastructure organizations have less stringent guidelines—32% have a formal vendor review process but no specific metrics for vendor qualification, while 16% conduct an informal review process (see Figure 12).

|

그것은 납품업자 보안 검사 자료 수집, 분석, 평가 및 마지막 정책 입안을 포함한다. 득점 원근법에서, 긴요한 기반 조직의 반 조금 넘게 (51%) 형식적인 측정 규정을 또는 승인되는 공급자로 자격을 주기 위하여 납품업자 특정 cybersecurity 단면도를 달성해야 하는 득점표를 채택한다. 긴요한 기반 조직의 나머지에는 보다 적게 엄격한 지침서 32%가, 그러나 16% 행위 약식 검토 과정 형식적인 납품업자 검토 과정 그러나 납품업자 자격을 위한 특정한 측정 규정이 있을 것을 없다 (숫자 12를 보십시오).

|

|

Overall, ESG research indicates that many critical organizations are not doing enough due diligence with IT vendor cybersecurity audits. To minimize the risk of a cyber supply chain security incident, vendor audit best practices would have to include the following three steps:

|

전반적으로, ESG 연구는 많은 긴요한 조직이 그것을 가진 충분한 당연한 노력을 납품업자 cybersecurity 감사 하고 있지 않다는 것을 나타낸다. cyber 공급 연쇄 안전 사건의 모험을 극소화하기 위하여는, 납품업자 감사 최상의 방법은 뒤에 오는 3개 단계를 포함해야 할 것입니다:

|

|

1. Organization always audits the internal security processes of strategic IT vendors.

|

1. 조직은 항상 전략의 내부 보안 과정을 그것 납품업자 감사한다.

|

|

1. Organization uses a formal standard audit process for all IT vendor audits.

|

1. 조직은 모두를 위해 형식적인 표준 감사 과정을 그것 납품업자 감사 사용한다.

|

|

2. Organization employs formal metrics/scorecards where IT vendors must exceed a scoring threshold to qualify for IT purchasing approval.

|

2. 조직은 형식적인 측정 규정을 또는 그것을 위해 자격을 주기 위하여 승인을 구매해 납품업자 득점 문턱을 초과해야 하는 득점표를 채택한다.

|

|

When ESG assessed critical infrastructure organizations through this series of IT vendor audit steps, the results were extremely distressing. For example, on average, only 14% of the total survey population adhered to all three best practice steps when auditing the security of their strategic infrastructure vendors (see Table 3). Since strategic infrastructure vendors are audited most often, it is safe to assume that less than 14% of the total survey population follows these best practices when auditing the security of software vendors, cloud service providers, professional services firms, and distributors.

|

ESG가 그것의 이 시리즈를 통해 긴요한 기반 조직을 납품업자 감사 단계 사정할 때, 결과는 극단적으로 참혹하게 이었다. 예를 들면 그들의 전략 기반 납품업자의 안전을 감사할 경우의, 평균, 모든 3개의 제일 연습 단계에 고착되는 총 조사 인구의 단지 14% (도표 3를 보십시오). 전략 기반 납품업자가 수시로 감사되기 때문에, 소프트웨어 납품업자, 구름 서비스 제공자의 안전을 감사할 때 총 조사 인구의 14% 미만 이 최상의 방법을 따른ㄴ다고 추정하는 것이 안전하다, 전문적인 업무는, 분배자 굳게 한다.

|

Table 3. Incidence of Best Practices for IT Vendor Security Audits

|

It is also worth noting that ESG data shows marginal improvements regarding IT vendor security auditing best practices in the last five years. In 2010, only 10% of critical infrastructure organizations followed all six best practice steps, while 14% do so in 2015. Clearly, there is still a lot of room for improvement.

|

ESG 자료가 마지막 5 년에 있는 그것에 대하여 가장자리 개선에게 최상의 방법을 감사하는 납품업자 안전을 보여준다 또한 무가치하다. 2010년에, 긴요한 기반 조직의 단지 10%는 14%는 2015년에 이렇게 하는 그러나, 모든 6개의 제일 연습 단계를 따랐다. 명확하게, 개선을 위한 지금도 많은 방이 있다.

|

|

Regardless of security audit deficiencies, many critical infrastructure organizations are somewhat bullish about their IT vendors’ security. On average, 41% of cybersecurity professionals rate all types of IT vendors as excellent in terms of their commitment to and communications about their internal security processes and procedures, led by strategic infrastructure vendors achieving an excellent rating from 49% of the cybersecurity professionals surveyed (see Figure 13).

|

보안 검사 부족에 관계 없이, 많은 긴요한 기반 조직은 그들에 관하여 약간 완고하다 그것 납품업자' 안전. 평균 cybersecurity 전문가의 41%는 그들의 내부 보안 과정 및 절차에 관하여 그들의 투입에의 점에서 우수한 것과 같이 조사된 cybersecurity 전문가의 49%에서 우수한 등급을 달성해 전략 기반 납품업자가 지도한 그것의 모든 유형을 납품업자 및 커뮤니케이션 평가한다 (숫자 13를 보십시오).

|

|

Critical infrastructure organizations gave their IT vendors more positive security ratings in 2015 compared with 2010. For example, only 19% of critical infrastructure organizations rated their strategic infrastructure vendors as excellent in 2010 compared with 49% in 2015. Many IT vendors have recognized the importance of building cybersecurity into products and processes during this timeframe and are much more forthcoming about their cybersecurity improvements. Furthermore, critical infrastructure organizations have increased the amount of vendor security due diligence over the last five years, leading to greater visibility and improved vendor ratings.

|

긴요한 기반 조직은 그들 그것을 납품업자 2010년과 비교된 2015에 있는 긍정적인 안전 등급 주었다. 예를 들면 긴요한 기반 조직의 단지 19%는 2015년에 49%와 비교된 2010에서 우수했던 것과 같이 그들의 전략 기반 납품업자를 평가했다. 많은 것 그것은 제품으로 납품업자 cybersecurity와 이 시간대 동안에 과정 건설의 중요성을 인식하고 그들의 cybersecurity 개선에 관하여 이번 훨씬 더이다. 게다가, 긴요한 기반 조직은 더 중대한 시정 및 개량한 납품업자 등급으로 이끌어 내는 마지막 5 년 내내 납품업자 안전 당연한 노력 양을 증가했다.

|

|

The news isn’t all good as at least 12% of critical infrastructure organizations are only willing to give their IT vendors’ internal security processes and procedures a satisfactory, fair, or poor rating. ESG is especially concerned with ratings associated with resellers, VARs, and distributors since 24% of critical infrastructure organizations rate their internal security processes and procedures as satisfactory, fair, or poor. This is especially troubling since Figure 10 reveals that 18% of critical infrastructure organizations do not perform security audits on resellers, VARs, and distributors. Based upon all of this data, it appears that critical infrastructure organizations remain vulnerable to cybersecurity attacks (like supply chain interdiction) emanating from resellers, VARs, and distributors.

|

뉴스는 긴요한 기반 조직의 적어도 12%가 그들 그것을 주게 단지 기꺼이 하기 납품업자' 내부 보안 과정과 절차 만족한 것 때문에 전부 좋고, 박람회, 또는 빈약한 등급이 아니다. ESG는 전매자와 VARs, 관련되었던 등급에 특히 염려하고 긴요한 기반 조직의 24%부터 분배자는, 박람회 만족한 것과 같이 그들의 내부 보안 과정 및 절차, 또는 영세민 평가한다. 이것은 긴요한 기반 조직의 18%는 전매자, VARs 및 분배자에 보안 검사를 실행하지 않는다는 것을 숫자 10가 계시하기 때문에 특히 troubling 이다. 긴요한 기반 조직이 전매자, VARs 및 분배자에서 유출하는 cybersecurity 공격에 비난받기 쉽게 (공급 연쇄 금지 같이) 남아 있다 이 자료 전부에 기초를 두어, 나타난다.

|

|

IT hardware and software is often developed, tested, assembled, or manufactured in multiple countries with varying degrees of patent protection or legal oversight. Some of these countries are known “hot beds” of cybercrime or even state-sponsored cyber-espionage. Given these realities, one would think that critical infrastructure organizations would carefully trace the origins of the IT products purchased and used by their firms.

|

그것은 특허 보호 법적인 감독의 다양한 각도에서 가진 다수 국가에서 하드웨어와 소프트웨어 수시로 개발되거나, 시험되거나, 조립되거나, 제조된다. 어떤은의 이 국가 컴퓨터 위반 또는 state-sponsored cyber 간첩행위의 알려진 "뜨거운 침대"이다. 이 현실을 주어, 사람은 긴요한 기반 조직이 주의깊게의 근원을 그것 그들의 상사에 의해 구매되고 이용된 제품 추적할 것이라고 생각할 것입니다.

|

|

ESG’s data suggests that most firms are at least somewhat certain about the geographic lineage of their IT assets (see Figure 14). It should also be noted that there have been measurable improvements in this area as 41% of critical infrastructure organizations are very confident that they know the country in which their IT hardware and software products were originally developed and/or manufactured compared with only 24% in 2010. Once again, ESG attributes this progress to improvements in IT vendor security due diligence, greater supply chain security oversight within the IT vendor community, and increased overall cyber supply chain security awareness across the entire cybersecurity community over the past five years.

|

ESG의 자료는 대부분의 상사가 적어도 그들의 지리적인 계보에 관하여 약간 확실하다는 것을 그것 자산 건의한다 (숫자 14를 보십시오). 그들 하드웨어와 소프트웨어 생산품 원래 2010년에 단지 24%와 비교해 개발되고 그리고/또한 제조된 국가를 알고 있다 긴요한 기반 조직의 41%가 아주 자부하기 때문에 이 지역에 있는 잴 수 있다는 것은 개선이 계속 다는 것은 또한 주의되어야 한다. 다시 한번, ESG는 그것에 있는 개선에 이 진도를 내의 납품업자 안전 당연한 노력, 더 중대한 공급 연쇄 안전 감독 그것 납품업자 지역 사회, 및 과거 5 년 내내 전체 cybersecurity 지역 사회의 맞은편에 증가한 전반적인 cyber 공급 연쇄 안전 의식 돌린다.

|

|

While cybersecurity professionals gave positive ratings to their IT vendors’ security and are fairly confident about the origins of their IT hardware and software, they remain vulnerable because of insecure hardware and software that somehow circumvent IT vendor security audits, fall through the cracks, and end up in production environments. In fact, the majority (58%) of critical infrastructure organizations admit that they use insecure products and/or services that are a cause for concern (see Figure 15). One IT product or service vulnerability could represent the proverbial “weak link” that leads to a cyber-attack on the power grid, ATM network, or water supply.

|

cybersecurity 전문가가 그들에 긍정적인 등급에게 그것을 납품업자' 안전 주고는 그들의 근원에 관하여 상당히 자부하는 그것 하드웨어와 소프트웨어 동안, 여하튼 그것을 납품업자 보안 검사 포위하고, 균열을 통해서 넘어지고, 생산 환경에서 끝나는 불안한 하드웨어 및 소프트웨어 때문에 비난받기 쉽게 남아 있다. 그들이 우려 요인인 서비스 및 또는 불안한 제품를 사용한ㄴ다는 것을 실제로, 긴요한 기반 조직의 대다수 (58%)는 승인한다 (숫자 15를 보십시오). 1개 그것은 제품 또는 서비스 취약성 속담 "약한 고리" 저것이 파워 그리드에에 cyber 공격하는 지도하는, ATM 네트워크, 또는 물 공급을 대표할 수 있었다.

|

Cyber Supply Chain Security and Software Assurance

|

Cyber 공급 연쇄 안전과 소프트웨어 보험

|

|

Software assurance is another key tenet of cyber supply chain security as it addresses the risks associated with a cybersecurity attack targeting business software. The U.S. Department of Defense defines software assurance as:

|

소프트웨어 보험은 비즈니스 소프트웨어를 표적으로 하기 cybersecurity 공격과 관련되었기 위험을 제시하기 때문에 cyber 공급 연쇄 안전의 또 다른 중요한 신조이다. 미국. 국방부는 소프트웨어 보험을 다음과 같음 정의한다:

|

|

“The level of confidence that software is free from vulnerabilities, either intentionally designed into the software or accidentally inserted at any time during its lifecycle, and that the software functions in the intended manner.”

|

"소프트웨어가 취약성에서 계획되게 자유로운, 예정한 방법에서 소프트웨어에 의하여."는 작용하고 신뢰의 수준 소프트웨어로 디자인하거나 그것의 생활사 동안에 우연하게 언제나 삽입했다,

|

|

Critical infrastructure organizations tend to have sophisticated IT requirements, so it comes as no surprise that 40% of organizations surveyed develop a significant amount of software for internal use while another 41% of organizations develop a moderate amount of software for internal use (see Figure 16).

|

긴요한 기반 조직은 필요조건 그것을 세련시켜 경향이 있다, 그래서 조직의 또 다른 41%가 내부 사용을 위한 소프트웨어 온건한 양을 개발하는 동안 조사된 조직의 40%가 상당수의 내부 사용을 위한 소프트웨어를 개발하는 놀람으로 온다 (숫자 16를 보십시오).

|

|

Software vulnerabilities continue to represent a major threat vector for cyber-attacks. For example, the 2015 Verizon Data Breach and Investigations Report found that web application attacks accounted for 9.4% of incident classification patterns within the confirmed data breaches. Since any poorly written, insecure software could represent a significant risk to business operations, ESG asked respondents to rate their organizations on the security of their internally developed software. The results vary greatly: 47% of respondents say that they are very confident in the security of their organization’s internally developed software, but 43% are only somewhat confident and another 8% remain neutral (see Figure 17).

|

소프트웨어 취약성은 cyber 공격한다 중요한 위협 벡터를 를 위한 대표하는 것을 계속한다. 예를 들면 웹 애플리케이션 공격이 확인한 자료 개척 내의 사건 분류 본의 9.4%의 비율이었다는 것을 것을이, 2015년 Verizon 자료 개척 및 수사는 발견해 보고한다. 가난하게 써진 무엇이든부터, 불안한 소프트웨어는 기업 운영에 뜻깊은 모험을 대표할 수 있었다, ESG는 응답자를 그들의 내부에 개발한 소프트웨어의 안전에 그들의 조직을 평가하도록 요구했다. 결과는 중대하게 변화한다: 응답자의 47%는 그들의 조직의 내부에 개발한 소프트웨어의 안전에서 아주 자부한ㄴ다는 것을 밝힌다, 그러나 43%는 단지 약간 자부하고 또 다른 8%는 중립에 남아 있다 (숫자 17를 보십시오).

|

|

There is a slight increase in the confidence level over the past five years as 36% of cybersecurity professionals working at critical infrastructure organizations were very confident in the security of their organization’s internally developed software in 2010 compared with 47% today. But this is a marginal improvement at best.

|

긴요한 기반 조직에 일해 cybersecurity 전문가의 36%로 과거 5 년 내내 신뢰 수준에 있는 경미한 증가가 이었다 47%와 오늘 비교된 2010에 있는 그들의 조직의 내부에 개발한 소프트웨어의 안전에서 아주 자부했다 있다. 그러나 이것은 고작 가장자리 개선이다.

|

|

To assess software security more objectively, ESG asked respondents whether their organization ever experienced a security incident directly related to the compromise of internally developed software. As it turns out, one-third of critical infrastructure organizations have experienced one or several security incidents that were directly related to the compromise of internally developed software (see Figure 18).

|

소프트웨어 안전을 객관적으로 사정하기 위하여는, ESG는 그들의 조직이 이제까지 직접적으로 내부에 개발한 소프트웨어의 타협과 관련있는 안전 사건을 경험했다는 것을 응답자에게 요청했다. 그것이 끄는 때, 긴요한 기반 조직의 1/3는 내부에 개발한 소프트웨어의 타협과 직접적으로 관련있던 1개의 또는 몇몇 안전 사건을 경험했다 (숫자 18를 보십시오).

|

|

From an industry perspective, 39% of financial services firms have experienced a security incident directly related to the compromise of internally developed software compared with 30% of organizations from other critical infrastructure industries. This happens in spite of the fact that financial services tend to have advanced cybersecurity skills and adequate cybersecurity resources. ESG finds this data particularly troubling since a cyber-attack on a major U.S. bank could disrupt the domestic financial system, impact global markets, and cause massive consumer panic.

|

기업 원근법에서, 금융 서비스 상사의 39%는 직접적으로 다른 긴요한 기반 공업에서 조직의 30%와 비교된 내부에 개발한 소프트웨어의 타협과 관련있는 안전 사건을 경험했다. 이것은 금융 서비스 그런 사실에도 불구하고 cybersecurity 기술과 충분한 cybersecurity 자원을 전진해 경향이 있다 일어난다. ESG는 중요한 미국에 cyber 공격하십시오 때문에 이 자료를 특히 고생 찾아낸다. 은행은 국내 재정적인 체계를 혼란시키고, 세계적인 시장을 충격을 가하고, 다량 소비자 공황을 일으키는 원인이 될 수 있었다.

|

|

Critical infrastructure organizations recognize the risks associated with insecure software and are actively employing a variety of security controls and software assurance programs. The most popular of these is also the easiest to implement as 51% of the organizations surveyed have deployed application firewalls to block application-layer cyber-attacks such as SQL injections and cross-site scripting (XSS). In addition to deploying application firewalls, about half of the critical infrastructure organizations surveyed also include security testing tools as part of their software development processes, measuring their software security against publicly available standards, providing secure software development training to internal developers, and adopting secure software development lifecycle processes (see Figure 19). Of course, many organizations are engaged in several of these activities simultaneously in order to bolster the security of their homegrown software.

|

긴요한 기반 조직은 불안한 소프트웨어와 관련되었던 위험을 인식하고 활발히 다양한 보안 조정 그리고 소프트웨어 보험 프로그램을 채택하고 있다. 이들의 대중은 또한 신청 층을 막기 위하여 조사되기 SQL 주입과 십자가 위치 대본을 쓰기와 같이 조직의 51%가 신청 방호벽을 cyber 공격하기 배치하기 때문에 실행하기 쉽다 (XSS). 배치 신청 방호벽 이외에, 또한 조사된 긴요한 기반 조직의 반 대략 그들의 소프트웨어 개발 과정의 한 부분으로 안전 검사 도구를 포함해, 그들의 소프트웨어 안전을 공중으로 유효한 기준에 대하여 측정해, 훈련하고, 안전한 소프트웨어 개발 생활사 과정을 채택하는 안전한 소프트웨어 개발을 내부 개발자에 제공한 (숫자 19를 보십시오). 당연히, 많은 조직은 이 활동의 몇몇에서 그들의 본토 소프트웨어의 안전을 보강하기 위하여 동시로 접전된다.

|

|

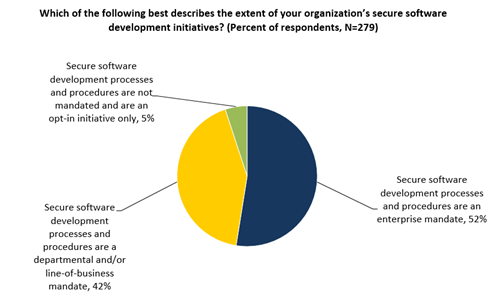

Secure software development programs are certainly a step in the right direction, but software assurance effectiveness is a function of two factors: the types of programs employed and the consistency of these programs. ESG research reveals that just over half of critical infrastructure organizations treat secure software development processes and procedures as an enterprise mandate, so it’s likely that these firms have a consistent secure software development methodology across the organization.

|

안전한 소프트웨어 개발 프로그램은 확실하게 옳은 방향으로 단계이다, 그러나 소프트웨어 보험 효과는 2개의 요인의 기능이다: 채택되는 프로그램의 유형 및 이 프로그램의 견실함. ESG 연구는 긴요한 기반 조직의 반 조금 넘게 기업 위임으로 안전한 소프트웨어 개발 과정 및 절차를 대우한ㄴ다는 것을 계시한다, 그래서 이 상사에는 조직의 맞은편에 일관된 안전한 소프트웨어 개발 방법론이 있다 할 것 같다.

|

|

Alternatively, 42% of the critical infrastructure organizations surveyed implement secure software development processes and procedures as departmental or line-of-business mandates (see Figure 20). Decentralized software security processes like these can lead to tremendous variability where some departments institute strong software assurance programs while others do not. Furthermore, secure software development programs can vary throughout the enterprise where one department provides training and formal processes while another simply deploys an application firewall. As the old saying goes, “One bad apple can spoil the whole bunch”—a single department that deploys insecure internally developed software can open the door to damaging cyber-attacks that impact the entire enterprise and disrupt critical infrastructure services like food distribution, health care, or telecommunications.

|

양자택일로, 조사된 부문 또는 선 의 사업 위임으로 긴요한 기반 조직의 42%는 안전한 소프트웨어 개발 과정 및 절차를 실행한다 (숫자 20를 보십시오). 이들 같이 분산된 소프트웨어 안전 과정은 몇몇 부가 강한 소프트웨어 보험 프로그램을 설립하는 거창한 가변성으로 다른 사람은 그러나 이끌어 낼 수 있다. 게다가, 안전한 소프트웨어 개발 프로그램은 1개의 부가 훈련과 형식적인 과정을 제공하는 기업을 통하여 또 다른 한개가 간단한 신청 방호벽을 배치하는 동안 변화할 수 있다. 오래된 말이 가는 때, "1개의 나쁜 사과 전체 낱단"를 버릇없게 기를 수 있다 - 손상에 불안한 내부에 개발한 소프트웨어를 문을 열 수 있는 cyber 공격하는 충격 전체 기업 배치하는 단 하나 부는 음식 배급, 건강 관리, 또는 원거리 통신 같이 긴요한 기반 서비스를 혼란시킨다.

|

|

Critical infrastructure organizations are implementing secure software development programs for a number of reasons, including adhering to general cybersecurity best practices (63%), meeting regulatory compliance mandates (55%), and even lowering costs by fixing software security bugs in the development process (see Figure 21).

|

긴요한 기반 조직은 일반적인 cybersecurity 최상의 방법 (63%)에 고착을 포함하여 다수 이유를 위한 안전한 소프트웨어 개발 프로그램을, 실행해, 규정하는 수락 위임 (55%), 및 낮추는 비용을 발달 과정에 있는 소프트웨어 안전 벌레를 고쳐서 치른 (숫자 21를 보십시오).

|

|

It is also worth noting that 27% of critical infrastructure organizations are establishing secure software development programs in anticipation of new legislation. These organizations may be thinking in terms of the NIST cybersecurity framework (CSF) first introduced in February 2014. Although compliance with the CSF is voluntary today, it may evolve into a common risk management and regulatory compliance standard that supersedes other government and industry regulations like FISMA, GLBA, HIPAA, and PCI-DSS in the future. Furthermore, the CSF may also become a standard for benchmarking IT risk as part of cyber insurance underwriting and may be used to determine organizations’ insurance premiums. Given these possibilities, critical infrastructure organizations would be wise to consult the CSF, assess CSF recommendations for software security, and use the CSF to guide their software security processes and controls wherever possible.

|

긴요한 기반 조직의 27%가 새로운 입법을 기대하여 안전한 소프트웨어 개발 프로그램을 설치하고 있다 또한 무가치하다. 이 조직은 첫째로 2014년 2월에서 소개된 NIST cybersecurity 기구 (CSF)의 점에서 생각할지도 모른다. CSF를 가진 수락은 자발적인 오늘이더라도, FISMA, GLBA, HIPAA 및 PCI-DSS 같이 다른 정부와 기업 규칙을 앞으로는 대신하는 일반적인 위험 관리 및 규정하는 수락 기준으로 진전할지도 모른다. 게다가, CSF는 또한 서명하는 cyber 보험의 한 부분으로 그것을 기준을 정하기를 위한 기준이 모험 되골지도 보험료 조직' 결정하는 사용될지도 모른다. 이 가능성을 주어, 긴요한 기반 조직은 CSF를 상담하고, 소프트웨어 안전을 위한 CSF 권고를 사정하고, CSF를 그들의 소프트웨어 안전 과정 및 통제를 가능하게 인도하는 이용하게 총명할.

|

|

Aside from the ongoing software security actions taken today, critical infrastructure organizations also have future plans—28% plan to include specific security testing tools as part of software development, 25% will add web application firewalls to their infrastructure, and 24% will hire developers and development managers with secure software development skills (see Figure 22). These ambitious plans indicate that CISOs recognize their software development security deficiencies and are taking precautions in order to mitigate risk.

|

오늘 취한 진행하는 소프트웨어 안전 조치을 제외하고, 긴요한 기반 조직에는 또한 소프트웨어 개발의 한 부분으로 특정한 안전 검사 도구를 포함하는 미래 계획 28% 계획이 있다, 25%는 그들의 기반에 웹 애플리케이션 방호벽을 추가하고, 24%는 안전한 소프트웨어 개발 기술을 가진 개발자 그리고 발달 매니저를 고용할 것이다 (숫자 22를 보십시오). 이 야심 있는 계획은 CISOs가 그들의 소프트웨어 개발 안전 부족을 인식하고 모험을 감형하기 위하여 조치를 취하고 있다는 것을 나타낸다.

|

|

Some software development, maintenance, and testing activities are often outsourced to third-party contractors and service providers. This is the case at half of the critical infrastructure organizations that participated in this ESG research survey (see Figure 23).

|

약간 소프트웨어 개발, 정비 및 시험 활동은 제삼자 계약자 및 서비스 제공자에게 수시로 외부에서 조달된다. 이것은 이 ESG 연구 조사에 참가한 긴요한 기반 조직의 반에 사실이다 (숫자 23를 보십시오).

|

|

As part of these relationships, many critical infrastructure organizations place specific cybersecurity contractual requirements on third-party software development partners. For example, 43% mandate security testing as part of the acceptance process, 41% demand background checks on third-party software developers, and 41% review software development projects for security vulnerabilities (see Figure 24).

|

이 관계의 한 부분으로, 많은 긴요한 기반 조직은 제삼자 소프트웨어 개발 협동자에 특정한 cybersecurity 계약상 필요조건을 둔다. 예를 들면, 제삼자 소프트웨어 개발자에 합격 과정, 41% 수요 배경 조사, 및 안전 취약성을 위해 41% 검토 소프트웨어 개발 프로젝트의 한 부분으로 시험하는 43% 위임 안전 (숫자 24를 보십시오).

|

Cybersecurity, Critical Infrastructure Security Professionals, and the U.S. Federal Government

|

Cybersecurity, 긴요한 기반 안전 전문가 및 미국. 연방 정부

|

|

ESG research indicates a pattern of persistent cybersecurity incidents at U.S. critical infrastructure organizations over the past few years. Furthermore, security professionals working in critical infrastructure industries believe that the cyber-threat landscape is more dangerous today than it was two years ago.

|

ESG 연구는 미국에 지속적인 cybersecurity 사건의 본을 나타낸다. 긴요한 기반 조직 지난 몇년 동안에. 게다가, 긴요한 기반 공업에서 cyber 위협 조경이 더 위험한 오늘다고 보다는 그것이었다 2 년 믿는다 일해 안전 전문가는 전에.

|

|

To address these issues, President Obama and various other elected officials proposed several cybersecurity programs such as the NIST cybersecurity framework and an increase in threat intelligence sharing between critical infrastructure organizations and federal intelligence and law enforcement agencies. Of course, federal cybersecurity discussions are nothing new. Recognizing a national security vulnerability, President Clinton first addressed critical infrastructure protection (CIP) with Presidential Decision Directive 63 (PDD-63) in 1998. Soon thereafter, Deputy Defense Secretary John Hamre cautioned the U.S. Congress about CIP by warning of a potential “cyber Pearl Harbor.” Hamre stated that a devastating cyber-attack, “… is not going to be against Navy ships sitting in a Navy shipyard. It is going to be against commercial infrastructure.”

|

이 문제점을 해결하기 위하여는, Obama 대통령과 여러가지 다른 선임 관리는 긴요한 기반 조직 및 연방 정보 및 집행 기관 사이에서 공유하는 위협 정보에 있는 NIST cybersecurity 기구 그리고 증가와 같은 몇몇 cybersecurity 프로그램을 제시했다. 당연히, 연방 cybersecurity 면담은 무변화이다. 국가 안보 취약성을 인식해서, 클린턴 대통령 처음으로 제시했다 1998년에 대통령 결정 지시 63 (PDD-63)를 가진 긴요한 기반 보호 (CIP)를. 그후 곧, 죤 Hamre 대리인 국방부 장관은 미국을 경고했다. 잠재적인 "cyber 진주만의 경고에 의하여 CIP에 관하여 의회." Hamre는 통렬한 것 cyber 공격한ㄴ다는 것을, "… 해군 조선소에서 앉는 해군 함정에 대하여 있기 위하여 려고 하고 있지 않다 주장했다. 그것은 상업적인 기반에 대하여 있기 위하여 려고 하고 있다."

|

|

Security professionals working at critical infrastructure industries have been directly or indirectly engaged with U.S. Federal Government cybersecurity programs and initiatives through several Presidential administrations. Given this lengthy timeframe, ESG wondered whether these security professionals truly understood the U.S. government’s cybersecurity strategy. As seen in Figure 31, the results are mixed at best. One could easily conclude that the data resembles a normal curve where the majority of respondents believe that the U.S. government’s cybersecurity strategy is somewhat clear while the rest of the survey population is distributed between those who believe that the U.S. government’s cybersecurity strategy is very clear and those who say it is unclear.

|

긴요한 기반 공업에 일해 안전 전문가는 직접적으로 이고 또는 미국으로 간접적으로 접전했다. 몇몇 대통령 행정을 통해서 연방 정부 cybersecurity 프로그램 그리고 이니셔티브. 이 긴 시간대를 주어, ESG는 이 안전 전문가가 정말 미국을 이해했다는 것을 생각해 보았다. 정부의 cybersecurity 전략. 숫자 31에서 보이는 것과 같이, 결과는 고작 섞인다. 누구든개는 쉽게 자료가 응답자의 대다수가 미국 믿는 정상 곡선을 닮는는다는 것을 단정할 수 있었다. 정부의 cybersecurity 전략은 조사 인구의 나머지가 미국 믿는 그들 사이에서 배부되는 동안 약간 명확하다. 정부의 cybersecurity 전략은 아주 명확하 그것을 밝히는 그들은 불분명하다.

|

|

ESG views the results somewhat differently. In spite of over 20 years of U.S. federal cybersecurity discussions, many security professionals remain unclear about what the government plans to do in this space. Clearly, the U.S. Federal Government needs to clarify its mission, its objectives, and its timeline with cybersecurity professionals to gain their trust and enlist their support for public/private programs.

|

ESG는 결과를 약간 다르게 전망한다. 이상 20 년의 미국에도 불구하고. 연방 cybersecurity 면담은, 많은 안전 전문가 이 공간에서 할 정부 계획 무엇에 관하여 불분명하게 남아 있다. 명확하게, 미국 연방 정부는 cybersecurity 전문가와 가진 그것의 임무, 그것의 목적 및 그것의 그들의 신망을 얻고 공중 개인 프로그램을 위한 그들의 지원을 입대하기 위하여 우주 비행중의 스케줄을 명백하게 할 필요가 있다.

|

|

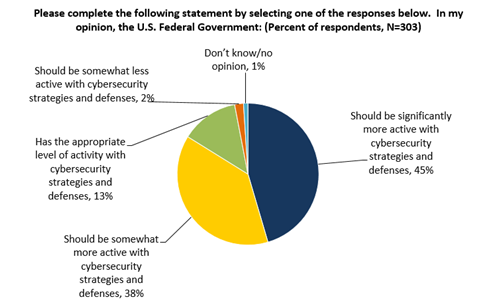

While critical infrastructure security professionals may be uncertain about the U.S. Federal Government’s strategy, they would also like to see Washington become more engaged. Nearly half (45%) of critical infrastructure organizations believe that the U.S. Federal Government should be significantly more active with cybersecurity strategies and defenses while 38% believe that the U.S. Federal Government should be somewhat more active with cybersecurity strategies and defenses (see Figure 32).

|

긴요한 기반 안전 전문가는 미국에 관하여 미심쩍을지도 모른다. 연방 정부의 전략, 그들은 또한 워싱톤이 접전해 될 것을 보고 싶으면. 긴요한 기반 조직의 거의 반 (45%)는 미국 믿는다. 연방 정부는 cybersecurity 전략과 방위를 가진 active 상당히 더 38%가 미국 믿는 동안 이어야 한다. 연방 정부는 cybersecurity 전략과 방위에 약간 활동적이어야 한다 (숫자 32를 보십시오).

|

|

Finally, ESG asked the entire survey population of security professionals what types of cybersecurity actions the U.S. Federal Government should take. Nearly half (47%) believe that Washington should create better ways to share security information with the private sector. This aligns well with President Obama’s executive order urging companies to share cybersecurity threat information with the U.S. Federal Government and one another. Cybersecurity professionals have numerous other suggestions as well. Some of these could be considered government cybersecurity enticements. For example, 37% suggest more funding for cybersecurity education programs while 36% would like more incentives like tax breaks or matching funds for organizations that invest in cybersecurity. Alternatively, many cybersecurity professionals recommend more punitive or legislative measures—44% believe that the U.S. Federal Government should create a “black list” of vendors with poor product security (i.e., the cybersecurity equivalent of a scarlet letter), 40% say that the U.S. Federal Government should limit its IT purchasing to vendors that display a superior level of security, and 40% endorse more stringent regulations like PCI DSS or enacting laws with higher fines for data breaches (see Figure 33).

|

마지막으로, ESG는 어떤 타입의 cybersecurity 활동 미국지 안전 전문가의 전체 조사 인구를 요구했다. 연방 정부는 가지고 가야 한다. 워싱톤이 민간 부분으로 보안정보를 공유하는 더 나은 방법을 창조해야 한ㄴ다고 거의 절반 (47%) 믿으십시오. 이것은 미국으로 cybersecurity 위협 정보를 공유하는 회사를 촉구하는 대통령 대통령령을 Obama 잘 맞춘다. 연방 정부 및. Cybersecurity 전문가는 수많은 다른 제안이 또한 있다. 어떤은의 이들 정부 cybersecurity 유혹이라고 여겨질 수 있었다. 예를 들면, 37%는 36%가 cybersecurity에 투자하는 조직을 위한 감세 보조금 같이 동기유발을 더 좋아하는 동안 cybersecurity 교육 프로그램을 위한 funding를 더 건의한다. 양자택일로, 많은 cybersecurity 전문가는 형벌을 추천한다 또는 입법상 측정 44%는 미국 믿는다. 연방 정부는 빈약한 제품 안전 (주홍 글씨의 i.e, cybersecurity 동등물)에 납품업자의 "까만 명부"를, 미국 40% 할말 창조해야 한다. 연방 정부는 그것 안전의 우량한 수준을 표시하는 납품업자에게 구매하는 그것을 제한해야 한다, 40%는 PCI DSS 같이 더 엄격한 규칙을 승인하고 또는 자료를 위한 더 높은 과료를 가진 법령화하는 것은 위반한다 (숫자 33를 보십시오).

|

|

Of course, it’s unrealistic to expect draconian cybersecurity policies and regulations from Washington, but the ESG data presents a clear picture: Cybersecurity professionals would like to see the U.S. Federal Government use its visibility, influence, and purchasing power to produce cybersecurity “carrots” and “sticks.” In other words, Washington should be willing to reward IT vendors and critical infrastructure organizations that meet strong cybersecurity metrics and punish those that cannot adhere to this type of standard.

|

당연히, 워싱톤에서 드라콘식 cybersecurity 정책 그리고 규칙이 예상하는 것이 비현실적 이다, 그러나 ESG 자료는 명확한 그림을 선물한다: Cybersecurity 전문가는 미국 연방 정부 사용을 보고 싶으면 cybersecurity "당근"와 "지팡이 생성하는 그것 시정, 영향 및 구매력."를 그것을 보상하게 강한 cybersecurity 측정 규정을 만나는 긴요한 기반 조직과 납품업자 즉 워싱톤은 기꺼이 해야 하고 기준의 이 유형에 고착할 수 없는 그들을 처벌한다.

|

|

|