|

|

Research Findings

The Critical Infrastructure Cybersecurity Landscape

|

A paisagem crítica de Cybersecurity do Infrastructure

|

Today’s Outlook on Cybersecurity Threats More Bleak than in 2013

|

Outlook de hoje nas ameaças de Cybersecurity mais bleak do que em 2013

|

|

Defending against cyber-attacks represents a perpetual battle for critical infrastructure organizations facing an increasingly dangerous threat landscape. In fact, 31% of security professionals working at critical infrastructure organizations believe that the threat landscape today is much worse than it was two years ago, while another 36% say it is somewhat worse (see Figure 1).

|

Defender de encontro cyber-ataca representa uma batalha perpetual para as organizações críticas do infrastructure que enfrentam uma paisagem cada vez mais perigosa da ameaça. No fato, 31% dos profissionais da segurança que trabalham em organizações críticas do infrastructure acreditam que a paisagem da ameaça é hoje muito mais má do que era dois anos há, quando uma outra palavra de 36% ele for um tanto mais má (veja figura 1).

|

|

It is interesting to note that ESG asked this same question in its 2010 research project,1 and it produced strikingly similar results—68% of respondents said that the threat landscape was worse in 2010 compared with 2008. Clearly, the threat landscape is getting more hazardous on an annual basis with no letup in sight. ESG finds this data particularly troubling. U.S. citizens depend upon critical infrastructure organizations for the basic necessities of modern society like food, water, fuel, and telecommunications services. Given the increasingly dangerous threat landscape, critical infrastructure organizations are tasked with maintaining important everyday services and defending their networks from a growing army of cyber-criminals, hacktivists, and nation state actors.

|

É interessante anotar que ESG fêz a isto a mesma pergunta em seu projeto de pesquisa 2010, 1 e produziu impressionante resultados-68% similares dos respondents ditos que a paisagem da ameaça era mais má em 2010 comparados com o 2008. Claramente, a paisagem da ameaça está começando mais perigosa em uma base anual com nenhum letup na vista. ESG encontra estes dados particularmente incomodar. ESTADOS UNIDOS. os cidadãos dependem em cima das organizações críticas do infrastructure para as necessidades básicas da sociedade moderna como o alimento, a água, o combustível, e os serviços de telecomunicações. Dado a paisagem cada vez mais perigosa da ameaça, as organizações críticas do infrastructure são tasked com manter serviços diários importantes e defender suas redes de um exército crescente dos cyber-criminosos, dos hacktivists, e dos atores do estado da nação.

|

|

Note1: Source: ESG Research Report, Assessing Cyber Supply Chain Security Vulnerabilities Within the U.S. Critical Infrastructure, November 2010.

|

Note1: Fonte: Relatório da pesquisa de ESG, avaliando Vulnerabilities da segurança da corrente de fonte de Cyber dentro dos ESTADOS UNIDOS. Infrastructure crítico, novembro 2010.

|

|

These beliefs about the increasingly dangerous threat landscape go beyond opinions alone as many critical infrastructure organizations face constant cyber-attacks. A majority (68%) of critical infrastructure organizations experienced a security incident over the past two years, with nearly one-third (31%) experiencing a system compromise as a result of a generic attack (i.e., virus, Trojan, etc.) brought in by a user’s system, 26% reporting a data breach due to lost/stolen equipment, and 25% of critical infrastructure organizations suffering some type of insider attack (see Figure 2). Alarmingly, more than half (53%) of critical infrastructure organizations have dealt with at least two of these security incidents since 2013.

|

Este a opinião sobre a paisagem cada vez mais perigosa da ameaça vai além das opiniões sozinho tantas como organizações que críticas do infrastructure a cara constante cyber-ataca. Uma maioria (68%) de organizações críticas do infrastructure experimentou um incident da segurança sobre os dois anos passados, com o quase um terço (31%) que experimentam um acordo do sistema em conseqüência de um ataque genérico (isto é, vírus, Trojan, etc.) trazido dentro pelo sistema de um usuário, o 26% que relatam uma ruptura dos dados devido equipamento perdido/roubado, e as 25% das organizações críticas do infrastructure que sofrem algum tipo de ataque do insider (veja figura 2). Alarmingly, mais do que a metade (53%) de organizações críticas do infrastructure trataram pelo menos dos dois destes incidents da segurança desde 2013.

|

|

Security incidents always come with ramifications associated with time and money. For example, nearly half (47%) of cybersecurity professionals working at critical infrastructure organizations claim that security incidents required significant IT time/personnel for remediation. While this places an unexpected burden on IT and cybersecurity groups, other consequences related to security incidents were far more ominous—36% say that security incidents led to the disruption of a critical business process or business operations, 36% claim that security incidents resulted in the disruption of business applications or IT systems availability, and 32% report that security incidents led to a breach of confidential data (see Figure 3).

|

Os incidents da segurança vêm sempre com os ramifications associados com o tempo e o dinheiro. Por exemplo, quase a metade (47%) dos profissionais do cybersecurity que trabalham em organizações críticas do infrastructure reivindica que os incidents da segurança a requereram significativo hora/pessoal para a remediação. Quando isto colocar um burden inesperado em grupos ELE e do cybersecurity, outras conseqüências relacionadas aos incidents da segurança eram a palavra mais ominous-36% distante a que os incidents da segurança conduziram ao rompimento de um processo crítico do negócio ou de operações de negócio, reivindicação de 36% que os incidents da segurança resultaram no rompimento de aplicações ou dELE de negócio disponibilidade de sistemas, e o relatório de 32% a que os incidents da segurança conduziram a uma ruptura de dados confidential (veja figura 3).

|

|

This data should be cause for concern since a successful cyber-attack on critical infrastructure organizations’ applications and processes could result in the disruption of electrical power, health care services, or the distribution of food. Thus, these issues could have a devastating impact on U.S. citizens and national security.

|

Estes dados devem ser motivo de preocupação desde que um bem sucedido cyber-ataca aplicações nas organizações críticas do infrastructure' e os processos poderiam resultar no rompimento do poder elétrico, em serviços do cuidado de saúde, ou na distribuição do alimento. Assim, estas edições podiam ter um impacto devastating em ESTADOS UNIDOS. cidadãos e segurança nacional.

|

Cybersecurity at Critical Infrastructure Organizations

|

Cybersecurity em organizações críticas do Infrastructure

|

|

Do critical infrastructure organizations believe they have the right cybersecurity policies, processes, skills, and technologies to address the increasingly dangerous threat landscape? The results of that inquiry are mixed at best. On the positive side, 37% rate their organizations’ cybersecurity policies, processes, and technologies as excellent and capable of addressing almost all of today’s threats. It is worth noting that the overall ratings have improved since 2010 (see Table 1). While this improvement is noteworthy, 10% of critical infrastructure security professionals still rate their organization as fair or poor.

|

As organizações críticas do infrastructure acreditam-nas para ter as políticas, os processos, as habilidades, e as tecnologias direitos do cybersecurity para dirigir-se à paisagem cada vez mais perigosa da ameaça? Os resultados desse inquérito são misturados no melhor dos casos. No lado, na taxa de 37% políticas do cybersecurity das suas organizações', nos processos, e nas tecnologias positivos como excelentes e capazes de dirigir-se a quase todas as ameaças de hoje. Vale a pena anotar que as avaliações totais melhoraram desde 2010 (veja a tabela 1). Quando esta melhoria for noteworthy, 10% de profissionais críticos da segurança do infrastructure avaliam ainda sua organização como justa ou pobres.

|

|

Being able to deal with most threats may be an improvement from 2010, but it is still not enough. This is especially true given the fact that the threat landscape has grown more difficult at the same time. Critical infrastructure organizations are making progress, but defensive measures are not progressing at the same pace as the offensive capabilities of today’s cyber-adversaries and this risk gap leaves all U.S. citizens vulnerable.

|

Poder tratar de a maioria de ameaças pode ser uma melhoria de 2010, mas não é ainda bastante. Este é especialmente verdadeiro dado o fato que a paisagem da ameaça cresceu mais difícil ao mesmo tempo. As organizações críticas do infrastructure estão fazendo o progresso, mas as medidas defensivas não estão progredindo no mesmo ritmo que as potencialidades ofensivas de cyber-adversários de hoje e desta abertura do risco saem de todos os ESTADOS UNIDOS. cidadãos vulneráveis.

|

Table 1. Respondents Rate Organization’s Cybersecurity Policies

|

Given the national security implications of critical infrastructure, it is not surprising that cybersecurity risk has become an increasingly important board room issue over the past five years. Nearly half (45%) of cybersecurity professionals today rate their organization’s executive management team as excellent, while only 25% rated them as highly in 2010 (see Table 2). Alternatively, 10% rate the executive management team’s cybersecurity commitment as fair or poor in 2015, where 23% rated them so in 2010. These results are somewhat expected given the visible and damaging data breaches of the past few years. Critical infrastructure cybersecurity is also top of mind in Washington with legislators, civilian agencies, and the executive branch. For example, the 2014 National Institute of Standards and Technology (NIST) cybersecurity framework (CSF) was driven by an executive order and is intended to help critical infrastructure organizations measure and manage cyber-risk more effectively. As a result of all of this cybersecurity activity, corporate boards are much more engaged in cybersecurity than they were in the past, but whether they are doing enough or investing in the right areas is still questionable.

|

Dado as implicações da segurança nacional do infrastructure crítico, não está surpreendendo que o risco do cybersecurity se transformou uma edição cada vez mais importante do quarto de placa sobre os cinco anos passados. Quase a metade (45%) de profissionais do cybersecurity avalia hoje a equipe executiva da gerência da sua organização como excelente, quando somente 25% os avaliou como altamente em 2010 (veja a tabela 2). Alternativamente, taxa de 10% o compromisso do cybersecurity da equipe executiva da gerência como justo ou pobres em 2015, onde 23% os avaliou assim em 2010. Estes resultados esperam-se um tanto dados as rupturas visíveis e prejudiciais dos dados do passado poucos anos. O cybersecurity crítico do infrastructure é também superior da mente em Washington com legislators, agências civis, e a filial executiva. Por exemplo, a estrutura 2014 do cybersecurity do National Institute of Standards and Technology (NIST) (CSF) foi dirigida por uma ordem executiva e é pretendida ajudar à medida crítica das organizações do infrastructure e controlar mais eficazmente o cyber-risco. Em conseqüência de toda esta atividade do cybersecurity, as placas incorporadas são acopladas muito mais no cybersecurity do que estavam no passado, mas se estão fazendo bastantes ou investing nas áreas direitas é ainda questionável.

|

Table 2. Respondents Rate Organization’s Executive Management Team with Regard to Cybersecurity Initiatives

|

Critical infrastructure organizations are modifying their cybersecurity strategies for a number of reasons. For example, 37% say that their organization’s infosec strategy is driven by the need to support new IT initiatives with strong security best practices. This likely refers to IT projects for process automation that include Internet of Things (IoT) technologies. IoT projects can bolster productivity, but they also introduce new vulnerabilities and thus the need for additional security controls. Furthermore, 37% point to protecting sensitive customer data confidentiality and integrity, and 36% call out the need to protect internal data confidentiality and integrity (see Figure 4). These are certainly worthwhile goals, but ESG was surprised that only 22% of critical infrastructures say that their information security strategy is being driven by preventing/detecting targeted attacks and sophisticated malware threats. After all, 67% of security professionals believe that the threat landscape is more dangerous today than it was two years ago, and 68% of organizations have suffered at least one security incident over the past two years. Since critical infrastructure organizations are under constant attack, ESG feels strongly that CISOs in these organizations should be assessing whether they are doing enough to prevent, detect, and respond to modern cyber-attacks.

|

As organizações críticas do infrastructure estão modificando suas estratégias do cybersecurity para um número de razões. Por exemplo, palavra de 37% que a estratégia do infosec da sua organização está dirigida pela necessidade a suportar novo iniciativas com mais melhores práticas da segurança forte. Este provável consulta-lhe projeta-se para a automatização process que inclui o Internet de tecnologias das coisas (IoT). Os projetos de IoT podem bolster a produtividade, mas introduzem também vulnerabilities novos e assim a necessidade para controles adicionais da segurança. Além disso, o ponto de 37% a proteger o confidentiality e integridade sensíveis dos dados do cliente, e 36% chamam a necessidade proteger o confidentiality e a integridade internos dos dados (veja figura 4). Estes são certamente objetivos de valor, mas ESG foi surpreendido que somente 22% de infrastructures críticos dizem que sua estratégia da segurança da informação está sendo dirigida impedindo/que detecta ataques alvejados e ameaças sofisticadas do malware. Apesar de tudo, 67% de profissionais da segurança acreditam que a paisagem da ameaça é hoje mais perigoso do que era dois anos há, e 68% das organizações sofreram pelo menos um incident da segurança sobre os dois anos passados. Desde que as organizações críticas do infrastructure estão sob o ataque constante, ESG sente fortemente que CISOs nestas organizações deve avaliar se está fazendo bastantes para impedir, para detectar, e responder a moderno cyber-ataca.

|

Cyber Supply Chain Security

|

Segurança da corrente de fonte de Cyber

|

|

Like many other areas of cybersecurity, cyber supply chain security is growing increasingly cumbersome. In fact, 60% of security professionals say that cyber supply chain security has become either much more difficult (17%) or somewhat more difficult (43%) over the last two years (see Figure 5).

|

Como muitas outras áreas de cybersecurity, a segurança da corrente de fonte do cyber está crescendo cada vez mais incómoda. No fato, 60% de profissionais da segurança dizem que a segurança da corrente de fonte do cyber se tornou muito mais difícil (17%) ou um tanto mais difícil (43%) sobre os últimos dois anos (veja figura 5).

|

|

Why has cyber supply chain security become more difficult? Forty-four percent claim that their organizations have implemented new types of IT initiatives (i.e., cloud computing, mobile applications, IoT, big data analytics projects, etc.), which have increased the cyber supply chain attack surface; 39% say that their organization has more IT suppliers than it did two years ago; and 36% state that their organization has consolidated IT and operational technology security, which has increased infosec complexity (see Figure 6).

|

Por que a segurança da corrente de fonte do cyber se tornou mais difícil? Os por cento de Forty-four reivindicam que suas organizações executaram tipos novos dELE as iniciativas (computar isto é, da nuvem, aplicações móveis, IoT, projetos grandes do analytics dos dados, etc.), que aumentaram a superfície do ataque da corrente de fonte do cyber; a palavra de 39% que sua organização tem mais ELE fornecedores do que ele fêz dois anos há; e o estado de 36% que sua organização consolidou O e a segurança operacional da tecnologia, que aumentou a complexidade do infosec (vê figura 6).

|

|

This data is indicative of the state of IT today. The fact is that IT applications, infrastructure, and products are evolving at an increasing pace, driving dynamic changes on a constant basis and increasing the overall cyber supply chain attack surface. Over-burdened CISOs and infosec staff find it difficult to keep up with dynamic cyber supply chain security changes, leading to escalating risks.

|

Estes dados são indicativos do estado dELES hoje. O fato é que aplicações, infrastructure, e produtos está evoluindo em um ritmo crescente, está dirigindo mudanças dinâmicas em uma base constante e está aumentando a superfície total do ataque da corrente de fonte do cyber. Achado Over-burdened da equipe de funcionários de CISOs e de infosec ele difícil de proseguir com as mudanças dinâmicas da segurança da corrente de fonte do cyber, conduzindo aos riscos escalando.

|

Cyber Supply Chain Security and Information Technology

|

Segurança da corrente de fonte de Cyber e tecnologia de informação

|

|

Cybersecurity protection begins with a highly secure IT infrastructure. Networking equipment, servers, endpoints, and IoT devices should be “hardened” before they are deployed on production networks. Access to all IT systems must adhere to the principle of “least privilege” and be safeguarded with role-based access controls that are audited on a continuous or regular basis. IT administration must be segmented through “separation of duties.” Networks must be scanned regularly and software patches applied rapidly. All security controls must be monitored constantly.

|

A proteção de Cybersecurity começa-o com um altamente seguro infrastructure. O equipamento do trabalho em rede, os usuários, os endpoints, e os dispositivos de IoT devem “ser endurecidos” antes que esteja desdobrado em redes da produção. Acesso a tudo que sistemas deve aderir ao princípio de “menos privilégio” e ser protegido com controles de acesso papel-baseados que são examinados em uma base contínua ou regular. Administração deve ser segmentado com a “separação dos deveres.” As redes devem ser feitas a varredura regularmente e os remendos do software aplicados ràpidamente. Todos os controles da segurança devem ser monitorados constantemente.

|

|

These principles are often applied to internal applications, networks, and systems but may not be as stringent with regard to the extensive network of IT suppliers, service providers, business partners, contractors, and customers that make up the cyber supply chain. As a review, the cyber supply chain is defined as:

|

Estes princípios frequentemente são aplicados às aplicações, às redes, e aos sistemas internos mas não podem ser como estrito no que diz respeito à rede extensiva dELA fornecedores, fornecedores de serviço, sócios de negócio, contratantes, e clientes que compõem a corrente de fonte do cyber. Como uma revisão, a corrente de fonte do cyber é definida como:

|

|

The entire set of key actors involved with/using cyber infrastructure: system end-users, policy makers, acquisition specialists, system integrators, network providers, and software/hardware suppliers. The organizational and process-level interactions between these constituencies are used to plan, build, manage, maintain, and defend the cyber infrastructure.”

|

O jogo inteiro atores chaves de com envolvido/que usa o infrastructure do cyber: end-users do sistema, fabricantes de política, specialists da aquisição, integradores do sistema, fornecedores de rede, e fornecedores do software/ferragem. As interações organizational e do processo-nível entre estes círculos eleitorais são usadas planear, construir, controlar, manter, e defender o infrastructure do cyber.”

|

|

To explore the many facets of cyber supply chain security, this report examines:

|

Para explorar muitos facets da segurança da corrente de fonte do cyber, este relatório examina:

|

|

The relationships between critical infrastructure organizations and their IT vendors (i.e., hardware, software, and services suppliers as well as system integrators, channel partners, and distributors).

|

Os relacionamentos entre organizações críticas do infrastructure e seu ELE vendedores (isto é, ferragem, software, e fornecedores dos serviços as well as integradores do sistema, sócios da canaleta, e distribuidores).

|

|

The security processes and oversight applied to critical infrastructure organizations’ software that is produced by internal developers and third parties.

|

Os processos e o oversight da segurança aplicaram-se o software às organizações críticas do infrastructure' que é produzido por colaboradores internos e por terceiros partidos.

|

|

Cybersecurity processes and controls in instances where critical infrastructure organizations are either providing third parties (i.e., suppliers, customers, and business partners) with access to IT applications and services, or are consuming IT applications and services provided by third parties (note: throughout this report, this is often referred to as “external IT”).

|

Os processos e os controles de Cybersecurity nos exemplos onde as organizações críticas do infrastructure são um ou outro terceiros partidos fornecendo (isto é, fornecedores, clientes, e sócios de negócio) com acesso a ELE aplicações e serviços, ou estão consumindo-o as aplicações e os serviços fornecidos por terceiros partidos (nota: durante todo este relatório, isto é consultado frequentemente a como “externo ELE”).

|

Cyber Supply Chain Security and IT Suppliers

|

Segurança e ELE da corrente de fonte de Cyber fornecedores

|

|

Cybersecurity product vendors, service providers, and resellers are an essential part of the overall cyber supply chain. Accordingly, their cybersecurity policies and processes can have a profound downstream impact on their customers, their customers’ customers, and so on. Given this situation, critical infrastructure organizations often include cybersecurity considerations when making IT procurement decisions.

|

Os vendedores do produto de Cybersecurity, os fornecedores de serviço, e os resellers são uma parte essencial da corrente de fonte total do cyber. Conformemente, seus políticas do cybersecurity e processos podem ter um impacto downstream profundo em seus clientes, clientes dos seus clientes', e assim por diante. Dado esta situação, as organizações críticas do infrastructure incluem frequentemente considerações do cybersecurity ao fazer-lhe decisões da obtenção.

|

|

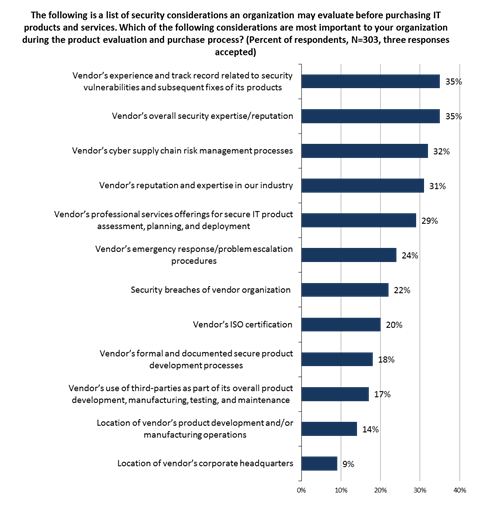

Just what types of cybersecurity considerations are most important? More than one-third (35%) of organizations consider their vendors’ experience and track record related to security vulnerabilities and subsequent fixes. In other words, critical infrastructure organizations are judging vendors by the quality of their software and their responsiveness in fixing software vulnerabilities when they do arise. Another 35% consider their vendors’ overall security expertise and reputation. Close behind, 32% consider their vendors’ cyber supply chain risk management processes, while 31% contemplate their vendors’ reputation and industry expertise (see Figure 7).

|

Apenas que tipos de considerações do cybersecurity são a maioria importante? Mais de um terço (35%) das organizações consideram experiência dos seus vendedores' e registro de trilha relacionado aos vulnerabilities da segurança e aos reparos subseqüentes. Ou seja as organizações críticas do infrastructure estão julgando vendedores pela qualidade de seu software e de seu responsiveness em vulnerabilities reparando do software quando se levantam. Uns outros 35% consideram seus vendedores' perícia e reputação totais da segurança. Feche atrás, 32% consideram seus vendedores' processos da gerência de risco da corrente de fonte do cyber, quando 31% contemplam reputação dos seus vendedores' e perícia da indústria (veja figura 7).

|

|

Clearly, critical infrastructure organizations have a number of cybersecurity considerations regarding their IT vendors, but many of these concerns, such as vendor reputation and expertise, remain subjective. To counterbalance these soft considerations, CISOs should really establish a list of objective metrics such as the number of CVEs associated with specific ISV applications and the average timeframe between vulnerability disclosure and security patch releases. These types of metrics can be helpful when comparing one IT vendor’s security proficiency against another’s.

|

Claramente, as organizações críticas do infrastructure têm um número de considerações do cybersecurity a respeito do seu ELE vendedores, mas muitos destes interesses, tais como a reputação do vendedor e a perícia, remanescem subjetivos. Para contrabalançar estas considerações macias, CISOs deve realmente estabelecer uma lista do metrics objetivo tal como o número de CVEs associado com as aplicações específicas do ISV e o timeframe médio entre a divulgação do vulnerability e as liberações do remendo da segurança. Estes tipos de metrics podem ser úteis ao compará-lo proficiência da segurança do vendedor um de encontro a um outro' S.

|

|

Cyber supply chain security best practices dictate that organizations assess the security processes, procedures, and technology safeguards used by all of their IT suppliers. In order to measure the cybersecurity practices of IT vendors, some critical infrastructure organizations conduct proactive security audits of cloud service providers, software providers, hardware manufacturers, professional services vendors that install and customize IT systems, and VARs/distributors that deliver IT equipment and/or services.

|

Práticas da segurança da corrente de fonte de Cyber as mais melhores ditam que as organizações avaliam os processos da segurança, os procedimentos, e as proteções da tecnologia usadas por todo o seu ELE fornecedores. A fim medir as práticas do cybersecurity dELE os vendedores, algumas organizações críticas do infrastructure conduzem exames proactive da segurança dos fornecedores de serviço da nuvem, dos fornecedores de software, dos fabricantes de ferragem, dos vendedores dos serviços profissionais que o instalam e customize sistemas, e do VARs/distribuidores que o entregam equipamento e/ou serviços.

|

|

Are these security audits standard practice? ESG research reveals mixed results. On average, just under 50% of critical infrastructure organizations always audit all types of IT suppliers, a marked improvement from 2010 when 28% of critical infrastructure organizations always audited their IT suppliers. Nevertheless, there is still plenty of room for improvement. For example, 18% of organizations do not audit the security processes and procedures of resellers, VARs, and distributors at present. As the Snowden incident indicates, these IT distribution specialists can be used for supply chain interdiction for introducing malicious code, firmware, or backdoors into IT equipment to conduct a targeted attack or industrial espionage (see Figure 8).

|

São estes exames da segurança prática padrão? A pesquisa de ESG revela resultados misturados. Na média, apenas sob 50% de organizações críticas do infrastructure examine sempre todos os tipos dELE os fornecedores, uma melhoria marcada de 2010 em que 28% de organizações críticas do infrastructure o examinou sempre seu fornecedores. Não obstante, há uma abundância imóvel do quarto para a melhoria. Por exemplo, 18% das organizações não examinam os processos da segurança e os procedimentos dos resellers, do VARs, e dos distribuidores no presente. Enquanto o incident de Snowden indica, estes specialists da distribuição pode ser usado para o interdiction da corrente de fonte para introduzir o código malicioso, os firmware, ou os backdoors nELE equipamento para conduzir um ataque alvejado ou um espionage industrial (veja figura 8).

|

|

IT vendor security audits appear to be a shared responsibility with the cybersecurity team playing a supporting role. General IT management has some responsibility for assessing IT vendor security at two-thirds (67%) of organizations, while the cybersecurity team is responsible in just over half (51%) of organizations (see Figure 9).

|

Exames da segurança do vendedor parece ser uma responsabilidade compartilhada com a equipe do cybersecurity que joga um papel suportando. General gerência tem alguma responsabilidade para avaliá-la segurança do vendedor em dois terços (67%) das organizações, quando a equipe do cybersecurity for dentro a metade excedente justa responsável (51%) das organizações (veja figura 9).

|

|

These results are somewhat curious. After all, why wouldn’t the cybersecurity team be responsible for IT vendor security audits in some capacity? Perhaps some organizations view IT vendor security audits as a formality, part of the procurement team’s responsibility, or address IT vendor security audits with standard “checkbox” paperwork alone. Regardless of the reason, IT vendor security audits will provide marginal value without hands-on cybersecurity oversight throughout the process.

|

Estes resultados são um tanto curiosos. Apesar de tudo, porque a equipe do cybersecurity não seria responsável para ELE exames da segurança do vendedor em alguma capacidade? Talvez algumas organizações vêem-no exames da segurança do vendedor como um formality, parte da responsabilidade da equipe da obtenção, ou dirigem-se LHE exames da segurança do vendedor com paperwork padrão do “checkbox” sozinho. Não obstante a razão, exames da segurança do vendedor fornecerá o valor marginal sem o oversight hands-on do cybersecurity durante todo o processo.

|

|

IT vendor security audits vary widely in terms of breadth and depth, so ESG wanted some insight into the most common mechanisms used as part of the audit process. Just over half (54%) of organizations conduct a hands-on review of their vendors’ security history; 52% review documentation, processes, security metrics, and personnel related to their vendors’ cyber supply chain security processes; and 51% review their vendors’ internal security audits (see Figure 10).

|

Exames da segurança do vendedor varia extensamente nos termos da largura e da profundidade, assim que ESG quis alguma introspecção nos mecanismos os mais comuns usados como parte do processo do exame. A metade excedente justa (54%) das organizações conduz uma revisão hands-on história da segurança dos seus vendedores'; a documentação da revisão de 52%, os processos, o metrics da segurança, e o pessoal relacionaram-se processos da segurança da corrente de fonte do cyber aos seus vendedores'; e revisão de 51% exames internos da segurança dos seus vendedores' (veja figura 10).

|

|

Of course, many organizations include several of these mechanisms as part of their IT vendor security audits to get a more comprehensive perspective. Nevertheless, many of these audit considerations are based upon historical performance. ESG suggests that historical reviews be supplemented with some type of security monitoring and/or cybersecurity intelligence sharing so that organizations can better assess cyber supply chain security risks in real time.

|

Naturalmente, muitas organizações incluem diversos destes mecanismos como parte do seu ELE exames da segurança do vendedor para começar um perspective mais detalhado. Não obstante, muitas destas considerações do exame são baseadas no desempenho histórico. ESG sugere que as revisões históricas estejam suplementadas com algum tipo de segurança que monitoram e/ou inteligência do cybersecurity que compartilha de modo que as organizações possam mais melhor avaliar riscos da segurança da corrente de fonte do cyber em real - tempo.

|

|

To assess the cybersecurity policies, processes, and controls with consistency, all IT vendor security audits should adhere to a formal, documented methodology. ESG research indicates that half of all critical infrastructure organizations conduct a formal security audit process in all cases, while the other half have some flexibility to deviate from formal IT vendor security audit processes on occasion (see Figure 11). It is worth noting that 57% of financial services organizations have a formal security audit process for IT vendors that must be followed in all cases, as opposed to 47% of organizations in other industries. This is another indication that financial services firms tend to have more advanced and stringent cybersecurity policies and processes than those from other industries.

|

Para avaliar as políticas, os processos, e os controles do cybersecurity com consistência, tudo que exames da segurança do vendedor deve aderir a uma metodologia formal, documentada. A pesquisa de ESG indica que a metade de todas as organizações críticas do infrastructure conduz um processo formal do exame da segurança em todos os casos, quando a outra metade tiver alguma flexibilidade deviate de formal ELE processos do exame da segurança do vendedor na ocasião (veja figura 11). Vale a pena anotar que 57% de organizações de serviços financeiros têm um processo formal do exame da segurança para ELES os vendedores que devem ser seguidos em todos os casos, ao contrário de 47% das organizações em outras indústrias. Esta é uma outra indicação que as empresa dos serviços financeiros tendam a ter políticas e processos mais avançados e mais estritos do cybersecurity do que aquelas de outras indústrias.

|

|

IT vendor security audits involve data collection, analysis, evaluations, and final decision-making. From a scoring perspective, just over half (51%) of critical infrastructure organizations employ formal metrics/scorecards where IT vendors must attain a certain cybersecurity profile to qualify as an approved supplier. The remainder of critical infrastructure organizations have less stringent guidelines—32% have a formal vendor review process but no specific metrics for vendor qualification, while 16% conduct an informal review process (see Figure 12).

|

Exames da segurança do vendedor envolve o levantamento de dados, a análise, as avaliações, e a tomada de decisão final. De um perspective marcando, apenas a metade do excesso (51%) de organizações críticas do infrastructure emprega metrics/scorecards formais onde vendedores deve alcançar um determinado perfil do cybersecurity para qualificar como um fornecedor aprovado. O restante de organizações críticas do infrastructure tiver guidelines-32% mais menos estritos não ter um processo formal da revisão do vendedor mas nenhum metrics específico para a qualificação do vendedor, quando conduta de 16% um processo informal da revisão (veja figura 12).

|

|

Overall, ESG research indicates that many critical organizations are not doing enough due diligence with IT vendor cybersecurity audits. To minimize the risk of a cyber supply chain security incident, vendor audit best practices would have to include the following three steps:

|

Total, a pesquisa de ESG indica que muitas organizações críticas não estão fazendo bastante diligence devido com ELE exames do cybersecurity do vendedor. Para minimizar o risco de um incident da segurança da corrente de fonte do cyber, práticas do exame do vendedor as mais melhores teriam que incluir as seguintes três etapas:

|

|

1. Organization always audits the internal security processes of strategic IT vendors.

|

1. A organização examina sempre os processos internos da segurança de estratégico ELE vendedores.

|

|

1. Organization uses a formal standard audit process for all IT vendor audits.

|

1. A organização usa um processo padrão formal do exame para tudo ELE exames do vendedor.

|

|

2. Organization employs formal metrics/scorecards where IT vendors must exceed a scoring threshold to qualify for IT purchasing approval.

|

2. A organização emprega o metrics/scorecards formais onde os vendedores deve exceder um ponto inicial marcando para qualificar para ELA que compram a aprovaçã0.

|

|

When ESG assessed critical infrastructure organizations through this series of IT vendor audit steps, the results were extremely distressing. For example, on average, only 14% of the total survey population adhered to all three best practice steps when auditing the security of their strategic infrastructure vendors (see Table 3). Since strategic infrastructure vendors are audited most often, it is safe to assume that less than 14% of the total survey population follows these best practices when auditing the security of software vendors, cloud service providers, professional services firms, and distributors.

|

Quando ESG avaliou organizações críticas do infrastructure com esta série dELE etapas do exame do vendedor, os resultados estavam afligindo extremamente. Por exemplo, na média, somente 14% da população total do exame aderiu a todas as três mais melhores etapas da prática ao examinar a segurança de seus vendedores estratégicos do infrastructure (veja a tabela 3). Desde que os vendedores estratégicos do infrastructure são examinados o mais frequentemente, é seguro supor que menos de 14% da população total do exame segue estas mais melhores práticas ao examinar a segurança de vendedores do software, de fornecedores de serviço da nuvem, de empresa dos serviços profissionais, e de distribuidores.

|

Table 3. Incidence of Best Practices for IT Vendor Security Audits

|

It is also worth noting that ESG data shows marginal improvements regarding IT vendor security auditing best practices in the last five years. In 2010, only 10% of critical infrastructure organizations followed all six best practice steps, while 14% do so in 2015. Clearly, there is still a lot of room for improvement.

|

É também worth anotar que os dados de ESG mostram às melhorias marginais a respeito dELES a segurança do vendedor que examina as mais melhores práticas nos últimos cinco anos. Em 2010, somente 10% de organizações críticas do infrastructure seguiu todas as seis mais melhores etapas da prática, quando 14% fizerem assim em 2015. Claramente, há uns muitos imóveis do quarto para a melhoria.

|

|

Regardless of security audit deficiencies, many critical infrastructure organizations are somewhat bullish about their IT vendors’ security. On average, 41% of cybersecurity professionals rate all types of IT vendors as excellent in terms of their commitment to and communications about their internal security processes and procedures, led by strategic infrastructure vendors achieving an excellent rating from 49% of the cybersecurity professionals surveyed (see Figure 13).

|

Não obstante deficiências do exame da segurança, muitas organizações críticas do infrastructure são um tanto bullish sobre o seu ELE segurança dos vendedores'. Na média, 41% de profissionais do cybersecurity avaliam todos os tipos dELES vendedores como excelentes nos termos de seus compromisso a e comunicações sobre seus processos e procedimentos internos da segurança, conduzidos pelos vendedores estratégicos do infrastructure que conseguem uma avaliação excelente de 49% dos profissionais do cybersecurity examinados (veja figura 13).

|

|

Critical infrastructure organizations gave their IT vendors more positive security ratings in 2015 compared with 2010. For example, only 19% of critical infrastructure organizations rated their strategic infrastructure vendors as excellent in 2010 compared with 49% in 2015. Many IT vendors have recognized the importance of building cybersecurity into products and processes during this timeframe and are much more forthcoming about their cybersecurity improvements. Furthermore, critical infrastructure organizations have increased the amount of vendor security due diligence over the last five years, leading to greater visibility and improved vendor ratings.

|

As organizações críticas do infrastructure deram-no seu vendedores umas avaliações mais positivas da segurança em 2015 comparados com o 2010. Por exemplo, somente 19% de organizações críticas do infrastructure avaliou seus vendedores estratégicos do infrastructure como excelentes em 2010 comparados com o 49% em 2015. Muitos vendedores reconheceu a importância de construir o cybersecurity em produtos e os processos durante este timeframe e é muito mais forthcoming sobre suas melhorias do cybersecurity. Além disso, as organizações críticas do infrastructure aumentaram a quantidade de diligence devido da segurança do vendedor sobre os últimos cinco anos, conduzindo a uma visibilidade mais grande e às avaliações melhoradas do vendedor.

|

|

The news isn’t all good as at least 12% of critical infrastructure organizations are only willing to give their IT vendors’ internal security processes and procedures a satisfactory, fair, or poor rating. ESG is especially concerned with ratings associated with resellers, VARs, and distributors since 24% of critical infrastructure organizations rate their internal security processes and procedures as satisfactory, fair, or poor. This is especially troubling since Figure 10 reveals that 18% of critical infrastructure organizations do not perform security audits on resellers, VARs, and distributors. Based upon all of this data, it appears that critical infrastructure organizations remain vulnerable to cybersecurity attacks (like supply chain interdiction) emanating from resellers, VARs, and distributors.

|

A notícia não é toda boa porque pelo menos 12% de organizações críticas do infrastructure são somente dispostas a dar seu vendedores' processos e procedimentos internos da segurança um satisfatório, feira, ou avaliação pobre. ESG é concernido especialmente com as avaliações associadas com os resellers, VARs, e os distribuidores desde 24% de organizações críticas do infrastructure avaliam seus processos e procedimentos como satisfatórios, feira, ou pobres internos da segurança. Isto está incomodando especialmente desde que figura 10 revela que 18% de organizações críticas do infrastructure não executam exames da segurança em resellers, em VARs, e em distribuidores. Baseado em todos estes dados, parece que as organizações críticas do infrastructure remanescem vulneráveis aos ataques do cybersecurity (como o interdiction da corrente de fonte) que emanating dos resellers, do VARs, e dos distribuidores.

|

|

IT hardware and software is often developed, tested, assembled, or manufactured in multiple countries with varying degrees of patent protection or legal oversight. Some of these countries are known “hot beds” of cybercrime or even state-sponsored cyber-espionage. Given these realities, one would think that critical infrastructure organizations would carefully trace the origins of the IT products purchased and used by their firms.

|

Ferragem e software frequentemente é desenvolvido, testado, montado, ou manufaturado em países múltiplos com graus variando de proteção da patente ou de oversight legal. Alguns destes países são “camas quentes sabidas” do cybercrime ou mesmo do cyber-espionage estado-patrocinado. Dado estas realidades, se pensaria de que as organizações críticas do infrastructure seguiriam com cuidado as origens do ELE os produtos comprados e usados por suas empresa.

|

|

ESG’s data suggests that most firms are at least somewhat certain about the geographic lineage of their IT assets (see Figure 14). It should also be noted that there have been measurable improvements in this area as 41% of critical infrastructure organizations are very confident that they know the country in which their IT hardware and software products were originally developed and/or manufactured compared with only 24% in 2010. Once again, ESG attributes this progress to improvements in IT vendor security due diligence, greater supply chain security oversight within the IT vendor community, and increased overall cyber supply chain security awareness across the entire cybersecurity community over the past five years.

|

Os dados de ESG sugerem que a maioria de empresa estão pelo menos um tanto certas sobre o lineage geográfico do seu ELE recursos (veja figura 14). Deve-se também anotar que houve umas melhorias measurable nesta área porque 41% das organizações críticas do infrastructure são muito confiáveis que conhecem o país em que seu produtos da ferragem e de software originalmente foi desenvolvida e/ou manufaturada comparado com o somente 24% em 2010. Uma vez que outra vez, ESG atribui este progresso às melhorias nELE diligence devido da segurança do vendedor, um oversight mais grande da segurança da corrente de fonte dentro do ELE comunidade do vendedor, e consciência total aumentada da segurança da corrente de fonte do cyber através da comunidade inteira do cybersecurity sobre os cinco anos passados.

|

|

While cybersecurity professionals gave positive ratings to their IT vendors’ security and are fairly confident about the origins of their IT hardware and software, they remain vulnerable because of insecure hardware and software that somehow circumvent IT vendor security audits, fall through the cracks, and end up in production environments. In fact, the majority (58%) of critical infrastructure organizations admit that they use insecure products and/or services that are a cause for concern (see Figure 15). One IT product or service vulnerability could represent the proverbial “weak link” that leads to a cyber-attack on the power grid, ATM network, or water supply.

|

Quando os profissionais do cybersecurity o deram a avaliações positivas ao seu vendedores' segurança e são razoavelmente confiáveis sobre as origens do seu ELE ferragem e software, remanescem vulneráveis por causa da ferragem insecure e o software que circumvent de algum modo O exames da segurança do vendedor, cai através das rachaduras, e da extremidade acima em ambientes da produção. No fato, a maioria (58%) de organizações críticas do infrastructure admite que usam os produtos insecure e/ou os serviços que são um motivo de preocupação (veja figura 15). Um produto ou vulnerability do serviço poderia representar “a ligação fraca proverbial” que aquele conduz ao cyber-ataca na grade do poder, a rede do ATM, ou a fonte de água.

|

Cyber Supply Chain Security and Software Assurance

|

Segurança da corrente de fonte de Cyber e garantia do software

|

|

Software assurance is another key tenet of cyber supply chain security as it addresses the risks associated with a cybersecurity attack targeting business software. The U.S. Department of Defense defines software assurance as:

|

A garantia do software é um outro tenet chave da segurança da corrente de fonte do cyber porque se dirige aos riscos associados com um ataque do cybersecurity que alveja o software do negócio. Os ESTADOS UNIDOS. O departamento de defesa define a garantia do software como:

|

|

“The level of confidence that software is free from vulnerabilities, either intentionally designed into the software or accidentally inserted at any time during its lifecycle, and that the software functions in the intended manner.”

|

“O nível da confiança que o software está livre dos vulnerabilities, projetados intencionalmente no software ou introduzidos acidentalmente em em qualquer altura que durante seu ciclo de vida, e que o software funciona na maneira pretendida.”

|

|

Critical infrastructure organizations tend to have sophisticated IT requirements, so it comes as no surprise that 40% of organizations surveyed develop a significant amount of software for internal use while another 41% of organizations develop a moderate amount of software for internal use (see Figure 16).

|

As organizações críticas do infrastructure tendem a tê-lo sofisticado exigências, assim que vem como nenhuma surpresa que 40% das organizações examinadas desenvolvem uma quantidade significativa de software para o uso interno quando umas outros 41% das organizações desenvolverem uma quantidade moderada de software para o uso interno (veja figura 16).

|

|

Software vulnerabilities continue to represent a major threat vector for cyber-attacks. For example, the 2015 Verizon Data Breach and Investigations Report found that web application attacks accounted for 9.4% of incident classification patterns within the confirmed data breaches. Since any poorly written, insecure software could represent a significant risk to business operations, ESG asked respondents to rate their organizations on the security of their internally developed software. The results vary greatly: 47% of respondents say that they are very confident in the security of their organization’s internally developed software, but 43% are only somewhat confident and another 8% remain neutral (see Figure 17).

|

Os vulnerabilities do software continuam a representar um vetor principal da ameaça para cyber-atacam. Por exemplo, a ruptura 2015 e as investigações dos dados de Verizon relatam encontrado que os ataques da aplicação da correia fotorreceptora esclareceram 9.4% de testes padrões da classificação do incident dentro das rupturas confirmadas dos dados. Desde alguns escritos mal, o software insecure poderia representar um risco significativo às operações de negócio, ESG pediu que os respondents avaliassem suas organizações na segurança de seu software internamente desenvolvido. Os resultados variam extremamente: 47% dos respondents dizem que são muito confiáveis na segurança do software internamente desenvolvido da sua organização, mas 43% são somente um tanto confiáveis e uns outros 8% remanescem neutros (veja figura 17).

|

|

There is a slight increase in the confidence level over the past five years as 36% of cybersecurity professionals working at critical infrastructure organizations were very confident in the security of their organization’s internally developed software in 2010 compared with 47% today. But this is a marginal improvement at best.

|

Há um aumento ligeiro no nível da confiança sobre os cinco anos passados como 36% dos profissionais do cybersecurity que trabalham em organizações críticas do infrastructure estava muito confiável na segurança do software internamente desenvolvido da sua organização em 2010 comparados com o 47% hoje. Mas esta é uma melhoria marginal no melhor dos casos.

|

|

To assess software security more objectively, ESG asked respondents whether their organization ever experienced a security incident directly related to the compromise of internally developed software. As it turns out, one-third of critical infrastructure organizations have experienced one or several security incidents that were directly related to the compromise of internally developed software (see Figure 18).

|

Para avaliar mais objetiva a segurança do software, ESG perguntou a respondents se sua organização experimentou sempre um incident da segurança relacionado diretamente ao acordo do software internamente desenvolvido. Enquanto gira para fora, um terço de organizações críticas do infrastructure experimentaram um ou diverso incidents da segurança que foram relacionados diretamente ao acordo do software internamente desenvolvido (veja figura 18).

|

|

From an industry perspective, 39% of financial services firms have experienced a security incident directly related to the compromise of internally developed software compared with 30% of organizations from other critical infrastructure industries. This happens in spite of the fact that financial services tend to have advanced cybersecurity skills and adequate cybersecurity resources. ESG finds this data particularly troubling since a cyber-attack on a major U.S. bank could disrupt the domestic financial system, impact global markets, and cause massive consumer panic.

|

De um perspective da indústria, 39% de empresa dos serviços financeiros experimentaram um incident da segurança relacionado diretamente ao acordo do software internamente desenvolvido comparado com as 30% das organizações de outras indústrias críticas do infrastructure. Isto acontece apesar do fato que os serviços financeiros tendem a ter avançado habilidades do cybersecurity e recursos adequados do cybersecurity. ESG encontra estes dados particularmente incomodar desde que cyber-ataque em uns ESTADOS UNIDOS principais. o banco podia disrupt o sistema financeiro doméstico, impactar mercados globais, e causar o pânico maciço do consumidor.

|

|

Critical infrastructure organizations recognize the risks associated with insecure software and are actively employing a variety of security controls and software assurance programs. The most popular of these is also the easiest to implement as 51% of the organizations surveyed have deployed application firewalls to block application-layer cyber-attacks such as SQL injections and cross-site scripting (XSS). In addition to deploying application firewalls, about half of the critical infrastructure organizations surveyed also include security testing tools as part of their software development processes, measuring their software security against publicly available standards, providing secure software development training to internal developers, and adopting secure software development lifecycle processes (see Figure 19). Of course, many organizations are engaged in several of these activities simultaneously in order to bolster the security of their homegrown software.

|

As organizações críticas do infrastructure reconhecem os riscos associados com o software insecure e estão empregando ativamente uma variedade de controles da segurança e de programas da garantia do software. O mais popular destes é também o mais fácil de executar porque 51% das organizações examinadas desdobraram guarda-fogos da aplicação para obstruir a aplicação-camada cyber-ataca como as injeções e o cruz-local do SQL que scripting (XSS). Além aos guarda-fogos desdobrando-se da aplicação, sobre a metade das organizações críticas do infrastructure examinadas também inclua ferramentas testando da segurança como parte de seus processos do desenvolvimento do software, medindo sua segurança do software de encontro aos padrões publicamente disponíveis, fornecendo o desenvolvimento seguro do software que treina aos colaboradores internos, e adotando processos seguros do ciclo de vida do desenvolvimento do software (veja figura 19). Naturalmente, muitas organizações são acopladas em diversas destas atividades simultaneamente a fim bolster a segurança de seu software homegrown.

|

|

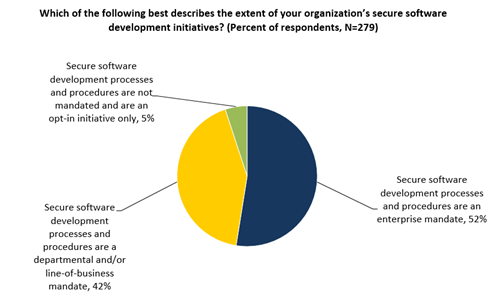

Secure software development programs are certainly a step in the right direction, but software assurance effectiveness is a function of two factors: the types of programs employed and the consistency of these programs. ESG research reveals that just over half of critical infrastructure organizations treat secure software development processes and procedures as an enterprise mandate, so it’s likely that these firms have a consistent secure software development methodology across the organization.

|

Os programas de desenvolvimento seguros do software são certamente uma etapa no sentido correto, mas a eficácia da garantia do software é uma função de dois fatores: os tipos de programas empregados e a consistência destes programas. A pesquisa de ESG revela que apenas a metade do excesso de organizações críticas do infrastructure trata processos e procedimentos seguros do desenvolvimento do software como um mandato da empresa, assim que é provável que estas empresa têm uma metodologia segura consistente do desenvolvimento do software através da organização.

|

|

Alternatively, 42% of the critical infrastructure organizations surveyed implement secure software development processes and procedures as departmental or line-of-business mandates (see Figure 20). Decentralized software security processes like these can lead to tremendous variability where some departments institute strong software assurance programs while others do not. Furthermore, secure software development programs can vary throughout the enterprise where one department provides training and formal processes while another simply deploys an application firewall. As the old saying goes, “One bad apple can spoil the whole bunch”—a single department that deploys insecure internally developed software can open the door to damaging cyber-attacks that impact the entire enterprise and disrupt critical infrastructure services like food distribution, health care, or telecommunications.

|

Alternativamente, 42% das organizações críticas do infrastructure examinadas executam processos e procedimentos seguros do desenvolvimento do software como mandatos departmental ou do linha--negócio (veja figura 20). Os processos descentralizados da segurança do software como estes podem conduzir ao variability tremendo onde alguns departamentos instituem programas fortes da garantia do software quando outros não. Além disso, os programas de desenvolvimento seguros do software podem variar durante todo a empresa onde um departamento fornece o treinamento e processos formais quando outro desdobrar simplesmente um guarda-fogo da aplicação. Enquanto o provérbio velho vai, “uma maçã má pode spoil o grupo inteiro” - um único departamento que desdobre o software internamente desenvolvido insecure possa abrir a porta à danificação cyber-ataque que impacto a empresa inteira e disrupt serviços críticos do infrastructure como a distribuição de alimento, o cuidado de saúde, ou as telecomunicações.

|

|

Critical infrastructure organizations are implementing secure software development programs for a number of reasons, including adhering to general cybersecurity best practices (63%), meeting regulatory compliance mandates (55%), and even lowering costs by fixing software security bugs in the development process (see Figure 21).

|

As organizações críticas do infrastructure estão executando programas de desenvolvimento seguros do software para um número de razões, including aderir às mais melhores práticas do cybersecurity geral (63%), encontrando-se com os mandatos regulatory da conformidade (55%), e custos abaixando uniformes reparando erros da segurança do software no processo do desenvolvimento (veja figura 21).

|

|

It is also worth noting that 27% of critical infrastructure organizations are establishing secure software development programs in anticipation of new legislation. These organizations may be thinking in terms of the NIST cybersecurity framework (CSF) first introduced in February 2014. Although compliance with the CSF is voluntary today, it may evolve into a common risk management and regulatory compliance standard that supersedes other government and industry regulations like FISMA, GLBA, HIPAA, and PCI-DSS in the future. Furthermore, the CSF may also become a standard for benchmarking IT risk as part of cyber insurance underwriting and may be used to determine organizations’ insurance premiums. Given these possibilities, critical infrastructure organizations would be wise to consult the CSF, assess CSF recommendations for software security, and use the CSF to guide their software security processes and controls wherever possible.

|

É também worth anotar que 27% de organizações críticas do infrastructure estão estabelecendo programas de desenvolvimento seguros do software em antecipação à legislação nova. Estas organizações podem pensar nos termos da estrutura do cybersecurity do NIST (CSF) introduzida primeiramente em fevereiro 2014. Embora a conformidade com o CSF seja hoje voluntário, pode evoluir em uma gerência de risco comum e em um padrão regulatory da conformidade que substitua outros regulamentos do governo e da indústria como FISMA, GLBA, HIPAA, e PCI-DSS no futuro. Além disso, o CSF pode também transformar-se um padrão para benchmarking O risco como parte do seguro do cyber que subscreve e pode ser usado determinar prêmios de seguro das organizações'. Dado estas possibilidades, as organizações críticas do infrastructure seriam sábias consultar o CSF, avaliar recomendações do CSF para a segurança do software, e usar o CSF guiar seus processos e controles da segurança do software wherever possíveis.

|

|

Aside from the ongoing software security actions taken today, critical infrastructure organizations also have future plans—28% plan to include specific security testing tools as part of software development, 25% will add web application firewalls to their infrastructure, and 24% will hire developers and development managers with secure software development skills (see Figure 22). These ambitious plans indicate that CISOs recognize their software development security deficiencies and are taking precautions in order to mitigate risk.

|

Com exceção das ações ongoing da segurança do software feitas exame hoje, as organizações críticas do infrastructure têm também a planta das plantas-28% do futuro para incluir ferramentas testando da segurança específica como parte do desenvolvimento do software, 25% adicionará guarda-fogos da aplicação da correia fotorreceptora a seu infrastructure, e 24% empregará colaboradores e gerentes do desenvolvimento com habilidades seguras do desenvolvimento do software (veja figura 22). Estas plantas ambiciosas indicam que CISOs reconhece suas deficiências da segurança do desenvolvimento do software e está fazendo exame de precauções a fim mitigate o risco.

|

|

Some software development, maintenance, and testing activities are often outsourced to third-party contractors and service providers. This is the case at half of the critical infrastructure organizations that participated in this ESG research survey (see Figure 23).

|

Alguns desenvolvimento do software, manutenção, e atividades testando são outsourced frequentemente aos contratantes e aos fornecedores de serviço third-party. Este é o caso na metade das organizações críticas do infrastructure que participaram neste exame da pesquisa de ESG (veja figura 23).

|

|

As part of these relationships, many critical infrastructure organizations place specific cybersecurity contractual requirements on third-party software development partners. For example, 43% mandate security testing as part of the acceptance process, 41% demand background checks on third-party software developers, and 41% review software development projects for security vulnerabilities (see Figure 24).

|

Como parte destes relacionamentos, muitas organizações críticas do infrastructure colocam exigências contractual do cybersecurity específico em sócios third-party do desenvolvimento do software. Por exemplo, segurança do mandato de 43% que testa como parte do processo da aceitação, das verificações do fundo da demanda de 41% em colaboradores third-party do software, e dos projetos do desenvolvimento do software da revisão de 41% para vulnerabilities da segurança (veja figura 24).

|

Cybersecurity, Critical Infrastructure Security Professionals, and the U.S. Federal Government

|

Cybersecurity, profissionais críticos da segurança do Infrastructure, e os ESTADOS UNIDOS. Governo federal

|

|

ESG research indicates a pattern of persistent cybersecurity incidents at U.S. critical infrastructure organizations over the past few years. Furthermore, security professionals working in critical infrastructure industries believe that the cyber-threat landscape is more dangerous today than it was two years ago.

|

A pesquisa de ESG indica um teste padrão de incidents persistentes do cybersecurity em ESTADOS UNIDOS. excesso crítico das organizações do infrastructure o passado poucos anos. Além disso, os profissionais da segurança que trabalham em indústrias críticas do infrastructure acreditam que a paisagem da cyber-ameaça é hoje mais perigoso do que ele eram dois anos há.

|

|

To address these issues, President Obama and various other elected officials proposed several cybersecurity programs such as the NIST cybersecurity framework and an increase in threat intelligence sharing between critical infrastructure organizations and federal intelligence and law enforcement agencies. Of course, federal cybersecurity discussions are nothing new. Recognizing a national security vulnerability, President Clinton first addressed critical infrastructure protection (CIP) with Presidential Decision Directive 63 (PDD-63) in 1998. Soon thereafter, Deputy Defense Secretary John Hamre cautioned the U.S. Congress about CIP by warning of a potential “cyber Pearl Harbor.” Hamre stated that a devastating cyber-attack, “… is not going to be against Navy ships sitting in a Navy shipyard. It is going to be against commercial infrastructure.”

|

Para dirigir-se a estas edições, o presidente Obama e vário outros oficiais eleitos propôs diversos programas do cybersecurity tais como a estrutura do cybersecurity do NIST e um aumento na inteligência da ameaça que compartilha entre organizações críticas do infrastructure e agências federais do enforcement da inteligência e de lei. Naturalmente, as discussões federais do cybersecurity não são nada novo. Reconhecendo um vulnerability da segurança nacional, o presidente Clinton dirigiu-se primeiramente à proteção crítica do infrastructure (CIP) com diretriz orientadora presidencial 63 da decisão (PDD-63) em 1998. Logo depois disso, o deputado Defesa Secretária John Hamre advertiu os ESTADOS UNIDOS. Congress sobre o CIP pelo aviso do “de um porto de pérola potencial cyber.” Hamre indicou que um devastating cyber-ataca, “… não está indo estar de encontro aos navios da marinha que sentam-se em um shipyard da marinha. Está indo estar de encontro ao infrastructure comercial.”

|

|

Security professionals working at critical infrastructure industries have been directly or indirectly engaged with U.S. Federal Government cybersecurity programs and initiatives through several Presidential administrations. Given this lengthy timeframe, ESG wondered whether these security professionals truly understood the U.S. government’s cybersecurity strategy. As seen in Figure 31, the results are mixed at best. One could easily conclude that the data resembles a normal curve where the majority of respondents believe that the U.S. government’s cybersecurity strategy is somewhat clear while the rest of the survey population is distributed between those who believe that the U.S. government’s cybersecurity strategy is very clear and those who say it is unclear.

|

Os profissionais da segurança que trabalham em indústrias críticas do infrastructure têm estado diretamente ou têm acoplado indiretamente com ESTADOS UNIDOS. Programas e iniciativas do cybersecurity do governo federal através de diversas administrações presidenciais. Dado este timeframe longo, ESG quis saber se estes profissionais da segurança compreenderam verdadeiramente os ESTADOS UNIDOS. estratégia do cybersecurity do governo. Como visto em figura 31, os resultados são misturados no melhor dos casos. Se poderia fàcilmente conclir que os dados se assemelham a uma curva normal onde a maioria dos respondents acreditasse que os ESTADOS UNIDOS. a estratégia do cybersecurity do governo está um tanto desobstruída quando o descanso da população do exame for distribuído entre aqueles que acreditam que os ESTADOS UNIDOS. a estratégia do cybersecurity do governo está muito desobstruída e aquelas que a dizem são unclear.

|

|

ESG views the results somewhat differently. In spite of over 20 years of U.S. federal cybersecurity discussions, many security professionals remain unclear about what the government plans to do in this space. Clearly, the U.S. Federal Government needs to clarify its mission, its objectives, and its timeline with cybersecurity professionals to gain their trust and enlist their support for public/private programs.

|

ESG vê os resultados um tanto diferentemente. Apesar sobre de 20 anos de ESTADOS UNIDOS. as discussões federais do cybersecurity, muitos profissionais da segurança remanescem unclear sobre que as plantas do governo a fazer neste espaço. Claramente, o governo federal de ESTADOS UNIDOS necessita esclarecer sua missão, seus objetivos, e seu timeline com profissionais do cybersecurity para ganhar sua confiança e para alistar sua sustentação para programas públicos/confidenciais.

|

|

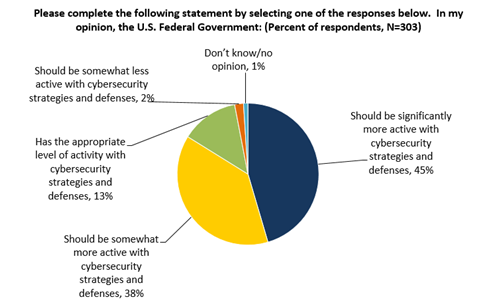

While critical infrastructure security professionals may be uncertain about the U.S. Federal Government’s strategy, they would also like to see Washington become more engaged. Nearly half (45%) of critical infrastructure organizations believe that the U.S. Federal Government should be significantly more active with cybersecurity strategies and defenses while 38% believe that the U.S. Federal Government should be somewhat more active with cybersecurity strategies and defenses (see Figure 32).

|

Quando críticos os profissionais da segurança do infrastructure podem ser incertos sobre os ESTADOS UNIDOS. Estratégia de governo federal, gostariam também de ver Washington tornar-se mais acoplado. Quase a metade (45%) de organizações críticas do infrastructure acredita que os ESTADOS UNIDOS. O governo federal deve ser significativamente mais ativo com estratégias e defesas do cybersecurity quando 38% acreditarem que os ESTADOS UNIDOS. O governo federal deve ser um tanto mais ativo com estratégias e defesas do cybersecurity (veja figura 32).

|

|

Finally, ESG asked the entire survey population of security professionals what types of cybersecurity actions the U.S. Federal Government should take. Nearly half (47%) believe that Washington should create better ways to share security information with the private sector. This aligns well with President Obama’s executive order urging companies to share cybersecurity threat information with the U.S. Federal Government and one another. Cybersecurity professionals have numerous other suggestions as well. Some of these could be considered government cybersecurity enticements. For example, 37% suggest more funding for cybersecurity education programs while 36% would like more incentives like tax breaks or matching funds for organizations that invest in cybersecurity. Alternatively, many cybersecurity professionals recommend more punitive or legislative measures—44% believe that the U.S. Federal Government should create a “black list” of vendors with poor product security (i.e., the cybersecurity equivalent of a scarlet letter), 40% say that the U.S. Federal Government should limit its IT purchasing to vendors that display a superior level of security, and 40% endorse more stringent regulations like PCI DSS or enacting laws with higher fines for data breaches (see Figure 33).

|

Finalmente, ESG perguntou à população inteira do exame de profissionais da segurança que tipos de ações do cybersecurity os ESTADOS UNIDOS. O governo federal deve fazer exame. Quase parcialmente (47%) acredite que Washington deve criar maneiras melhores compartilhar da informação da segurança com o setor confidencial. Isto alinha bem com a ordem executiva do presidente Obama que incita companhias compartilhar da informação da ameaça do cybersecurity com os ESTADOS UNIDOS. Governo federal e um outro. Os profissionais de Cybersecurity têm numeroso outras sugestões também. Alguma destes podia ser considerada enticements do cybersecurity do governo. Por exemplo, 37% sugerem financiar para programas da instrução do cybersecurity quando 36% gostaria de mais incentives como rupturas de imposto ou fundos combinando para as organizações que invest no cybersecurity. Alternativamente, muitos profissionais do cybersecurity recomendam mais punitive ou as medidas-44% legislativas acreditam que os ESTADOS UNIDOS. O governo federal deve criar “uma lista preta” dos vendedores com a segurança pobre do produto (isto é, o equivalente de uma letra do scarlet), a palavra do cybersecurity de 40% que os ESTADOS UNIDOS. O governo federal deve limitá-lo seu que compra aos vendedores que indicam um nível superior da segurança, e 40% endossam uns regulamentos mais estritos como PCI DSS ou decretar leis com multas mais elevadas para dados rompe (veja figura 33).

|

|

Of course, it’s unrealistic to expect draconian cybersecurity policies and regulations from Washington, but the ESG data presents a clear picture: Cybersecurity professionals would like to see the U.S. Federal Government use its visibility, influence, and purchasing power to produce cybersecurity “carrots” and “sticks.” In other words, Washington should be willing to reward IT vendors and critical infrastructure organizations that meet strong cybersecurity metrics and punish those that cannot adhere to this type of standard.

|

Naturalmente, é unrealistic esperar políticas e regulamentos draconian do cybersecurity de Washington, mas os dados de ESG apresentam um retrato desobstruído: Os profissionais de Cybersecurity gostariam de ver o uso do governo federal de ESTADOS UNIDOS seus visibilidade, influência, e poder comprando produzir o cybersecurity “cenouras” e “varas.” Ou seja Washington deve ser disposto recompensá-lo os vendedores e as organizações críticas do infrastructure que se encontram com o metrics forte do cybersecurity e pune aqueles que não podem aderir a este tipo de padrão.

|

|

|