|

|

Research Findings

The Critical Infrastructure Cybersecurity Landscape

|

Il paesaggio critico di Cybersecurity dell'infrastruttura

|

Today’s Outlook on Cybersecurity Threats More Bleak than in 2013

|

Odierna prospettiva sulle minacce di Cybersecurity più brulle di in 2013

|

|

Defending against cyber-attacks represents a perpetual battle for critical infrastructure organizations facing an increasingly dangerous threat landscape. In fact, 31% of security professionals working at critical infrastructure organizations believe that the threat landscape today is much worse than it was two years ago, while another 36% say it is somewhat worse (see Figure 1).

|

Difendendo contro cyber-attaca rappresenta una battaglia perpetua per le organizzazioni critiche dell'infrastruttura che affrontano un paesaggio sempre più pericoloso di minaccia. Infatti, 31% dei professionisti di sicurezza che lavorano alle organizzazioni critiche dell'infrastruttura credono che il paesaggio di minaccia oggi sia molto più difettoso di era di due anni fa, mentre un'altra opinione di 36% esso è piuttosto più difettosa (si veda figura 1).

|

|

It is interesting to note that ESG asked this same question in its 2010 research project,1 and it produced strikingly similar results—68% of respondents said that the threat landscape was worse in 2010 compared with 2008. Clearly, the threat landscape is getting more hazardous on an annual basis with no letup in sight. ESG finds this data particularly troubling. U.S. citizens depend upon critical infrastructure organizations for the basic necessities of modern society like food, water, fuel, and telecommunications services. Given the increasingly dangerous threat landscape, critical infrastructure organizations are tasked with maintaining important everyday services and defending their networks from a growing army of cyber-criminals, hacktivists, and nation state actors.

|

È interessante notare che ESG ha fatto questo la stessa domanda nel relativo progetto di ricerca 2010, 1 ed ha prodotto in maniera sconvolgente i risultati-68% simili dei dichiaranti detti che il paesaggio di minaccia era più difettoso in 2010 rispetto a 2008. Chiaramente, il paesaggio di minaccia sta ottenendo più pericoloso su una base annuale senza letup in vista. ESG scopre che questi dati specialmente si disturbano. Gli Stati Uniti i cittadini dipendono dalle organizzazioni critiche dell'infrastruttura per le necessità di base della società moderna come alimento, acqua, combustibile e servizi di telecomunicazioni. Dato il paesaggio sempre più pericoloso di minaccia, le organizzazioni critiche dell'infrastruttura sono tasked con effettuare i servizi giornalieri importanti e difendendo le loro reti da un esercito crescente dei cyber-criminali, i hacktivists e la nazione dichiarano gli attori.

|

|

Note1: Source: ESG Research Report, Assessing Cyber Supply Chain Security Vulnerabilities Within the U.S. Critical Infrastructure, November 2010.

|

Note1: Fonte: Rapporto di ricerca di ESG, valutante le vulnerabilità di sicurezza della catena di rifornimento di Cyber in Stati Uniti Infrastruttura critica, novembre 2010.

|

|

These beliefs about the increasingly dangerous threat landscape go beyond opinions alone as many critical infrastructure organizations face constant cyber-attacks. A majority (68%) of critical infrastructure organizations experienced a security incident over the past two years, with nearly one-third (31%) experiencing a system compromise as a result of a generic attack (i.e., virus, Trojan, etc.) brought in by a user’s system, 26% reporting a data breach due to lost/stolen equipment, and 25% of critical infrastructure organizations suffering some type of insider attack (see Figure 2). Alarmingly, more than half (53%) of critical infrastructure organizations have dealt with at least two of these security incidents since 2013.

|

Questo la credenza circa il paesaggio sempre più pericoloso di minaccia va oltre le opinioni da solo altretante organizzazioni che critiche dell'infrastruttura la faccia costante cyber-attaca. Una maggioranza (68%) delle organizzazioni critiche dell'infrastruttura ha avvertito un avvenimento di sicurezza in questi ultimi due anni, con quasi un terzo (31%) che avvertono un compromesso del sistema come conseguenza di un attacco generico (cioè, virus, Trojan, ecc.) portato dentro dal sistema dell'utente, 26% che segnalano una frattura di dati dovuto apparecchiatura persa/rubata e 25% delle organizzazioni critiche dell'infrastruttura che soffrono un certo tipo di attacco del membro (si veda figura 2). In modo allarmante, più della metà (53%) delle organizzazioni critiche dell'infrastruttura si sono occupati almeno di due di questi avvenimenti di sicurezza dal 2013.

|

|

Security incidents always come with ramifications associated with time and money. For example, nearly half (47%) of cybersecurity professionals working at critical infrastructure organizations claim that security incidents required significant IT time/personnel for remediation. While this places an unexpected burden on IT and cybersecurity groups, other consequences related to security incidents were far more ominous—36% say that security incidents led to the disruption of a critical business process or business operations, 36% claim that security incidents resulted in the disruption of business applications or IT systems availability, and 32% report that security incidents led to a breach of confidential data (see Figure 3).

|

Gli avvenimenti di sicurezza vengono sempre con le ramificazioni connesse con tempo e soldi. Per esempio, quasi la metà (47%) dei professionisti di cybersecurity che lavorano alle organizzazioni critiche dell'infrastruttura sostiene che gli avvenimenti di sicurezza la hanno richiesta significativo tempo/personali per remediation. Mentre questo dispone una difficoltà inattesa sui gruppi di cybersecurity ed ESSO, altre conseguenze relative agli avvenimenti di sicurezza erano molto opinione più ominous-36% che gli avvenimenti di sicurezza hanno condotto alla rottura di un processo critico di affari o dei funzionamenti di affari, reclamo di 36% che gli avvenimenti di sicurezza hanno provocato la rottura delle applicazioni commerciali/gestionali o di ESSO disponibilità di sistemi e rapporto di 32% che gli avvenimenti di sicurezza hanno condotto ad una frattura dei dati confidenziali (si veda figura 3).

|

|

This data should be cause for concern since a successful cyber-attack on critical infrastructure organizations’ applications and processes could result in the disruption of electrical power, health care services, or the distribution of food. Thus, these issues could have a devastating impact on U.S. citizens and national security.

|

Questi dati dovrebbero essere tema di inquietudine poiché un riuscito cyber-attaca applicazioni su organizzazioni critiche dell'infrastruttura' ed i processi potrebbero provocare la rottura di corrente elettrica, i servizi di sanità, o la distribuzione di alimento. Quindi, queste edizioni hanno potuto avere un effetto devastating sugli Stati Uniti cittadini e sicurezza nazionale.

|

Cybersecurity at Critical Infrastructure Organizations

|

Cybersecurity alle organizzazioni critiche dell'infrastruttura

|

|

Do critical infrastructure organizations believe they have the right cybersecurity policies, processes, skills, and technologies to address the increasingly dangerous threat landscape? The results of that inquiry are mixed at best. On the positive side, 37% rate their organizations’ cybersecurity policies, processes, and technologies as excellent and capable of addressing almost all of today’s threats. It is worth noting that the overall ratings have improved since 2010 (see Table 1). While this improvement is noteworthy, 10% of critical infrastructure security professionals still rate their organization as fair or poor.

|

Le organizzazioni critiche dell'infrastruttura le credono avere le giusti politiche, processi, abilità e tecnologie di cybersecurity per richiamare il paesaggio sempre più pericoloso di minaccia? I risultati di quell'inchiesta sono mescolati nel migliore dei casi. Sul lato, sul tasso di 37% politiche di cybersecurity delle loro organizzazioni', sui processi e sulle tecnologie positivi come eccellenti e capaci di richiamo de quasi tutte le minacce odierne. Vale la pena di notare che le valutazioni generali hanno migliorato dal 2010 (veda la tabella 1). Mentre questo miglioramento è considerevole, 10% dei professionisti critici di sicurezza dell'infrastruttura ancora valutano la loro organizzazione come la fiera o poveri.

|

|

Being able to deal with most threats may be an improvement from 2010, but it is still not enough. This is especially true given the fact that the threat landscape has grown more difficult at the same time. Critical infrastructure organizations are making progress, but defensive measures are not progressing at the same pace as the offensive capabilities of today’s cyber-adversaries and this risk gap leaves all U.S. citizens vulnerable.

|

Potere occuparsi della maggior parte delle minacce può essere un miglioramento da 2010, ma non è ancora abbastanza. Ciò è particolarmente allineare data il fatto che il paesaggio di minaccia si è sviluppato più difficile allo stesso tempo. Le organizzazioni critiche dell'infrastruttura stanno realizzare i progressi, ma le misure difensive non stanno progredendo allo stesso passo di le possibilità offensive di odierni cyber-avversari e di questo spacco di rischio lascia tutti gli Stati Uniti cittadini vulnerabili.

|

Table 1. Respondents Rate Organization’s Cybersecurity Policies

|

Given the national security implications of critical infrastructure, it is not surprising that cybersecurity risk has become an increasingly important board room issue over the past five years. Nearly half (45%) of cybersecurity professionals today rate their organization’s executive management team as excellent, while only 25% rated them as highly in 2010 (see Table 2). Alternatively, 10% rate the executive management team’s cybersecurity commitment as fair or poor in 2015, where 23% rated them so in 2010. These results are somewhat expected given the visible and damaging data breaches of the past few years. Critical infrastructure cybersecurity is also top of mind in Washington with legislators, civilian agencies, and the executive branch. For example, the 2014 National Institute of Standards and Technology (NIST) cybersecurity framework (CSF) was driven by an executive order and is intended to help critical infrastructure organizations measure and manage cyber-risk more effectively. As a result of all of this cybersecurity activity, corporate boards are much more engaged in cybersecurity than they were in the past, but whether they are doing enough or investing in the right areas is still questionable.

|

Dato le implicazioni di sicurezza nazionale dell'infrastruttura critica, non sta sorpresendo che il rischio di cybersecurity si è trasformato in in un'edizione sempre più importante della stanza di bordo in questi ultimi cinque anni. Quasi la metà (45%) dei professionisti di cybersecurity oggi valuta la squadra esecutiva dell'amministrazione della loro organizzazione come eccellente, mentre soltanto 25% li ha valutati come altamente in 2010 (veda la tabella 2). Alternativamente, tasso di 10% l'impegno di cybersecurity della squadra esecutiva dell'amministrazione come giusto o poveri in 2015, dove 23% le ha valutate così in 2010. Questi risultati piuttosto sono previsti forniti le fratture visibili ed offensive di dati degli anni ultimi. Il cybersecurity critico dell'infrastruttura è inoltre superiore della mente a Washington con i legislatori, le agenzie civili ed il ramo esecutivo. Per esempio, 2014 la struttura di cybersecurity di National Institute of Standards and Technology (NIST) (CSF) è stata guidata da un ordine esecutivo ed è intesa per aiutare la misura critica di organizzazioni dell'infrastruttura e per controllare più efficacemente il cyber-rischio. Come conseguenza di tutta questa attività di cybersecurity, i bordi corporativi molto di più sono agganciati in cybersecurity che erano nel passato, ma se stanno facendo abbastanza o investendo nelle giuste zone è ancora discutibile.

|

Table 2. Respondents Rate Organization’s Executive Management Team with Regard to Cybersecurity Initiatives

|

Critical infrastructure organizations are modifying their cybersecurity strategies for a number of reasons. For example, 37% say that their organization’s infosec strategy is driven by the need to support new IT initiatives with strong security best practices. This likely refers to IT projects for process automation that include Internet of Things (IoT) technologies. IoT projects can bolster productivity, but they also introduce new vulnerabilities and thus the need for additional security controls. Furthermore, 37% point to protecting sensitive customer data confidentiality and integrity, and 36% call out the need to protect internal data confidentiality and integrity (see Figure 4). These are certainly worthwhile goals, but ESG was surprised that only 22% of critical infrastructures say that their information security strategy is being driven by preventing/detecting targeted attacks and sophisticated malware threats. After all, 67% of security professionals believe that the threat landscape is more dangerous today than it was two years ago, and 68% of organizations have suffered at least one security incident over the past two years. Since critical infrastructure organizations are under constant attack, ESG feels strongly that CISOs in these organizations should be assessing whether they are doing enough to prevent, detect, and respond to modern cyber-attacks.

|

Le organizzazioni critiche dell'infrastruttura stanno modificando le loro strategie di cybersecurity per un certo numero di motivi. Per esempio, opinione di 37% che la strategia del infosec della loro organizzazione è guidata dalla necessità di sostenerla nuovo iniziative con le pratiche migliori di sicurezza forte. Questo probabile si riferisce si proietta per automazione trattata che include il Internet delle tecnologie di cose (IoT). I progetti IoT possono sostenere il rendimento, ma inoltre introducono le nuove vulnerabilità e così l'esigenza dei comandi supplementari di sicurezza. Ancora, il punto di 37% a proteggere la riservatezza ed integrità sensibili di dati del cliente e 36% dicono ad alta voce la necessità di proteggere la riservatezza e l'integrità interne di dati (si veda figura 4). Questi sono certamente obiettivi utili, ma ESG è stato sorprendo che soltanto 22% delle infrastrutture critiche dicono che la loro strategia di sicurezza delle informazioni sta guidanda evitando/che rileva gli attacchi designati e le minacce rese sofisticato del malware. Dopo tutto, 67% dei professionisti di sicurezza credono che il paesaggio di minaccia sia oggi più pericoloso che era di due anni fa e 68% delle organizzazioni hanno sofferto almeno un avvenimento di sicurezza in questi ultimi due anni. Poiché le organizzazioni critiche dell'infrastruttura sono ai attacchi costanti, ESG ritiene fortemente che CISOs in queste organizzazioni dovrebbe valutare se stanno facendo abbastanza per evitare, rilevare e rispondere a moderno cyber-attacchi.

|

Cyber Supply Chain Security

|

Sicurezza della catena di rifornimento di Cyber

|

|

Like many other areas of cybersecurity, cyber supply chain security is growing increasingly cumbersome. In fact, 60% of security professionals say that cyber supply chain security has become either much more difficult (17%) or somewhat more difficult (43%) over the last two years (see Figure 5).

|

Come molte altre zone del cybersecurity, la sicurezza della catena di rifornimento del cyber sta sviluppandosi sempre più ingombrante. Infatti, 60% dei professionisti di sicurezza dicono che la sicurezza della catena di rifornimento del cyber è diventato molto più difficile (17%) o piuttosto più difficile (43%) durante gli ultimi due anni (si veda figura 5).

|

|

Why has cyber supply chain security become more difficult? Forty-four percent claim that their organizations have implemented new types of IT initiatives (i.e., cloud computing, mobile applications, IoT, big data analytics projects, etc.), which have increased the cyber supply chain attack surface; 39% say that their organization has more IT suppliers than it did two years ago; and 36% state that their organization has consolidated IT and operational technology security, which has increased infosec complexity (see Figure 6).

|

Perchè la sicurezza della catena di rifornimento del cyber è diventato più difficile? I percento di Forty-four sostengono che le loro organizzazioni gli hanno effettuato i nuovi tipi iniziative (computazione cioè, della nube, applicazioni mobili, IoT, progetti grandi di analytics di dati, ecc.), che hanno aumentato la superficie di attacco della catena di rifornimento del cyber; l'opinione di 39% che la loro organizzazione ha più ESSO fornitori che esso ha fatto due anni fa; e 36% dichiarano che la loro organizzazione ha consolidato ESSO e la sicurezza operativa di tecnologia, che ha aumentato la complessità del infosec (si veda figura 6).

|

|

This data is indicative of the state of IT today. The fact is that IT applications, infrastructure, and products are evolving at an increasing pace, driving dynamic changes on a constant basis and increasing the overall cyber supply chain attack surface. Over-burdened CISOs and infosec staff find it difficult to keep up with dynamic cyber supply chain security changes, leading to escalating risks.

|

Questi dati sono oggi indicativi del dichiarare di ESSO. Il fatto è che applicazioni, l'infrastruttura e prodotti sta evolvendo ad un passo aumentante, sta guidando i cambiamenti dinamici su una base costante e sta aumentando la superficie generale di attacco della catena di rifornimento del cyber. Ritrovamento sovraccaricato del personale del infosec e di CISOs esso difficile continuare con i cambiamenti dinamici di sicurezza della catena di rifornimento del cyber, conducenti ai rischi crescenti.

|

Cyber Supply Chain Security and Information Technology

|

Sicurezza della catena di rifornimento di Cyber e tecnologia dell'informazione

|

|

Cybersecurity protection begins with a highly secure IT infrastructure. Networking equipment, servers, endpoints, and IoT devices should be “hardened” before they are deployed on production networks. Access to all IT systems must adhere to the principle of “least privilege” and be safeguarded with role-based access controls that are audited on a continuous or regular basis. IT administration must be segmented through “separation of duties.” Networks must be scanned regularly and software patches applied rapidly. All security controls must be monitored constantly.

|

La protezione di Cybersecurity lo comincia con altamente un sicuro l'infrastruttura. Le attrezzature della rete, gli assistenti, i punti finali ed i dispositivi di IoT dovrebbero “essere induriti„ prima che siano schierate sulle reti di produzione. Accesso a tutti che sistemi debba aderirsi al principio “di meno privilegio„ ed essere salvaguardato con ruolo-ha basato i comandi di accesso che sono verificati su una base continua o normale. Gestione deve essere suddiviso con “la separazione delle funzioni.„ Le reti devono essere esplorate regolarmente e zone del software applicate velocemente. Tutti i comandi di sicurezza devono essere controllati costantemente.

|

|

These principles are often applied to internal applications, networks, and systems but may not be as stringent with regard to the extensive network of IT suppliers, service providers, business partners, contractors, and customers that make up the cyber supply chain. As a review, the cyber supply chain is defined as:

|

Questi principii spesso sono applicati alle applicazioni, alle reti ed ai sistemi interni ma non possono essere come rigoroso riguardo alla vasta rete di ESSO fornitori, fornitori di servizio, soci di affari, appaltatori e clienti che compongono la catena di rifornimento del cyber. Come revisione, la catena di rifornimento del cyber è definita come:

|

|

The entire set of key actors involved with/using cyber infrastructure: system end-users, policy makers, acquisition specialists, system integrators, network providers, and software/hardware suppliers. The organizational and process-level interactions between these constituencies are used to plan, build, manage, maintain, and defend the cyber infrastructure.”

|

L'intero insieme di con in causa attori chiave/che usando l'infrastruttura del cyber: utilizzatori finali del sistema, politici, esperti di aquisizione, integratori del sistema, fornitori di rete e fornitori fissaggi/del software. Le interazioni del processo-livello ed organizzative fra questi collegi elettorali sono usate per progettare, sviluppare, controllare, effettuare e difendere l'infrastruttura del cyber.„

|

|

To explore the many facets of cyber supply chain security, this report examines:

|

Per esplorare le molte sfaccettature di sicurezza della catena di rifornimento del cyber, questo rapporto esamina:

|

|

The relationships between critical infrastructure organizations and their IT vendors (i.e., hardware, software, and services suppliers as well as system integrators, channel partners, and distributors).

|

I rapporti fra le organizzazioni critiche dell'infrastruttura e loro ESSO fornitori (cioè, fissaggi, software e fornitori di servizi così come gli integratori del sistema, i soci della scanalatura ed i distributori).

|

|

The security processes and oversight applied to critical infrastructure organizations’ software that is produced by internal developers and third parties.

|

I processi e la svista di sicurezza si sono applicati software ad organizzazioni critiche dell'infrastruttura' che è prodotto dagli sviluppatori interni e dai terzi.

|

|

Cybersecurity processes and controls in instances where critical infrastructure organizations are either providing third parties (i.e., suppliers, customers, and business partners) with access to IT applications and services, or are consuming IT applications and services provided by third parties (note: throughout this report, this is often referred to as “external IT”).

|

I processi ed i comandi di Cybersecurity nei casi dove le organizzazioni critiche dell'infrastruttura sono i uni o i altri terzi fornenti (cioè, fornitori, clienti e soci di affari) con accesso ad ESSO applicazioni e servizi, o stanno consumandolo applicazioni e servizi forniti dai terzi (nota: durante questo rapporto, questo si riferisce a spesso come “esterno ESSO„).

|

Cyber Supply Chain Security and IT Suppliers

|

Sicurezza ed ESSO della catena di rifornimento di Cyber fornitori

|

|

Cybersecurity product vendors, service providers, and resellers are an essential part of the overall cyber supply chain. Accordingly, their cybersecurity policies and processes can have a profound downstream impact on their customers, their customers’ customers, and so on. Given this situation, critical infrastructure organizations often include cybersecurity considerations when making IT procurement decisions.

|

I fornitori del prodotto di Cybersecurity, i fornitori di servizio ed i resellers sono una parte essenziale della catena di rifornimento generale del cyber. Di conseguenza, le loro politiche di cybersecurity e processi possono avere un effetto downstream profondo sui loro clienti, clienti dei loro clienti' e così via. Data la situazione, le organizzazioni critiche dell'infrastruttura includono spesso le considerazioni di cybersecurity quando gli prende le decisioni di acquisizione.

|

|

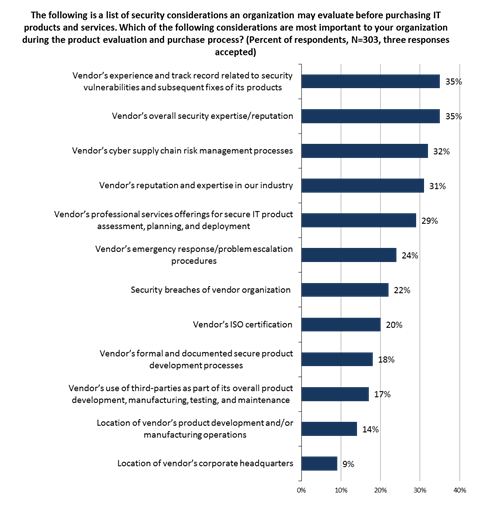

Just what types of cybersecurity considerations are most important? More than one-third (35%) of organizations consider their vendors’ experience and track record related to security vulnerabilities and subsequent fixes. In other words, critical infrastructure organizations are judging vendors by the quality of their software and their responsiveness in fixing software vulnerabilities when they do arise. Another 35% consider their vendors’ overall security expertise and reputation. Close behind, 32% consider their vendors’ cyber supply chain risk management processes, while 31% contemplate their vendors’ reputation and industry expertise (see Figure 7).

|

Appena che tipi di considerazioni di cybersecurity sono la maggior parte importante? Più di un terzo (35%) delle organizzazioni considera esperienza dei loro fornitori' ed annotazione di pista relativa alle vulnerabilità di sicurezza ed alle difficoltà successive. Cioè le organizzazioni critiche dell'infrastruttura stanno giudicando i fornitori dalla qualità del loro software e della loro risposta nelle vulnerabilità di riparazione del software quando presentano. Gli altri 35% considerano i loro fornitori' perizia e reputazione generali di sicurezza. Chiuda dietro, 32% considerano i loro fornitori' processi dell'amministrazione di rischio della catena di rifornimento del cyber, mentre 31% contemplano reputazione dei loro fornitori' e perizia di industria (si veda figura 7).

|

|

Clearly, critical infrastructure organizations have a number of cybersecurity considerations regarding their IT vendors, but many of these concerns, such as vendor reputation and expertise, remain subjective. To counterbalance these soft considerations, CISOs should really establish a list of objective metrics such as the number of CVEs associated with specific ISV applications and the average timeframe between vulnerability disclosure and security patch releases. These types of metrics can be helpful when comparing one IT vendor’s security proficiency against another’s.

|

Chiaramente, le organizzazioni critiche dell'infrastruttura hanno un certo numero di considerazioni di cybersecurity per quanto riguarda il loro ESSO fornitori, ma molte di queste preoccupazioni, quali reputazione del fornitore e perizia, rimangono soggettive. Per controbilanciare queste considerazioni morbide, CISOs dovrebbe realmente stabilire una lista della metrica obiettiva quale il numero di CVEs connesso con le applicazioni specifiche del venditore di software e il timeframe medio fra la rilevazione di vulnerabilità ed i rilasci della zona di sicurezza. Questi tipi di metrica possono essere utili quando lo confronta competenza di sicurezza del fornitore uno contro di un altro.

|

|

Cyber supply chain security best practices dictate that organizations assess the security processes, procedures, and technology safeguards used by all of their IT suppliers. In order to measure the cybersecurity practices of IT vendors, some critical infrastructure organizations conduct proactive security audits of cloud service providers, software providers, hardware manufacturers, professional services vendors that install and customize IT systems, and VARs/distributors that deliver IT equipment and/or services.

|

Le pratiche migliori di sicurezza della catena di rifornimento di Cyber dettano che le organizzazioni valutano i processi di sicurezza, le procedure e le misure di sicurezza di tecnologia usate da tutto il loro ESSO fornitori. Per misurargli le pratiche di cybersecurity i fornitori, alcune organizzazioni critiche dell'infrastruttura conducono le verifiche proactive di sicurezza dei fornitori di servizio della nube, dei fornitori di software, dei fornitori di fissaggi, dei fornitori di servizi professionali che lo installano ed adattano per il cliente sistemi e di VARs/distributori che lo trasportano attrezzature e/o servizi.

|

|

Are these security audits standard practice? ESG research reveals mixed results. On average, just under 50% of critical infrastructure organizations always audit all types of IT suppliers, a marked improvement from 2010 when 28% of critical infrastructure organizations always audited their IT suppliers. Nevertheless, there is still plenty of room for improvement. For example, 18% of organizations do not audit the security processes and procedures of resellers, VARs, and distributors at present. As the Snowden incident indicates, these IT distribution specialists can be used for supply chain interdiction for introducing malicious code, firmware, or backdoors into IT equipment to conduct a targeted attack or industrial espionage (see Figure 8).

|

Sono queste verifiche di sicurezza pratica normale? La ricerca di ESG rivela i risultati mixed. In media, appena sotto 50% delle organizzazioni critiche dell'infrastruttura verifichi sempre tutti i tipi di ESSO fornitori, un miglioramento notevole da 2010 in cui 28% delle organizzazioni critiche dell'infrastruttura lo ha verificato sempre loro fornitori. Tuttavia, ci è abbondanza tranquilla di stanza per miglioramento. Per esempio, 18% delle organizzazioni non verificano attualmente i processi di sicurezza e le procedure dei resellers, di VARs e dei distributori. Mentre l'avvenimento di Snowden indica, questi esperti di distribuzione può essere usato per interdiction della catena di rifornimento per l'introduzione il codice cattivo, i firmware, o dei backdoors in ESSO apparecchiatura per condurre un attacco designato o uno spionaggio industriale (si veda figura 8).

|

|

IT vendor security audits appear to be a shared responsibility with the cybersecurity team playing a supporting role. General IT management has some responsibility for assessing IT vendor security at two-thirds (67%) of organizations, while the cybersecurity team is responsible in just over half (51%) of organizations (see Figure 9).

|

Verifiche di sicurezza del fornitore sembra essere una responsabilità comune con la squadra di cybersecurity che svolge un ruolo di sostegno. General amministrazione ha certa responsabilità del valutarla sicurezza del fornitore a due terzi (67%) delle organizzazioni, mentre la squadra di cybersecurity è dentro poco più della metà responsabile (51%) delle organizzazioni (si veda figura 9).

|

|

These results are somewhat curious. After all, why wouldn’t the cybersecurity team be responsible for IT vendor security audits in some capacity? Perhaps some organizations view IT vendor security audits as a formality, part of the procurement team’s responsibility, or address IT vendor security audits with standard “checkbox” paperwork alone. Regardless of the reason, IT vendor security audits will provide marginal value without hands-on cybersecurity oversight throughout the process.

|

Questi risultati sono in qualche modo curiosi. Dopo tutto, perchè la squadra di cybersecurity non sarebbe responsabile di ESSO verifiche di sicurezza del fornitore in una certa capienza? Forse alcune organizzazioni lo osservano verifiche di sicurezza del fornitore come formalità facente parte la responsabilità della squadra di acquisizione, o lo richiamano verifiche di sicurezza del fornitore con lavoro di ufficio standard “del checkbox„ da solo. Senza riguardo al motivo, verifiche di sicurezza del fornitore fornirà il valore marginale senza svista hands-on di cybersecurity durante il processo.

|

|

IT vendor security audits vary widely in terms of breadth and depth, so ESG wanted some insight into the most common mechanisms used as part of the audit process. Just over half (54%) of organizations conduct a hands-on review of their vendors’ security history; 52% review documentation, processes, security metrics, and personnel related to their vendors’ cyber supply chain security processes; and 51% review their vendors’ internal security audits (see Figure 10).

|

Verifiche di sicurezza del fornitore varia ampiamente in termini di larghezza e profondità, in modo da ESG ha desiderato una certa comprensione nei meccanismi più comuni usati come componente del processo di verifica. Poco più della metà (54%) delle organizzazioni conduce una revisione hands-on storia di sicurezza dei loro fornitori'; la documentazione di revisione di 52%, i processi, la metrica di sicurezza ed i personali si sono riferiti processi di sicurezza della catena di rifornimento del cyber ai loro fornitori'; e rassegna di 51% verifiche interne di sicurezza dei loro fornitori' (si veda figura 10).

|

|

Of course, many organizations include several of these mechanisms as part of their IT vendor security audits to get a more comprehensive perspective. Nevertheless, many of these audit considerations are based upon historical performance. ESG suggests that historical reviews be supplemented with some type of security monitoring and/or cybersecurity intelligence sharing so that organizations can better assess cyber supply chain security risks in real time.

|

Naturalmente, molte organizzazioni includono alcuni di questi meccanismi come componente del loro ESSO verifiche di sicurezza del fornitore per ottenere una prospettiva più completa. Tuttavia, molte di queste considerazioni di verifica sono basate sulle prestazioni storiche. ESG suggerisce che le revisioni storiche sono completate con un certo tipo di sicurezza che controllano e/o un'intelligenza di cybersecurity che si ripartisce in moda da potere valutare più meglio le organizzazioni i rischi di sicurezza della catena di rifornimento del cyber in tempo reale.

|

|

To assess the cybersecurity policies, processes, and controls with consistency, all IT vendor security audits should adhere to a formal, documented methodology. ESG research indicates that half of all critical infrastructure organizations conduct a formal security audit process in all cases, while the other half have some flexibility to deviate from formal IT vendor security audit processes on occasion (see Figure 11). It is worth noting that 57% of financial services organizations have a formal security audit process for IT vendors that must be followed in all cases, as opposed to 47% of organizations in other industries. This is another indication that financial services firms tend to have more advanced and stringent cybersecurity policies and processes than those from other industries.

|

Per valutare le politiche, i processi ed i comandi di cybersecurity con consistenza, tutti che verifiche di sicurezza del fornitore dovrebbe aderirsi ad una metodologia convenzionale e documentata. La ricerca di ESG indica che la metà di tutte le organizzazioni critiche dell'infrastruttura conduce un processo convenzionale di verifica di sicurezza in tutti i casi, mentre l'altra metà ha certa flessibilità deviare da convenzionale ESSO processi di verifica di sicurezza del fornitore occasionalmente (si veda figura 11). Vale la pena di notare che 57% delle organizzazioni di servizi finanziari hanno un processo convenzionale di verifica di sicurezza per ESSO fornitori che devono essere seguiti in tutti i casi, in contrasto con 47% delle organizzazioni in altre industrie. Ciò è un'altra indicazione che le ditte di servizi finanziari tendono ad avere le politiche e processi avanzati e più rigorosi di cybersecurity che quelle da altre industrie.

|

|

IT vendor security audits involve data collection, analysis, evaluations, and final decision-making. From a scoring perspective, just over half (51%) of critical infrastructure organizations employ formal metrics/scorecards where IT vendors must attain a certain cybersecurity profile to qualify as an approved supplier. The remainder of critical infrastructure organizations have less stringent guidelines—32% have a formal vendor review process but no specific metrics for vendor qualification, while 16% conduct an informal review process (see Figure 12).

|

Verifiche di sicurezza del fornitore coinvolge la raccolta di dati, l'analisi, le valutazioni e la risoluzione finale. Da una prospettiva notante, poco più della metà (51%) delle organizzazioni critiche dell'infrastruttura impiega la metrica/scorecards convenzionali in cui fornitori deve raggiungere un determinato profilo di cybersecurity per qualificarsi come fornitore approvato. Il resto delle organizzazioni critiche dell'infrastruttura ha guida di riferimento-32% meno rigorosa non avere un processo convenzionale di revisione del fornitore ma metrica specifica per la qualificazione del fornitore, mentre comportamento di 16% un processo informale di revisione (si veda figura 12).

|

|

Overall, ESG research indicates that many critical organizations are not doing enough due diligence with IT vendor cybersecurity audits. To minimize the risk of a cyber supply chain security incident, vendor audit best practices would have to include the following three steps:

|

In generale, la ricerca di ESG indica che molte organizzazioni critiche non stanno facendogli abbastanza diligence dovuto con verifiche di cybersecurity del fornitore. Per minimizzare il rischio di avvenimento di sicurezza della catena di rifornimento del cyber, le pratiche migliori di verifica del fornitore dovrebbero includere i seguenti tre punti:

|

|

1. Organization always audits the internal security processes of strategic IT vendors.

|

1. L'organizzazione verifica sempre i processi interni di sicurezza di strategico ESSO fornitori.

|

|

1. Organization uses a formal standard audit process for all IT vendor audits.

|

1. L'organizzazione usa un processo standard convenzionale di verifica per tutti ESSO verifiche del fornitore.

|

|

2. Organization employs formal metrics/scorecards where IT vendors must exceed a scoring threshold to qualify for IT purchasing approval.

|

2. L'organizzazione impiega la metrica/scorecards convenzionali in cui fornitori deve eccedere una soglia notante per qualificarsi per ESSO che comprano l'approvazione.

|

|

When ESG assessed critical infrastructure organizations through this series of IT vendor audit steps, the results were extremely distressing. For example, on average, only 14% of the total survey population adhered to all three best practice steps when auditing the security of their strategic infrastructure vendors (see Table 3). Since strategic infrastructure vendors are audited most often, it is safe to assume that less than 14% of the total survey population follows these best practices when auditing the security of software vendors, cloud service providers, professional services firms, and distributors.

|

Quando ESG ha valutato le organizzazioni critiche dell'infrastruttura con questa serie di ESSO punti di verifica del fornitore, i risultati estremamente stavano affliggendo. Per esempio, in media, soltanto 14% della popolazione totale di indagine si è aderito a tutti e tre i punti di pratica migliori quando verifica la sicurezza dei loro fornitori strategici dell'infrastruttura (veda la tabella 3). Poiché i fornitori strategici dell'infrastruttura sono verificati il più spesso, è sicuro supporre che più meno di 14% della popolazione totale di indagine segue queste pratiche migliori quando verifica la sicurezza dei fornitori del software, fornitori di servizio della nube, i servizi professionali consolida e distributori.

|

Table 3. Incidence of Best Practices for IT Vendor Security Audits

|

It is also worth noting that ESG data shows marginal improvements regarding IT vendor security auditing best practices in the last five years. In 2010, only 10% of critical infrastructure organizations followed all six best practice steps, while 14% do so in 2015. Clearly, there is still a lot of room for improvement.

|

È inoltre notevole che i dati di ESG mostrano a miglioramenti marginali per quanto riguarda ESSO la sicurezza del fornitore che verifica le pratiche migliori durante i cinque anni ultimi. In 2010, soltanto 10% delle organizzazioni critiche dell'infrastruttura ha seguito tutti e sei i punti di pratica migliori, mentre 14% fanno così in 2015. Chiaramente, ci è ancora stanza molto per miglioramento.

|

|

Regardless of security audit deficiencies, many critical infrastructure organizations are somewhat bullish about their IT vendors’ security. On average, 41% of cybersecurity professionals rate all types of IT vendors as excellent in terms of their commitment to and communications about their internal security processes and procedures, led by strategic infrastructure vendors achieving an excellent rating from 49% of the cybersecurity professionals surveyed (see Figure 13).

|

Senza riguardo alle mancanze di verifica di sicurezza, molte organizzazioni critiche dell'infrastruttura sono in qualche modo bullish circa il loro ESSO sicurezza dei fornitori'. In media, 41% dei professionisti di cybersecurity valutano tutti i tipi di ESSO fornitori come eccellenti in termini di loro impegno a e comunicazioni circa i loro processi e procedure interni di sicurezza, condotti dai fornitori strategici dell'infrastruttura che realizzano una valutazione eccellente da 49% dei professionisti di cybersecurity esaminati (si veda figura 13).

|

|

Critical infrastructure organizations gave their IT vendors more positive security ratings in 2015 compared with 2010. For example, only 19% of critical infrastructure organizations rated their strategic infrastructure vendors as excellent in 2010 compared with 49% in 2015. Many IT vendors have recognized the importance of building cybersecurity into products and processes during this timeframe and are much more forthcoming about their cybersecurity improvements. Furthermore, critical infrastructure organizations have increased the amount of vendor security due diligence over the last five years, leading to greater visibility and improved vendor ratings.

|

Le organizzazioni critiche dell'infrastruttura lo hanno dato loro fornitori valutazioni più positive di sicurezza in 2015 rispetto a 2010. Per esempio, soltanto 19% delle organizzazioni critiche dell'infrastruttura ha valutato i loro fornitori strategici dell'infrastruttura come eccellenti in 2010 rispetto a 49% di 2015. Molti fornitori ha riconosciuto l'importanza di sviluppo il cybersecurity nei prodotti e dei processi durante questo timeframe ed è molto più prossimo circa i loro miglioramenti di cybersecurity. Ancora, le organizzazioni critiche dell'infrastruttura hanno aumentato la quantità di diligence dovuto di sicurezza del fornitore durante gli ultimi cinque anni, conducente alla visibilità più grande ed alle valutazioni migliorate del fornitore.

|

|

The news isn’t all good as at least 12% of critical infrastructure organizations are only willing to give their IT vendors’ internal security processes and procedures a satisfactory, fair, or poor rating. ESG is especially concerned with ratings associated with resellers, VARs, and distributors since 24% of critical infrastructure organizations rate their internal security processes and procedures as satisfactory, fair, or poor. This is especially troubling since Figure 10 reveals that 18% of critical infrastructure organizations do not perform security audits on resellers, VARs, and distributors. Based upon all of this data, it appears that critical infrastructure organizations remain vulnerable to cybersecurity attacks (like supply chain interdiction) emanating from resellers, VARs, and distributors.

|

Le notizie non sono tutto il buone poichè almeno 12% delle organizzazioni critiche dell'infrastruttura sono soltanto disposti a darle loro fornitori' processi e procedure interni di sicurezza un soddisfacente, fiera, o povera valutazione. ESG è interessato particolarmente delle valutazioni connesse con i resellers, VARs ed i distributori da 24% delle organizzazioni critiche dell'infrastruttura valutano i loro processi e procedure come soddisfacenti, fiera, o poveri interni di sicurezza. Ciò sta disturbandosi particolarmente poiché figura 10 rivela che 18% delle organizzazioni critiche dell'infrastruttura non effettuano le verifiche di sicurezza sui resellers, su VARs e sui distributori. Basato su tutti questi dati, sembra che le organizzazioni critiche dell'infrastruttura rimangano vulnerabili agli attacchi di cybersecurity (come interdiction della catena di rifornimento) che emanano dai resellers, da VARs e dai distributori.

|

|

IT hardware and software is often developed, tested, assembled, or manufactured in multiple countries with varying degrees of patent protection or legal oversight. Some of these countries are known “hot beds” of cybercrime or even state-sponsored cyber-espionage. Given these realities, one would think that critical infrastructure organizations would carefully trace the origins of the IT products purchased and used by their firms.

|

Fissaggi e software spesso è messo a punto, sperimentato, montato, o è prodotto in paesi multipli con i gradi di variazione di protezione di brevetto o della svista legale. Alcuni di questi paesi sono “basi calde„ conosciute di cybercrime o persino di cyber-spionaggio dichiarare-patrocinato. Dato queste realtà, si penserebbe che le organizzazioni critiche dell'infrastruttura seguissero con attenzione le origini del ESSO prodotti comprati ed usati dalle loro ditte.

|

|

ESG’s data suggests that most firms are at least somewhat certain about the geographic lineage of their IT assets (see Figure 14). It should also be noted that there have been measurable improvements in this area as 41% of critical infrastructure organizations are very confident that they know the country in which their IT hardware and software products were originally developed and/or manufactured compared with only 24% in 2010. Once again, ESG attributes this progress to improvements in IT vendor security due diligence, greater supply chain security oversight within the IT vendor community, and increased overall cyber supply chain security awareness across the entire cybersecurity community over the past five years.

|

I dati del ESG suggeriscono che la maggior parte delle ditte sono almeno in qualche modo determinate circa il lineage geografico del loro ESSO beni (si veda figura 14). Dovrebbe anche essere notato che ci sono stati miglioramenti misurabili in questa zona poichè 41% delle organizzazioni critiche dell'infrastruttura sono molto sicuri che conoscono il paese in cui loro di prodotto software e dei fissaggi originalmente è stata sviluppata e/o prodotto stata rispetto a soltanto 24% di 2010. Ancora una volta, ESG attribuisce questo progresso ai miglioramenti in ESSO diligence dovuto di sicurezza del fornitore, svista più grande di sicurezza della catena di rifornimento all'interno del ESSO Comunità del fornitore e consapevolezza generale aumentata di sicurezza della catena di rifornimento del cyber attraverso l'intera Comunità di cybersecurity in questi ultimi cinque anni.

|

|

While cybersecurity professionals gave positive ratings to their IT vendors’ security and are fairly confident about the origins of their IT hardware and software, they remain vulnerable because of insecure hardware and software that somehow circumvent IT vendor security audits, fall through the cracks, and end up in production environments. In fact, the majority (58%) of critical infrastructure organizations admit that they use insecure products and/or services that are a cause for concern (see Figure 15). One IT product or service vulnerability could represent the proverbial “weak link” that leads to a cyber-attack on the power grid, ATM network, or water supply.

|

Mentre i professionisti di cybersecurity lo hanno dato a valutazioni positive al loro fornitori' sicurezza e sono ragionevolmente sicuri circa le origini del loro ESSO fissaggi e software, rimangono vulnerabili a causa di fissaggi insicuri ed il software che lo aggira in qualche modo verifiche di sicurezza del fornitore, cade attraverso le crepe e l'estremità in su negli ambienti di produzione. Infatti, la maggior parte (58%) delle organizzazioni critiche dell'infrastruttura ammette che usano i prodotti insicuri e/o i servizi che sono un tema di inquietudine (si veda figura 15). Uno prodotto o la vulnerabilità di servizio potrebbe rappresentare “il collegamento debole„ che proverbial quello conduce all'cyber-attaca sulla griglia di alimentazione, la rete dell'atmosfera, o il rifornimento idrico.

|

Cyber Supply Chain Security and Software Assurance

|

Sicurezza della catena di rifornimento di Cyber ed assicurazione del software

|

|

Software assurance is another key tenet of cyber supply chain security as it addresses the risks associated with a cybersecurity attack targeting business software. The U.S. Department of Defense defines software assurance as:

|

L'assicurazione del software è un altro tenet chiave di sicurezza della catena di rifornimento del cyber poichè richiama i rischi connessi con un attacco di cybersecurity che designa il software come bersaglio di affari. Gli Stati Uniti Il reparto di difesa definisce l'assicurazione del software come:

|

|

“The level of confidence that software is free from vulnerabilities, either intentionally designed into the software or accidentally inserted at any time during its lifecycle, and that the software functions in the intended manner.”

|

“Il livello di riservatezza che il software è intenzionalmente esente dalle vulnerabilità, ha progettato nel software o casualmente ha inserito in qualunque momento durante il relativo lifecycle e che il software funziona nel modo progettato.„

|

|

Critical infrastructure organizations tend to have sophisticated IT requirements, so it comes as no surprise that 40% of organizations surveyed develop a significant amount of software for internal use while another 41% of organizations develop a moderate amount of software for internal use (see Figure 16).

|

Le organizzazioni critiche dell'infrastruttura tendono ad renderle sofisticato requisiti, in modo da viene come nessuna sorpresa che 40% delle organizzazioni esaminate sviluppano una quantità significativa di software per uso interno mentre gli altri 41% delle organizzazioni sviluppano una quantità moderata di software per uso interno (si veda figura 16).

|

|

Software vulnerabilities continue to represent a major threat vector for cyber-attacks. For example, the 2015 Verizon Data Breach and Investigations Report found that web application attacks accounted for 9.4% of incident classification patterns within the confirmed data breaches. Since any poorly written, insecure software could represent a significant risk to business operations, ESG asked respondents to rate their organizations on the security of their internally developed software. The results vary greatly: 47% of respondents say that they are very confident in the security of their organization’s internally developed software, but 43% are only somewhat confident and another 8% remain neutral (see Figure 17).

|

Le vulnerabilità del software continuano a rappresentare un vettore importante di minaccia per cyber-attaca. Per esempio, la frattura 2015 e le indagini di dati di Verizon segnalano trovato che gli attacchi di applicazione di fotoricettore hanno rappresentato 9.4% dei modelli di classificazione di avvenimento all'interno delle fratture confermate di dati. Da c'è ne scritti male, il software insicuro potrebbe rappresentare un rischio significativo ai funzionamenti di affari, ESG ha chiesto ai dichiaranti di valutare le loro organizzazioni sulla sicurezza del loro software internamente sviluppato. I risultati variano notevolmente: 47% dei dichiaranti dicono che sono molto sicure nella sicurezza del software internamente sviluppato della loro organizzazione, ma 43% sono soltanto in qualche modo sicuri e gli altri 8% rimangono neutri (si veda figura 17).

|

|

There is a slight increase in the confidence level over the past five years as 36% of cybersecurity professionals working at critical infrastructure organizations were very confident in the security of their organization’s internally developed software in 2010 compared with 47% today. But this is a marginal improvement at best.

|

Ci è un aumento leggero nel livello di riservatezza in questi ultimi cinque anni come 36% dei professionisti di cybersecurity che lavorano alle organizzazioni critiche dell'infrastruttura era molto sicuro nella sicurezza del software internamente sviluppato della loro organizzazione in 2010 rispetto oggi a 47%. Ma questo è un miglioramento marginale nel migliore dei casi.

|

|

To assess software security more objectively, ESG asked respondents whether their organization ever experienced a security incident directly related to the compromise of internally developed software. As it turns out, one-third of critical infrastructure organizations have experienced one or several security incidents that were directly related to the compromise of internally developed software (see Figure 18).

|

Per valutare più obiettivamente la sicurezza del software, ESG ha chiesto a dichiaranti a se la loro organizzazione avvertisse mai un avvenimento di sicurezza direttamente relativo al compromesso di software internamente sviluppato. Mentre risulta, un terzo delle organizzazioni critiche dell'infrastruttura ha avvertito un o parecchio avvenimento di sicurezza che direttamente sono stati collegati con il compromesso di software internamente sviluppato (si veda figura 18).

|

|

From an industry perspective, 39% of financial services firms have experienced a security incident directly related to the compromise of internally developed software compared with 30% of organizations from other critical infrastructure industries. This happens in spite of the fact that financial services tend to have advanced cybersecurity skills and adequate cybersecurity resources. ESG finds this data particularly troubling since a cyber-attack on a major U.S. bank could disrupt the domestic financial system, impact global markets, and cause massive consumer panic.

|

Da una prospettiva di industria, 39% delle ditte di servizi finanziari hanno avvertito un avvenimento di sicurezza direttamente relativo al compromesso di software internamente sviluppato rispetto a 30% delle organizzazioni da altre industrie critiche dell'infrastruttura. Ciò accade malgrado il fatto che servizi finanziari tende ad avanzare le abilità di cybersecurity e le risorse sufficienti di cybersecurity. ESG scopre che questi dati specialmente si disturbano poiché cyber-attacchi sugli Stati Uniti importanti la banca ha potuto interrompere il sistema finanziario domestico, avere effetto sui mercati globali e causare il panico voluminoso del consumatore.

|

|

Critical infrastructure organizations recognize the risks associated with insecure software and are actively employing a variety of security controls and software assurance programs. The most popular of these is also the easiest to implement as 51% of the organizations surveyed have deployed application firewalls to block application-layer cyber-attacks such as SQL injections and cross-site scripting (XSS). In addition to deploying application firewalls, about half of the critical infrastructure organizations surveyed also include security testing tools as part of their software development processes, measuring their software security against publicly available standards, providing secure software development training to internal developers, and adopting secure software development lifecycle processes (see Figure 19). Of course, many organizations are engaged in several of these activities simultaneously in order to bolster the security of their homegrown software.

|

Le organizzazioni critiche dell'infrastruttura riconoscono i rischi connessi con software insicuro ed attivamente stanno impiegando una varietà di comandi di sicurezza e di programmi di assicurazione del software. Il più popolare di questi è inoltre il più facile da effettuare poichè 51% delle organizzazioni esaminate hanno schierato le pareti refrattarie di applicazione per ostruire lo applicazione-strato cyber-attacano quali le iniezioni e il traversa-luogo di SQL che scripting (XSS). Oltre che le pareti refrattarie schieranti di applicazione, circa la metà delle organizzazioni critiche dell'infrastruttura esaminate anche includa gli attrezzi difficili di sicurezza come componente dei loro processi di sviluppo del software, misurando la loro sicurezza del software in rapporto ai campioni pubblicamente disponibili, fornendo lo sviluppo sicuro del software che addestra agli sviluppatori interni ed adottante i processi sicuri di lifecycle di sviluppo del software (si veda figura 19). Naturalmente, molte organizzazioni sono agganciate simultaneamente in alcune di queste attività per sostenere la sicurezza del loro software homegrown.

|

|

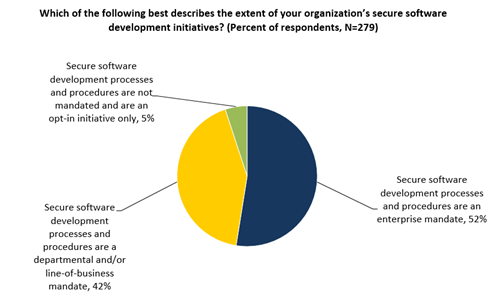

Secure software development programs are certainly a step in the right direction, but software assurance effectiveness is a function of two factors: the types of programs employed and the consistency of these programs. ESG research reveals that just over half of critical infrastructure organizations treat secure software development processes and procedures as an enterprise mandate, so it’s likely that these firms have a consistent secure software development methodology across the organization.

|

I programmi di sviluppo sicuri del software sono certamente un punto nel giusto senso, ma l'efficacia di assicurazione del software è una funzione di due fattori: i tipi di programmi impiegati e la consistenza di questi programmi. La ricerca di ESG rivela che poco più della metà delle organizzazioni critiche dell'infrastruttura tratta i processi e le procedure sicuri di sviluppo del software come mandato di impresa, in modo da è probabile che queste ditte hanno una metodologia sicura costante di sviluppo del software attraverso l'organizzazione.

|

|

Alternatively, 42% of the critical infrastructure organizations surveyed implement secure software development processes and procedures as departmental or line-of-business mandates (see Figure 20). Decentralized software security processes like these can lead to tremendous variability where some departments institute strong software assurance programs while others do not. Furthermore, secure software development programs can vary throughout the enterprise where one department provides training and formal processes while another simply deploys an application firewall. As the old saying goes, “One bad apple can spoil the whole bunch”—a single department that deploys insecure internally developed software can open the door to damaging cyber-attacks that impact the entire enterprise and disrupt critical infrastructure services like food distribution, health care, or telecommunications.

|

Alternativamente, 42% delle organizzazioni critiche dell'infrastruttura esaminate effettuano i processi e le procedure sicuri di sviluppo del software come mandati di linea-de-commercio o dipartimentali (si veda figura 20). I processi decentralizzati di sicurezza del software come questi possono condurre a variabilità tremenda dove alcuni reparti istituiscono i programmi forti di assicurazione del software mentre altri non. Ancora, i programmi di sviluppo sicuri del software possono variare durante l'impresa dove un reparto fornisce l'addestramento ed i processi convenzionali mentre un altro schiera semplicemente una parete refrattaria di applicazione. Mentre il vecchio detto va, “una mela difettosa può rovinare il mazzo intero„ - un singolo reparto che schiera il software internamente sviluppato insicuro può aprire il portello a danneggiare cyber-attaca che effetto l'intera impresa ed interrompe i servizi critici dell'infrastruttura come distribuzione di viveri, sanità, o le telecomunicazioni.

|

|

Critical infrastructure organizations are implementing secure software development programs for a number of reasons, including adhering to general cybersecurity best practices (63%), meeting regulatory compliance mandates (55%), and even lowering costs by fixing software security bugs in the development process (see Figure 21).

|

Le organizzazioni critiche dell'infrastruttura stanno effettuando i programmi di sviluppo sicuri del software per un certo numero di motivi, compreso aderirsi alle pratiche migliori di cybersecurity generale (63%), addossandosi i mandati regolatori di conformità (55%) e gli oneri d'abbassamento perfino riparando gli insetti di sicurezza del software nel processo di sviluppo (si veda figura 21).

|

|

It is also worth noting that 27% of critical infrastructure organizations are establishing secure software development programs in anticipation of new legislation. These organizations may be thinking in terms of the NIST cybersecurity framework (CSF) first introduced in February 2014. Although compliance with the CSF is voluntary today, it may evolve into a common risk management and regulatory compliance standard that supersedes other government and industry regulations like FISMA, GLBA, HIPAA, and PCI-DSS in the future. Furthermore, the CSF may also become a standard for benchmarking IT risk as part of cyber insurance underwriting and may be used to determine organizations’ insurance premiums. Given these possibilities, critical infrastructure organizations would be wise to consult the CSF, assess CSF recommendations for software security, and use the CSF to guide their software security processes and controls wherever possible.

|

È inoltre notevole che 27% delle organizzazioni critiche dell'infrastruttura stanno stabilendo i programmi di sviluppo sicuri del software in previsione di nuova legislazione. Queste organizzazioni possono pensare in termini di struttura di cybersecurity del NIST (CSF) in primo luogo introdotta nel febbraio 2014. Anche se la conformità al CSF è oggi volontario, può evolversi in un'amministrazione di rischio comune ed in un campione regolatore di conformità che sostituisce altre regolazioni di industria e di governo come FISMA, GLBA, HIPAA e PCI-DSS in avvenire. Ancora, il CSF può anche trasformarsi in in un campione per benchmarking rischio come componente di assicurazione del cyber che sottoscrive e può essere usato determinare premi di assicurazione di organizzazioni'. Dato queste possibilità, le organizzazioni critiche dell'infrastruttura sarebbero saggie da consultare il CSF, da valutare le raccomandazioni di CSF per sicurezza del software e da usare il CSF per guidare i loro processi e comandi di sicurezza del software ove possibile.

|

|

Aside from the ongoing software security actions taken today, critical infrastructure organizations also have future plans—28% plan to include specific security testing tools as part of software development, 25% will add web application firewalls to their infrastructure, and 24% will hire developers and development managers with secure software development skills (see Figure 22). These ambitious plans indicate that CISOs recognize their software development security deficiencies and are taking precautions in order to mitigate risk.

|

Oltre alle azioni continue di sicurezza del software intraprese oggi, le organizzazioni critiche dell'infrastruttura inoltre hanno programma di programmi-28% di futuro per includere gli attrezzi difficili di sicurezza specifica come componente di sviluppo del software, 25% aggiungerà le pareti refrattarie di applicazione di fotoricettore alla loro infrastruttura e 24% assumerà gli sviluppatori ed i responsabili di sviluppo con le abilità sicure di sviluppo del software (si veda figura 22). Questi programmi ambiziosi indicano che CISOs riconosce le loro mancanze di sicurezza di sviluppo del software e sta prendendo le precauzioni per attenuare il rischio.

|

|

Some software development, maintenance, and testing activities are often outsourced to third-party contractors and service providers. This is the case at half of the critical infrastructure organizations that participated in this ESG research survey (see Figure 23).

|

Alcuni sviluppo del software, manutenzione ed attività difficili sono spesso outsourced agli appaltatori ed ai fornitori di servizio di terzi. Ciò è il caso alla metà delle organizzazioni critiche dell'infrastruttura che hanno partecipato a questa indagine di ricerca di ESG (si veda figura 23).

|

|

As part of these relationships, many critical infrastructure organizations place specific cybersecurity contractual requirements on third-party software development partners. For example, 43% mandate security testing as part of the acceptance process, 41% demand background checks on third-party software developers, and 41% review software development projects for security vulnerabilities (see Figure 24).

|

Come componente di questi rapporti, molte organizzazioni critiche dell'infrastruttura dispongono i requisiti contrattuali di cybersecurity specifico sui soci di terzi di sviluppo del software. Per esempio, sicurezza del mandato di 43% che esamina come componente del processo di accettazione, dei controlli della priorità bassa della domanda di 41% sugli sviluppatori di terzi del software e dei progetti di sviluppo del software di rassegna di 41% a vulnerabilità di sicurezza (si veda figura 24).

|

Cybersecurity, Critical Infrastructure Security Professionals, and the U.S. Federal Government

|

Cybersecurity, professionisti critici di sicurezza dell'infrastruttura e gli Stati Uniti Governo federale

|

|

ESG research indicates a pattern of persistent cybersecurity incidents at U.S. critical infrastructure organizations over the past few years. Furthermore, security professionals working in critical infrastructure industries believe that the cyber-threat landscape is more dangerous today than it was two years ago.

|

La ricerca di ESG indica un modello degli avvenimenti persistenti di cybersecurity agli Stati Uniti organizzazioni critiche dell'infrastruttura durante questi ultimi anni. Ancora, i professionisti di sicurezza che lavorano nelle industrie critiche dell'infrastruttura credono che il paesaggio di cyber-minaccia sia oggi più pericoloso che esso erano di due anni fa.

|

|

To address these issues, President Obama and various other elected officials proposed several cybersecurity programs such as the NIST cybersecurity framework and an increase in threat intelligence sharing between critical infrastructure organizations and federal intelligence and law enforcement agencies. Of course, federal cybersecurity discussions are nothing new. Recognizing a national security vulnerability, President Clinton first addressed critical infrastructure protection (CIP) with Presidential Decision Directive 63 (PDD-63) in 1998. Soon thereafter, Deputy Defense Secretary John Hamre cautioned the U.S. Congress about CIP by warning of a potential “cyber Pearl Harbor.” Hamre stated that a devastating cyber-attack, “… is not going to be against Navy ships sitting in a Navy shipyard. It is going to be against commercial infrastructure.”

|

Per richiamare queste edizioni, il presidente Obama ed i vari funzionari scelti hanno proposto parecchi programmi di cybersecurity quali la struttura di cybersecurity del NIST e un aumento nell'intelligenza di minaccia che si ripartisce fra le organizzazioni critiche dell'infrastruttura e le agenzie federali di applicazione di legge e di intelligenza. Naturalmente, le discussioni federali di cybersecurity sono niente di nuovo. Riconoscendo una vulnerabilità di sicurezza nazionale, il presidente Clinton in primo luogo ha richiamato la protezione critica dell'infrastruttura (CIP) con l'indirizzamento presidenziale 63 (PDD-63) di decisione in 1998. Presto da allora in poi, il delegato Defense Secretary John Hamre avvertenza gli Stati Uniti Congresso circa CIP da avvertimento “di un porto di perla potenziale del cyber.„ Hamre ha dichiarato che un devastating cyber-attaca, “… non sta andando essere contro le navi del blu marino che si siedono in un cantiere navale del blu marino. Sta andando essere contro l'infrastruttura commerciale.„

|

|

Security professionals working at critical infrastructure industries have been directly or indirectly engaged with U.S. Federal Government cybersecurity programs and initiatives through several Presidential administrations. Given this lengthy timeframe, ESG wondered whether these security professionals truly understood the U.S. government’s cybersecurity strategy. As seen in Figure 31, the results are mixed at best. One could easily conclude that the data resembles a normal curve where the majority of respondents believe that the U.S. government’s cybersecurity strategy is somewhat clear while the rest of the survey population is distributed between those who believe that the U.S. government’s cybersecurity strategy is very clear and those who say it is unclear.

|

I professionisti di sicurezza che lavorano alle industrie critiche dell'infrastruttura sono stati direttamente o indirettamente si sono agganciati con gli Stati Uniti Programmi ed iniziative di cybersecurity di governo federale attraverso parecchie gestioni presidenziali. Dato questo timeframe lungo, ESG si è domandato se questi professionisti di sicurezza allineare hanno capito gli Stati Uniti strategia di cybersecurity del governo. Come visto nella figura 31, i risultati sono mescolati nel migliore dei casi. Si potrebbe concludere facilmente che i dati assomigliano ad una curva normale in cui la maggior parte dei dichiaranti crede che gli Stati Uniti la strategia di cybersecurity del governo è in qualche modo chiara mentre il resto della popolazione di indagine è distribuito fra coloro che crede che gli Stati Uniti la strategia di cybersecurity del governo è molto chiara e coloro che la dice sono poco chiare.

|

|

ESG views the results somewhat differently. In spite of over 20 years of U.S. federal cybersecurity discussions, many security professionals remain unclear about what the government plans to do in this space. Clearly, the U.S. Federal Government needs to clarify its mission, its objectives, and its timeline with cybersecurity professionals to gain their trust and enlist their support for public/private programs.

|

ESG osserva piuttosto diversamente i risultati. Nonostante in 20 anni degli Stati Uniti le discussioni federali di cybersecurity, molti professionisti di sicurezza rimangono poco chiare circa che cosa i programmi di governo da fare in questo spazio. Chiaramente, il governo federale degli Stati Uniti deve chiarire la relativa missione, i relativi obiettivi ed il relativo timeline con i professionisti di cybersecurity per guadagnare la loro fiducia e per arruolare il loro sostegno programmi pubblici/riservati.

|

|

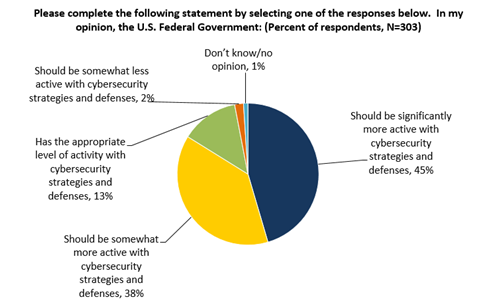

While critical infrastructure security professionals may be uncertain about the U.S. Federal Government’s strategy, they would also like to see Washington become more engaged. Nearly half (45%) of critical infrastructure organizations believe that the U.S. Federal Government should be significantly more active with cybersecurity strategies and defenses while 38% believe that the U.S. Federal Government should be somewhat more active with cybersecurity strategies and defenses (see Figure 32).

|

Mentre critici i professionisti di sicurezza dell'infrastruttura possono essere incerti circa gli Stati Uniti Strategia del governo federale, inoltre vorrebbero vedere Washington essere agganciata. Quasi la metà (45%) delle organizzazioni critiche dell'infrastruttura crede che gli Stati Uniti Il governo federale dovrebbe essere sensibilmente più di attivo con le strategie e le difese di cybersecurity mentre 38% credono che gli Stati Uniti Il governo federale dovrebbe essere piuttosto più attivo con le strategie e le difese di cybersecurity (si veda figura 32).

|

|

Finally, ESG asked the entire survey population of security professionals what types of cybersecurity actions the U.S. Federal Government should take. Nearly half (47%) believe that Washington should create better ways to share security information with the private sector. This aligns well with President Obama’s executive order urging companies to share cybersecurity threat information with the U.S. Federal Government and one another. Cybersecurity professionals have numerous other suggestions as well. Some of these could be considered government cybersecurity enticements. For example, 37% suggest more funding for cybersecurity education programs while 36% would like more incentives like tax breaks or matching funds for organizations that invest in cybersecurity. Alternatively, many cybersecurity professionals recommend more punitive or legislative measures—44% believe that the U.S. Federal Government should create a “black list” of vendors with poor product security (i.e., the cybersecurity equivalent of a scarlet letter), 40% say that the U.S. Federal Government should limit its IT purchasing to vendors that display a superior level of security, and 40% endorse more stringent regulations like PCI DSS or enacting laws with higher fines for data breaches (see Figure 33).

|

Per concludere, ESG ha chiesto all'intera popolazione di indagine dei professionisti di sicurezza che tipi di azioni di cybersecurity gli Stati Uniti Il governo federale dovrebbe prendere. Quasi a metà (47%) credi che Washington dovrebbe generare i sensi migliori ripartire le informazioni di sicurezza con il settore privato. Ciò si allinea bene con ordine esecutivo del presidente Obama che invita le aziende a ripartire le informazioni di minaccia di cybersecurity con gli Stati Uniti Governo federale ed uno un altro. I professionisti di Cybersecurity hanno numeroso altri suggerimenti pure. Alcuni di questi hanno potuto essere considerati enticements di cybersecurity di governo. Per esempio, 37% suggeriscono costituire un fondo per per i programmi di formazione di cybersecurity mentre 36% gradirebbe più motivi come le rotture di imposta o i fondi monetari di corrispondenza per le organizzazioni che investono in cybersecurity. Alternativamente, molti professionisti di cybersecurity suggeriscono più punitivo o le misure-44% legislative credono che gli Stati Uniti Il governo federale dovrebbe generare “una lista nera„ dei fornitori con povera sicurezza del prodotto (cioè, l'equivalente di una lettera di scarlet), opinione di cybersecurity di 40% che gli Stati Uniti Il governo federale dovrebbe limitarlo relativo che compra ai fornitori che visualizzano un livello superiore di sicurezza e 40% firmano le regolazioni più rigorose come il PCI DSS o promulgare le leggi con le più alte indennità per i dati apre un varco (si veda figura 33).

|

|

Of course, it’s unrealistic to expect draconian cybersecurity policies and regulations from Washington, but the ESG data presents a clear picture: Cybersecurity professionals would like to see the U.S. Federal Government use its visibility, influence, and purchasing power to produce cybersecurity “carrots” and “sticks.” In other words, Washington should be willing to reward IT vendors and critical infrastructure organizations that meet strong cybersecurity metrics and punish those that cannot adhere to this type of standard.

|

Naturalmente, è non realistico prevedere le politiche e le regolazioni draconiane di cybersecurity da Washington, ma i dati di ESG presentano un'immagine libera: I professionisti di Cybersecurity vorrebbero vedere l'uso di governo federale degli Stati Uniti la relativi visibilità, influenza e potere di acquisto produrre il cybersecurity “carote„ e “bastoni.„ Cioè Washington dovrebbe essere disposta a ricompensarlo fornitori ed organizzazioni critiche dell'infrastruttura che vengono a contatto della metrica forte di cybersecurity e punisce quelle che non possono aderirsi a questo tipo di campione.

|

|

|