|

|

Research Findings

The Critical Infrastructure Cybersecurity Landscape

|

Le paysage critique de Cybersecurity d'infrastructure

|

Today’s Outlook on Cybersecurity Threats More Bleak than in 2013

|

Outlook d'aujourd'hui sur des menaces de Cybersecurity plus mornes qu'en 2013

|

|

Defending against cyber-attacks represents a perpetual battle for critical infrastructure organizations facing an increasingly dangerous threat landscape. In fact, 31% of security professionals working at critical infrastructure organizations believe that the threat landscape today is much worse than it was two years ago, while another 36% say it is somewhat worse (see Figure 1).

|

Défendre contre cyber-attaque représente une bataille perpétuelle pour des organismes critiques d'infrastructure faisant face à un paysage de plus en plus dangereux de menace. En fait, 31% de professionnels de sécurité travaillant aux organismes critiques d'infrastructure croient que le paysage de menace est aujourd'hui beaucoup plus mauvais qu'il était il y a de deux ans, alors qu'encore parole de 36% il est légèrement plus mauvaise (voir le schéma 1).

|

|

It is interesting to note that ESG asked this same question in its 2010 research project,1 and it produced strikingly similar results—68% of respondents said that the threat landscape was worse in 2010 compared with 2008. Clearly, the threat landscape is getting more hazardous on an annual basis with no letup in sight. ESG finds this data particularly troubling. U.S. citizens depend upon critical infrastructure organizations for the basic necessities of modern society like food, water, fuel, and telecommunications services. Given the increasingly dangerous threat landscape, critical infrastructure organizations are tasked with maintaining important everyday services and defending their networks from a growing army of cyber-criminals, hacktivists, and nation state actors.

|

Il est intéressant de noter qu'ESG a posé à ceci la même question dans son projet de recherche 2010, 1 et il a produit de façon saisissante les résultats-68% semblables des répondants dits que le paysage de menace était plus mauvais dans 2010 comparés à 2008. Clairement, le paysage de menace devient plus dangereux sur une base annuelle sans le letup en vue. ESG trouve ces données préoccuper en particulier. LES États-Unis les citoyens dépendent des organismes critiques d'infrastructure pour les nécessités de base de la société moderne comme la nourriture, l'eau, le carburant, et les services de télécommunications. Etant donné le paysage de plus en plus dangereux de menace, des organismes critiques d'infrastructure sont chargés avec maintenir des services journaliers importants et défendre leurs réseaux d'une armée grandissante des cyber-criminels, des hacktivists, et des acteurs d'état de nation.

|

|

Note1: Source: ESG Research Report, Assessing Cyber Supply Chain Security Vulnerabilities Within the U.S. Critical Infrastructure, November 2010.

|

Note1 : Source : Rapport de recherches d'ESG, évaluant des vulnérabilités de sécurité de chaîne d'approvisionnements de Cyber dans les États-Unis Infrastructure critique, novembre 2010.

|

|

These beliefs about the increasingly dangerous threat landscape go beyond opinions alone as many critical infrastructure organizations face constant cyber-attacks. A majority (68%) of critical infrastructure organizations experienced a security incident over the past two years, with nearly one-third (31%) experiencing a system compromise as a result of a generic attack (i.e., virus, Trojan, etc.) brought in by a user’s system, 26% reporting a data breach due to lost/stolen equipment, and 25% of critical infrastructure organizations suffering some type of insider attack (see Figure 2). Alarmingly, more than half (53%) of critical infrastructure organizations have dealt with at least two of these security incidents since 2013.

|

Ces la croyance au sujet du paysage de plus en plus dangereux de menace dépassent seuls des avis autant d'organismes critiques d'infrastructure que le visage constant cyber-attaque. Une majorité (68%) d'organismes critiques d'infrastructure a éprouvé un incident de sécurité au cours des deux dernières années, avec presque un tiers (31%) éprouvant un compromis de système en raison d'une attaque générique (c.-à-d., virus, Trojan, etc.) apportée dedans par le système d'un utilisateur, 26% rapportant une infraction de données due à équipement perdu/volé, et 25% d'organismes critiques d'infrastructure souffrant un certain type d'attaque d'initié (voir le schéma 2). De façon alarmante, plus que la moitié (53%) des organismes critiques d'infrastructure ont traité au moins deux de ces incidents de sécurité depuis 2013.

|

|

Security incidents always come with ramifications associated with time and money. For example, nearly half (47%) of cybersecurity professionals working at critical infrastructure organizations claim that security incidents required significant IT time/personnel for remediation. While this places an unexpected burden on IT and cybersecurity groups, other consequences related to security incidents were far more ominous—36% say that security incidents led to the disruption of a critical business process or business operations, 36% claim that security incidents resulted in the disruption of business applications or IT systems availability, and 32% report that security incidents led to a breach of confidential data (see Figure 3).

|

Les incidents de sécurité viennent toujours avec des ramifications liées au temps et à l'argent. Par exemple, presque la moitié (47%) des professionnels de cybersecurity travaillant aux organismes critiques d'infrastructure réclament que les incidents de sécurité l'ont exigée significatif heure/personnel pour la remédiation. Tandis que ceci place un fardeau inattendu sur des groupes LUI et de cybersecurity, d'autres conséquences liées aux incidents de sécurité étaient la parole sinistre-36% bien que les incidents de sécurité ont menée à la rupture d'un processus critique d'affaires ou des opérations commerciales, réclamation de 36% que les incidents de sécurité ont eu comme conséquence la rupture des applications ou de ELLE d'affaires disponibilité de systèmes, et le rapport de 32% que les incidents de sécurité ont mené à une infraction des données confidentielles (voir le schéma 3).

|

|

This data should be cause for concern since a successful cyber-attack on critical infrastructure organizations’ applications and processes could result in the disruption of electrical power, health care services, or the distribution of food. Thus, these issues could have a devastating impact on U.S. citizens and national security.

|

Ces données devraient être sujet d'inquiétude puisqu'un réussi cyber-attaque applications sur organismes critiques d'infrastructure des' et les processus pourraient avoir comme conséquence la rupture du courant électrique, des services de santé, ou la distribution de la nourriture. Ainsi, ces questions ont pu avoir un impact dévastateur sur les États-Unis citoyens et sécurité nationale.

|

Cybersecurity at Critical Infrastructure Organizations

|

Cybersecurity aux organismes critiques d'infrastructure

|

|

Do critical infrastructure organizations believe they have the right cybersecurity policies, processes, skills, and technologies to address the increasingly dangerous threat landscape? The results of that inquiry are mixed at best. On the positive side, 37% rate their organizations’ cybersecurity policies, processes, and technologies as excellent and capable of addressing almost all of today’s threats. It is worth noting that the overall ratings have improved since 2010 (see Table 1). While this improvement is noteworthy, 10% of critical infrastructure security professionals still rate their organization as fair or poor.

|

Les organismes critiques d'infrastructure les croient-ils avoir les bons politiques, processus, qualifications, et technologies de cybersecurity pour adresser le paysage de plus en plus dangereux de menace ? Les résultats de cette enquête sont mélangés au mieux. Sur le côté, le taux de 37% politiques de cybersecurity de leurs organismes', les processus, et les technologies positifs comme excellentes et capables d'adresser presque toutes les menaces d'aujourd'hui. Il vaut la peine de noter que les estimations globales se sont améliorées depuis 2010 (voir le tableau 1). Tandis que cette amélioration est remarquable, 10% de professionnels critiques de sécurité d'infrastructure évaluent toujours leur organisation comme juste ou pauvres.

|

|

Being able to deal with most threats may be an improvement from 2010, but it is still not enough. This is especially true given the fact that the threat landscape has grown more difficult at the same time. Critical infrastructure organizations are making progress, but defensive measures are not progressing at the same pace as the offensive capabilities of today’s cyber-adversaries and this risk gap leaves all U.S. citizens vulnerable.

|

Pouvoir traiter la plupart des menaces peut être une amélioration de 2010, mais il n'est toujours pas assez. C'est particulièrement vrai donné le fait que le paysage de menace s'est développé plus difficile en même temps. Les organismes critiques d'infrastructure accomplissent le progrès, mais les mesures défensives ne progressent pas au même rythme que les possibilités blessantes des cyber-adversaires d'aujourd'hui et de cet espace de risque laissent les tous les États-Unis citoyens vulnérables.

|

Table 1. Respondents Rate Organization’s Cybersecurity Policies

|

Given the national security implications of critical infrastructure, it is not surprising that cybersecurity risk has become an increasingly important board room issue over the past five years. Nearly half (45%) of cybersecurity professionals today rate their organization’s executive management team as excellent, while only 25% rated them as highly in 2010 (see Table 2). Alternatively, 10% rate the executive management team’s cybersecurity commitment as fair or poor in 2015, where 23% rated them so in 2010. These results are somewhat expected given the visible and damaging data breaches of the past few years. Critical infrastructure cybersecurity is also top of mind in Washington with legislators, civilian agencies, and the executive branch. For example, the 2014 National Institute of Standards and Technology (NIST) cybersecurity framework (CSF) was driven by an executive order and is intended to help critical infrastructure organizations measure and manage cyber-risk more effectively. As a result of all of this cybersecurity activity, corporate boards are much more engaged in cybersecurity than they were in the past, but whether they are doing enough or investing in the right areas is still questionable.

|

Etant donné les implications de sécurité nationale de l'infrastructure critique, il n'étonne pas que le risque de cybersecurity est devenu une question de plus en plus importante de salle du conseil d'administration au cours des cinq dernières années. Presque la moitié (45%) des professionnels de cybersecurity évaluent aujourd'hui l'équipe exécutive de la gestion de leur organisation comme excellente, alors que seulement 25% les évaluait en tant qu'hautement en 2010 (voir le tableau 2). Alternativement, taux de 10% l'engagement du cybersecurity de l'équipe exécutive de gestion comme juste ou pauvrex en 2015, où 23% les a évalués ainsi en 2010. Ces résultats sont légèrement prévus donnés les infractions évidentes et préjudiciables de données des dernières années. Le cybersecurity critique d'infrastructure est également supérieur de l'esprit à Washington avec des législateurs, des agences civiles, et la branche exécutive. Par exemple, le cadre 2014 de cybersecurity du National Institute of Standards and Technology (NIST) (CSF) a été conduit par un ordre exécutif et est prévu pour aider la mesure critique d'organismes d'infrastructure et pour contrôler le cyber-risque plus efficacement. En raison de toute cette activité de cybersecurity, des conseils de corporation beaucoup davantage sont engagés dans le cybersecurity qu'ils étaient dans le passé, mais s'ils font asse'ou investissant dans les bons secteurs est encore incertain.

|

Table 2. Respondents Rate Organization’s Executive Management Team with Regard to Cybersecurity Initiatives

|

Critical infrastructure organizations are modifying their cybersecurity strategies for a number of reasons. For example, 37% say that their organization’s infosec strategy is driven by the need to support new IT initiatives with strong security best practices. This likely refers to IT projects for process automation that include Internet of Things (IoT) technologies. IoT projects can bolster productivity, but they also introduce new vulnerabilities and thus the need for additional security controls. Furthermore, 37% point to protecting sensitive customer data confidentiality and integrity, and 36% call out the need to protect internal data confidentiality and integrity (see Figure 4). These are certainly worthwhile goals, but ESG was surprised that only 22% of critical infrastructures say that their information security strategy is being driven by preventing/detecting targeted attacks and sophisticated malware threats. After all, 67% of security professionals believe that the threat landscape is more dangerous today than it was two years ago, and 68% of organizations have suffered at least one security incident over the past two years. Since critical infrastructure organizations are under constant attack, ESG feels strongly that CISOs in these organizations should be assessing whether they are doing enough to prevent, detect, and respond to modern cyber-attacks.

|

Les organismes critiques d'infrastructure modifient leurs stratégies de cybersecurity pour un certain nombre de raisons. Par exemple, parole de 37% que la stratégie de l'infosec de leur organisation est conduite par la nécessité de la soutenir nouveau des initiatives avec les meilleures pratiques en matière de sécurité forte. Ce probable se rapporte à LUI projette pour l'automation de processus qui incluent l'Internet des technologies de choses (IoT). Les projets d'IoT peuvent soutenir la productivité, mais ils présentent également de nouvelles vulnérabilités et ainsi le besoin de commandes additionnelles de sécurité. En outre, le point de 37% à protéger la confidentialité et l'intégrité sensibles de données de client, et 36% exigent la nécessité de protéger la confidentialité et l'intégrité internes de données (voir le schéma 4). Ce sont certainement des buts valables, mais ESG a été étonné que seulement 22% d'infrastructures critiques indiquent que leur stratégie de sécurité de l'information est conduite par l'empêchement/détectant des attaques visées et des menaces sophistiquées de malware. Après tout, 67% de professionnels de sécurité croient que le paysage de menace est aujourd'hui plus dangereux qu'il était il y a de deux ans, et 68% d'organismes ont souffert au moins un incident de sécurité au cours des deux dernières années. Puisque les organismes critiques d'infrastructure sont soumis aux attaques constantes, ESG est d'avis fortement que CISOs dans ces organismes devrait évaluer s'ils font assez pour empêcher, détecter, et répondre à moderne cyber-attaque.

|

Cyber Supply Chain Security

|

Sécurité de chaîne d'approvisionnements de Cyber

|

|

Like many other areas of cybersecurity, cyber supply chain security is growing increasingly cumbersome. In fact, 60% of security professionals say that cyber supply chain security has become either much more difficult (17%) or somewhat more difficult (43%) over the last two years (see Figure 5).

|

Comme beaucoup d'autres secteurs de cybersecurity, la sécurité de chaîne d'approvisionnements de cyber se développe de plus en plus encombrante. En fait, 60% de professionnels de sécurité indiquent que la sécurité de chaîne d'approvisionnements de cyber est devenue beaucoup plus difficile (17%) ou légèrement plus difficile (43%) au cours des deux dernières années (voir le schéma 5).

|

|

Why has cyber supply chain security become more difficult? Forty-four percent claim that their organizations have implemented new types of IT initiatives (i.e., cloud computing, mobile applications, IoT, big data analytics projects, etc.), which have increased the cyber supply chain attack surface; 39% say that their organization has more IT suppliers than it did two years ago; and 36% state that their organization has consolidated IT and operational technology security, which has increased infosec complexity (see Figure 6).

|

Pourquoi la sécurité de chaîne d'approvisionnements de cyber est-elle devenue plus difficile ? Les pour cent de Forty-four réclament que leurs organismes ont mis en application de nouveaux types de LUI les initiatives (calcul c.-à-d., de nuage, applications mobiles, IoT, grands projets d'analytics de données, etc.), qui ont augmenté la surface d'attaque de chaîne d'approvisionnements de cyber ; la parole de 39% que leur organisation a plus IL des fournisseurs que lui a fait il y a deux ans ; et le déclarer de 36% que leur organisation a consolidé LUI et la sécurité opérationnelle de technologie, qui a augmenté la complexité d'infosec (voient le schéma 6).

|

|

This data is indicative of the state of IT today. The fact is that IT applications, infrastructure, and products are evolving at an increasing pace, driving dynamic changes on a constant basis and increasing the overall cyber supply chain attack surface. Over-burdened CISOs and infosec staff find it difficult to keep up with dynamic cyber supply chain security changes, leading to escalating risks.

|

Ces données sont indicatives de l'état de ELLES aujourd'hui. Le fait est qu'IL les applications, l'infrastructure, et les produits évoluent à un rythme croissant, conduisent les changements dynamiques sur une base constante et augmentent la surface globale d'attaque de chaîne d'approvisionnements de cyber. Trouvaille surchargée de personnel de CISOs et d'infosec il difficile à suivre les changements dynamiques de sécurité de chaîne d'approvisionnements de cyber, menant aux risques de escalade.

|

Cyber Supply Chain Security and Information Technology

|

Sécurité de chaîne d'approvisionnements de Cyber et technologie de l'information

|

|

Cybersecurity protection begins with a highly secure IT infrastructure. Networking equipment, servers, endpoints, and IoT devices should be “hardened” before they are deployed on production networks. Access to all IT systems must adhere to the principle of “least privilege” and be safeguarded with role-based access controls that are audited on a continuous or regular basis. IT administration must be segmented through “separation of duties.” Networks must be scanned regularly and software patches applied rapidly. All security controls must be monitored constantly.

|

La protection de Cybersecurity le commence par hautement un bloqué infrastructure. L'équipement de gestion de réseau, les serveurs, les points finaux, et les dispositifs d'IoT devraient « être durcis » avant qu'ils soient déployés sur des réseaux de production. Access à tous qu'IL des systèmes doit adhérer au principe de « moindre privilège » et être sauvegardé avec les contrôles d'accès rôle-basés qui sont audités sur une base continue ou régulière. IL administration doit être segmenté par la « séparation des fonctions. » Des réseaux doivent être balayés régulièrement et des pièces rapportées de logiciel appliquées rapidement. Toutes les commandes de sécurité doivent être surveillées constamment.

|

|

These principles are often applied to internal applications, networks, and systems but may not be as stringent with regard to the extensive network of IT suppliers, service providers, business partners, contractors, and customers that make up the cyber supply chain. As a review, the cyber supply chain is defined as:

|

Ces principes sont souvent appliqués aux applications, aux réseaux, et aux systèmes internes mais peuvent ne pas être comme rigoureux en ce qui concerne le réseau étendu de LUI des fournisseurs, des fournisseurs de service, des associés, des entrepreneurs, et des clients qui composent la chaîne d'approvisionnements de cyber. Comme revue, la chaîne d'approvisionnements de cyber est définie comme :

|

|

The entire set of key actors involved with/using cyber infrastructure: system end-users, policy makers, acquisition specialists, system integrators, network providers, and software/hardware suppliers. The organizational and process-level interactions between these constituencies are used to plan, build, manage, maintain, and defend the cyber infrastructure.”

|

L'ensemble entier d'avec impliqué par acteurs principaux/employant l'infrastructure de cyber : utilisateurs de système, personnes définissant la politique, spécialistes en acquisition, intégrateurs de système, fournisseurs de réseau, et fournisseurs de logiciel/matériel. Les interactions d'organisation et de processus-niveau entre ces collèges électoraux sont employées pour projeter, établir, contrôler, maintenir, et défendre l'infrastructure de cyber. »

|

|

To explore the many facets of cyber supply chain security, this report examines:

|

Pour explorer les nombreuses facettes de la sécurité de chaîne d'approvisionnements de cyber, ce rapport examine :

|

|

The relationships between critical infrastructure organizations and their IT vendors (i.e., hardware, software, and services suppliers as well as system integrators, channel partners, and distributors).

|

Les rapports entre les organismes critiques d'infrastructure et leur IL fournisseurs (c.-à-d., matériel, logiciel, et fournisseurs de services aussi bien que des intégrateurs de système, des associés de canal, et des distributeurs).

|

|

The security processes and oversight applied to critical infrastructure organizations’ software that is produced by internal developers and third parties.

|

Les processus et l'inadvertance de sécurité se sont appliqués logiciel à organismes critiques d'infrastructure le' qui est produit par les réalisateurs internes et les tiers.

|

|

Cybersecurity processes and controls in instances where critical infrastructure organizations are either providing third parties (i.e., suppliers, customers, and business partners) with access to IT applications and services, or are consuming IT applications and services provided by third parties (note: throughout this report, this is often referred to as “external IT”).

|

Les processus et les commandes de Cybersecurity dans les exemples où les organismes critiques d'infrastructure sont l'un ou l'autre tiers fournissants (c.-à-d., fournisseurs, clients, et associés) avec l'accès à LUI des applications et des services, ou le consomment des applications et des services fournis par les tiers (note : dans tout ce rapport, ceci désigné souvent sous le nom « externe IL »).

|

Cyber Supply Chain Security and IT Suppliers

|

Sécurité et LUI de chaîne d'approvisionnements de Cyber fournisseurs

|

|

Cybersecurity product vendors, service providers, and resellers are an essential part of the overall cyber supply chain. Accordingly, their cybersecurity policies and processes can have a profound downstream impact on their customers, their customers’ customers, and so on. Given this situation, critical infrastructure organizations often include cybersecurity considerations when making IT procurement decisions.

|

Les fournisseurs de produit de Cybersecurity, les fournisseurs de service, et les revendeurs sont une partie essentielle de la chaîne d'approvisionnements globale de cyber. En conséquence, leurs politiques de cybersecurity et processus peuvent avoir un impact descendant profond sur leurs clients, clients de leurs clients', et ainsi de suite. Compte tenu de cette situation, les organismes critiques d'infrastructure incluent souvent des considérations de cybersecurity en lui prenant des décisions de fourniture.

|

|

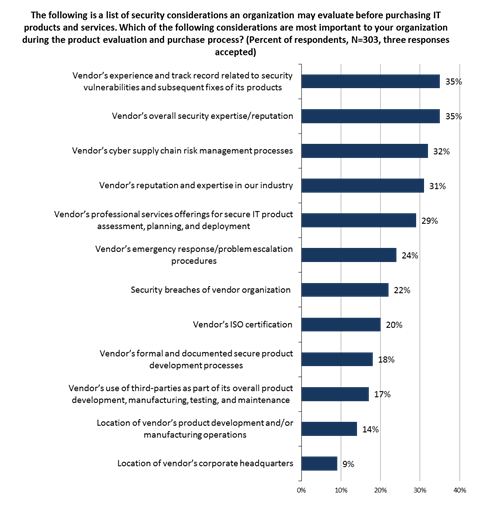

Just what types of cybersecurity considerations are most important? More than one-third (35%) of organizations consider their vendors’ experience and track record related to security vulnerabilities and subsequent fixes. In other words, critical infrastructure organizations are judging vendors by the quality of their software and their responsiveness in fixing software vulnerabilities when they do arise. Another 35% consider their vendors’ overall security expertise and reputation. Close behind, 32% consider their vendors’ cyber supply chain risk management processes, while 31% contemplate their vendors’ reputation and industry expertise (see Figure 7).

|

Est-ce qu'au juste quels types de considérations de cybersecurity sont les la plupart important ? Plus d'un tiers (35%) d'organismes expérience considèrent leurs fournisseurs' et expérience professionnelle liée aux vulnérabilités de sécurité et aux difficultés suivantes. En d'autres termes, les organismes critiques d'infrastructure jugent des fournisseurs par la qualité de leur logiciel et de leur réponse dans des vulnérabilités de réparation de logiciel quand ils surgissent. Encore 35% considèrent leurs fournisseurs' expertise et réputation globales de sécurité. Fermez-vous derrière, 32% considèrent leurs fournisseurs' des processus de gestion des risques de chaîne d'approvisionnements de cyber, alors que 31% réputation contemplent leurs fournisseurs' et expertise d'industrie (voir le schéma 7).

|

|

Clearly, critical infrastructure organizations have a number of cybersecurity considerations regarding their IT vendors, but many of these concerns, such as vendor reputation and expertise, remain subjective. To counterbalance these soft considerations, CISOs should really establish a list of objective metrics such as the number of CVEs associated with specific ISV applications and the average timeframe between vulnerability disclosure and security patch releases. These types of metrics can be helpful when comparing one IT vendor’s security proficiency against another’s.

|

Clairement, les organismes critiques d'infrastructure ont un certain nombre de considérations de cybersecurity concernant le leur IL des fournisseurs, mais plusieurs de ces soucis, tels que la réputation de fournisseur et l'expertise, restent subjectifs. Pour équilibrer ces considérations douces, CISOs devrait vraiment établir une liste de métrique objective telle que le nombre de CVEs lié aux applications spécifiques de fournisseur indépendant de logiciels et au calendrier moyen entre la révélation de vulnérabilité et les dégagements de pièce rapportée de sécurité. Ces types de métrique peuvent être utiles en le comparant la compétence de la sécurité du fournisseur un contre d'une autre personne.

|

|

Cyber supply chain security best practices dictate that organizations assess the security processes, procedures, and technology safeguards used by all of their IT suppliers. In order to measure the cybersecurity practices of IT vendors, some critical infrastructure organizations conduct proactive security audits of cloud service providers, software providers, hardware manufacturers, professional services vendors that install and customize IT systems, and VARs/distributors that deliver IT equipment and/or services.

|

Pratiques en matière de sécurité de chaîne d'approvisionnements de Cyber les meilleures dictent que les organismes évaluent les processus de sécurité, les procédures, et les sauvegardes de technologie employées par tout le leur IL des fournisseurs. Afin de mesurer les pratiques en matière de cybersecurity de LUI les fournisseurs, une certaine sécurité proactive d'infrastructure de conduite critique d'organismes audite des fournisseurs de service de nuage, des fournisseurs de logiciel, des fabricants de matériel, des fournisseurs de services professionnels qui l'installent et adaptent aux besoins du client des systèmes, et du VARs/des distributeurs qui le livrent équipement et/ou services.

|

|

Are these security audits standard practice? ESG research reveals mixed results. On average, just under 50% of critical infrastructure organizations always audit all types of IT suppliers, a marked improvement from 2010 when 28% of critical infrastructure organizations always audited their IT suppliers. Nevertheless, there is still plenty of room for improvement. For example, 18% of organizations do not audit the security processes and procedures of resellers, VARs, and distributors at present. As the Snowden incident indicates, these IT distribution specialists can be used for supply chain interdiction for introducing malicious code, firmware, or backdoors into IT equipment to conduct a targeted attack or industrial espionage (see Figure 8).

|

Sont-elles ces la sécurité audite-elle la technique normalisée ? La recherche d'ESG indique des résultats mélangés. En moyenne, juste au-dessous de 50% d'organismes critiques d'infrastructure auditez toujours tous les types de LUI les fournisseurs, une amélioration marquée de 2010 où 28% d'organismes critiques d'infrastructure l'a toujours audité leur des fournisseurs. Néanmoins, il y a d'abondance immobile de pièce pour l'amélioration. Par exemple, 18% d'organismes n'auditent pas les processus de sécurité et les procédures des revendeurs, du VARs, et des distributeurs actuellement. Pendant que l'incident de Snowden indique, ceux-ci IL des spécialistes en distribution peut être employé pour l'interdiction de chaîne d'approvisionnements pour présenter le code malveillant, les progiciels, ou les backdoors dans LUI équipement pour conduire une attaque visée ou un espionnage industriel (voir le schéma 8).

|

|

IT vendor security audits appear to be a shared responsibility with the cybersecurity team playing a supporting role. General IT management has some responsibility for assessing IT vendor security at two-thirds (67%) of organizations, while the cybersecurity team is responsible in just over half (51%) of organizations (see Figure 9).

|

IL sécurité de fournisseur audite semblent être une responsabilité partagée avec l'équipe de cybersecurity jouant un rôle de support. Général IL gestion a une certaine responsabilité de l'évaluer sécurité de fournisseur à deux-tiers (67%) d'organismes, alors que l'équipe de cybersecurity est dedans un peu plus de la moitié responsable (51%) des organismes (voir le schéma 9).

|

|

These results are somewhat curious. After all, why wouldn’t the cybersecurity team be responsible for IT vendor security audits in some capacity? Perhaps some organizations view IT vendor security audits as a formality, part of the procurement team’s responsibility, or address IT vendor security audits with standard “checkbox” paperwork alone. Regardless of the reason, IT vendor security audits will provide marginal value without hands-on cybersecurity oversight throughout the process.

|

Ces résultats sont quelque peu curieux. Après tout, pourquoi l'équipe de cybersecurity ne serait-elle pas responsable de LUI fournisseur que la sécurité audite dans une certaine capacité ? Peut-être la vue de quelques organismes qu'IL sécurité de fournisseur audite comme formalité, une partie de la responsabilité de l'équipe de fourniture, ou l'adressent fournisseur la sécurité audite avec seules des écritures standard de « checkbox ». Indépendamment de la raison, IL fournisseur que la sécurité audite fournira la valeur marginale sans inadvertance à commande manuelle de cybersecurity dans tout le processus.

|

|

IT vendor security audits vary widely in terms of breadth and depth, so ESG wanted some insight into the most common mechanisms used as part of the audit process. Just over half (54%) of organizations conduct a hands-on review of their vendors’ security history; 52% review documentation, processes, security metrics, and personnel related to their vendors’ cyber supply chain security processes; and 51% review their vendors’ internal security audits (see Figure 10).

|

IL sécurité de fournisseur audite changent considérablement en termes de largeur et profondeur, ainsi ESG a voulu de la perspicacité dans les mécanismes les plus communs utilisés en tant qu'élément du processus d'auditer. Un peu plus de la moitié (54%) des organismes conduisent un examen à commande manuelle histoire de sécurité de leurs fournisseurs' ; la documentation de revue de 52%, les processus, la métrique de sécurité, et le personnel se sont reliés processus de sécurité de chaîne d'approvisionnements de cyber à leurs fournisseurs des' ; et revue de 51% que leurs fournisseurs' la sécurité interne audite (voir le schéma 10).

|

|

Of course, many organizations include several of these mechanisms as part of their IT vendor security audits to get a more comprehensive perspective. Nevertheless, many of these audit considerations are based upon historical performance. ESG suggests that historical reviews be supplemented with some type of security monitoring and/or cybersecurity intelligence sharing so that organizations can better assess cyber supply chain security risks in real time.

|

Naturellement, beaucoup d'organismes incluent plusieurs de ces mécanismes en tant qu'élément du leur IL fournisseur que la sécurité audite pour obtenir une perspective plus complète. Néanmoins, beaucoup de ces derniers auditent des considérations sont basés sur l'exécution historique. ESG suggère que des revues historiques soient complétées avec un certain type de sécurité surveillant et/ou une intelligence de cybersecurity partageant de sorte que les organismes puissent mieux évaluer des risques de sécurité de chaîne d'approvisionnements de cyber en temps réel.

|

|

To assess the cybersecurity policies, processes, and controls with consistency, all IT vendor security audits should adhere to a formal, documented methodology. ESG research indicates that half of all critical infrastructure organizations conduct a formal security audit process in all cases, while the other half have some flexibility to deviate from formal IT vendor security audit processes on occasion (see Figure 11). It is worth noting that 57% of financial services organizations have a formal security audit process for IT vendors that must be followed in all cases, as opposed to 47% of organizations in other industries. This is another indication that financial services firms tend to have more advanced and stringent cybersecurity policies and processes than those from other industries.

|

Pour évaluer les politiques, les processus, et les commandes de cybersecurity avec la régularité, tous IL fournisseur que la sécurité audite devrait adhérer à une méthodologie formelle et documentée. La recherche d'ESG indique que la moitié de tous les organismes critiques d'infrastructure conduisent une sécurité formelle auditent le processus dans tous les cas, alors que l'autre moitié ont de la flexibilité de dévier de formel IL fournisseur que la sécurité auditent des processus occasionnellement (voir le schéma 11). Il vaut la peine de noter que 57% d'organismes de services financiers font auditer une sécurité formelle le processus pour EUX les fournisseurs qui doivent être suivis dans tous les cas, par opposition à 47% d'organismes dans d'autres industries. C'est une autre indication que les sociétés de services financiers tendent à avoir des politiques et des processus plus avancés et plus rigoureux de cybersecurity que ceux d'autres industries.

|

|

IT vendor security audits involve data collection, analysis, evaluations, and final decision-making. From a scoring perspective, just over half (51%) of critical infrastructure organizations employ formal metrics/scorecards where IT vendors must attain a certain cybersecurity profile to qualify as an approved supplier. The remainder of critical infrastructure organizations have less stringent guidelines—32% have a formal vendor review process but no specific metrics for vendor qualification, while 16% conduct an informal review process (see Figure 12).

|

IL sécurité de fournisseur audite impliquent la collecte de données, l'analyse, les évaluations, et la prise de décision finale. D'une perspective de marquage, un peu plus de la moitié (51%) des organismes critiques d'infrastructure utilisent la métrique/scorecards formels où IL des fournisseurs doit atteindre un certain profil de cybersecurity pour qualifier en tant que fournisseur approuvé. Le reste des organismes critiques d'infrastructure ont les directives-32% moins rigoureuses n'avoir un processus formel de revue de fournisseur mais aucune métrique spécifique pour la qualification de fournisseur, alors que conduite de 16% un processus sans cérémonie de revue (voir le schéma 12).

|

|

Overall, ESG research indicates that many critical organizations are not doing enough due diligence with IT vendor cybersecurity audits. To minimize the risk of a cyber supply chain security incident, vendor audit best practices would have to include the following three steps:

|

De façon générale, la recherche d'ESG indique que beaucoup d'organismes critiques ne font pas assez de diligence avec ELLE fournisseur que le cybersecurity audite. Pour réduire au minimum le risque d'un incident de sécurité de chaîne d'approvisionnements de cyber, le fournisseur auditent les meilleures pratiques devrait inclure les trois étapes suivantes :

|

|

1. Organization always audits the internal security processes of strategic IT vendors.

|

1. L'organisation audite toujours les processus internes de sécurité de stratégique IL des fournisseurs.

|

|

1. Organization uses a formal standard audit process for all IT vendor audits.

|

1. L'organisation emploie une norme formelle auditent le processus pour tous qu'IL le fournisseur audite.

|

|

2. Organization employs formal metrics/scorecards where IT vendors must exceed a scoring threshold to qualify for IT purchasing approval.

|

2. L'organisation utilise la métrique/scorecards formels où ELLE des fournisseurs doit excéder un seuil de marquage pour qualifier pour ELLE achetant l'approbation.

|

|

When ESG assessed critical infrastructure organizations through this series of IT vendor audit steps, the results were extremely distressing. For example, on average, only 14% of the total survey population adhered to all three best practice steps when auditing the security of their strategic infrastructure vendors (see Table 3). Since strategic infrastructure vendors are audited most often, it is safe to assume that less than 14% of the total survey population follows these best practices when auditing the security of software vendors, cloud service providers, professional services firms, and distributors.

|

Quand les organismes critiques évalués par ESG d'infrastructure par cette série de ELLE fournisseur auditent des étapes, les résultats affligeaient extrêmement. Par exemple, en moyenne, seulement 14% de la population totale d'aperçu a adhéré à chacune des trois meilleures étapes de pratique en auditant la sécurité de leurs fournisseurs stratégiques d'infrastructure (voir le tableau 3). Puisque des fournisseurs stratégiques d'infrastructure sont audités le plus souvent, il est sûr de supposer que moins de 14% de la population totale d'aperçu suit ces meilleures pratiques en auditant la sécurité des fournisseurs de logiciel, fournisseurs de service de nuage, les services professionnels affermit, et des distributeurs.

|

Table 3. Incidence of Best Practices for IT Vendor Security Audits

|

It is also worth noting that ESG data shows marginal improvements regarding IT vendor security auditing best practices in the last five years. In 2010, only 10% of critical infrastructure organizations followed all six best practice steps, while 14% do so in 2015. Clearly, there is still a lot of room for improvement.

|

Il est également à noter que les données d'ESG montrent à des améliorations marginales concernant ELLES la sécurité de fournisseur auditant les meilleures pratiques en cinq dernières années. En 2010, seulement 10% d'organismes critiques d'infrastructure a suivi chacune des six meilleures étapes de pratique, alors que 14% font ainsi en 2015. Clairement, il y a beaucoup immobile de pièce pour l'amélioration.

|

|

Regardless of security audit deficiencies, many critical infrastructure organizations are somewhat bullish about their IT vendors’ security. On average, 41% of cybersecurity professionals rate all types of IT vendors as excellent in terms of their commitment to and communications about their internal security processes and procedures, led by strategic infrastructure vendors achieving an excellent rating from 49% of the cybersecurity professionals surveyed (see Figure 13).

|

Indépendamment de la sécurité auditez les insuffisances, beaucoup d'organismes critiques d'infrastructure sont quelque peu têtus au sujet du leur IL sécurité de fournisseurs'. En moyenne, 41% de professionnels de cybersecurity évaluent tous les types de EUX des fournisseurs comme excellents en termes de leur engagement à et communications au sujet de leurs processus et procédures internes de sécurité, menés par les fournisseurs stratégiques d'infrastructure réalisant une excellente estimation à partir de 49% des professionnels de cybersecurity examinés (voir le schéma 13).

|

|

Critical infrastructure organizations gave their IT vendors more positive security ratings in 2015 compared with 2010. For example, only 19% of critical infrastructure organizations rated their strategic infrastructure vendors as excellent in 2010 compared with 49% in 2015. Many IT vendors have recognized the importance of building cybersecurity into products and processes during this timeframe and are much more forthcoming about their cybersecurity improvements. Furthermore, critical infrastructure organizations have increased the amount of vendor security due diligence over the last five years, leading to greater visibility and improved vendor ratings.

|

Les organismes critiques d'infrastructure l'ont donné leur des fournisseurs des estimations plus positives de sécurité dans 2015 comparés à 2010. Par exemple, seulement 19% d'organismes critiques d'infrastructure a évalué leurs fournisseurs stratégiques d'infrastructure comme excellents dans 2010 comparés à 49% de 2015. Beaucoup IL des fournisseurs ont identifié l'importance d'établir le cybersecurity dans des produits et les processus pendant ce calendrier et sont beaucoup plus reçu au sujet de leurs améliorations de cybersecurity. En outre, les organismes critiques d'infrastructure ont augmenté la quantité de diligence de sécurité de fournisseur au cours des cinq dernières années, menant à une plus grande visibilité et à des estimations améliorées de fournisseur.

|

|

The news isn’t all good as at least 12% of critical infrastructure organizations are only willing to give their IT vendors’ internal security processes and procedures a satisfactory, fair, or poor rating. ESG is especially concerned with ratings associated with resellers, VARs, and distributors since 24% of critical infrastructure organizations rate their internal security processes and procedures as satisfactory, fair, or poor. This is especially troubling since Figure 10 reveals that 18% of critical infrastructure organizations do not perform security audits on resellers, VARs, and distributors. Based upon all of this data, it appears that critical infrastructure organizations remain vulnerable to cybersecurity attacks (like supply chain interdiction) emanating from resellers, VARs, and distributors.

|

Les nouvelles ne sont pas tout bonnes car au moins 12% d'organismes critiques d'infrastructure sont seulement disposés à les donner leur des fournisseurs' des processus et des procédures internes de sécurité un satisfaisant, foire, ou estimation pauvre. ESG est particulièrement concerné par des estimations liées aux revendeurs, VARs, et les distributeurs depuis 24% d'organismes critiques d'infrastructure évaluent leurs processus et procédures comme satisfaisantes, foire, ou pauvres internes de sécurité. Ceci préoccupe particulièrement puisque le schéma 10 indique que 18% d'organismes critiques d'infrastructure n'exécutent pas la sécurité auditent sur des revendeurs, VARs, et des distributeurs. Basé sur toutes ces données, il s'avère que les organismes critiques d'infrastructure demeurent vulnérables aux attaques de cybersecurity (comme l'interdiction de chaîne d'approvisionnements) émanant des revendeurs, de VARs, et des distributeurs.

|

|

IT hardware and software is often developed, tested, assembled, or manufactured in multiple countries with varying degrees of patent protection or legal oversight. Some of these countries are known “hot beds” of cybercrime or even state-sponsored cyber-espionage. Given these realities, one would think that critical infrastructure organizations would carefully trace the origins of the IT products purchased and used by their firms.

|

IL matériel et logiciel est souvent développé, examiné, assemblé, ou fabriqué en pays multiples avec des degrés variables de protection de brevet ou d'inadvertance légale. Certains de ces pays sont « les lits chauds » connus du cybercrime ou même du cyber-espionnage état-commandité. Donné ces réalités, on penserait que les organismes critiques d'infrastructure traceraient soigneusement les origines du IL des produits achetés et employés par leurs sociétés.

|

|

ESG’s data suggests that most firms are at least somewhat certain about the geographic lineage of their IT assets (see Figure 14). It should also be noted that there have been measurable improvements in this area as 41% of critical infrastructure organizations are very confident that they know the country in which their IT hardware and software products were originally developed and/or manufactured compared with only 24% in 2010. Once again, ESG attributes this progress to improvements in IT vendor security due diligence, greater supply chain security oversight within the IT vendor community, and increased overall cyber supply chain security awareness across the entire cybersecurity community over the past five years.

|

Les données d'ESG suggèrent que la plupart des sociétés soient au moins quelque peu sûres au sujet de la lignée géographique du leur IL des capitaux (voir le schéma 14). Il devrait également noter qu'il y a eu des améliorations mesurables de ce secteur car 41% d'organismes critiques d'infrastructure sont très confiants qu'ils connaissent le pays en lequel leur IL des produits de matériel et de logiciel ont été à l'origine développés et/ou fabriqués comparé seulement à 24% de 2010. De nouveau, ESG attribue ce progrès aux améliorations de LUI diligence de sécurité de fournisseur, plus grande inadvertance de sécurité de chaîne d'approvisionnements dans IL la communauté de fournisseur, et conscience globale accrue de sécurité de chaîne d'approvisionnements de cyber à travers la communauté entière de cybersecurity au cours des cinq dernières années.

|

|

While cybersecurity professionals gave positive ratings to their IT vendors’ security and are fairly confident about the origins of their IT hardware and software, they remain vulnerable because of insecure hardware and software that somehow circumvent IT vendor security audits, fall through the cracks, and end up in production environments. In fact, the majority (58%) of critical infrastructure organizations admit that they use insecure products and/or services that are a cause for concern (see Figure 15). One IT product or service vulnerability could represent the proverbial “weak link” that leads to a cyber-attack on the power grid, ATM network, or water supply.

|

Tandis que les professionnels de cybersecurity le donnaient à des estimations positives au leur des fournisseurs' sécurité et sont assez confiants au sujet des origines du leur IL matériel et logiciel, ils restent vulnérables en raison du matériel peu sûr et le logiciel qui l'évitent de façon ou d'autre sécurité de fournisseur audite, tombe par les fissures, et l'extrémité vers le haut dans des environnements de production. En fait, la majorité (58%) d'organismes critiques d'infrastructure admettent qu'ils emploient les produits peu sûrs et/ou les services qui sont un sujet d'inquiétude (voir le schéma 15). Un IL produit ou vulnérabilité de service pourrait représenter « le lien faible » proverbial que cela mène à l'cyber-attaquent sur la grille de puissance, le réseau d'atmosphère, ou l'approvisionnement en eau.

|

Cyber Supply Chain Security and Software Assurance

|

Sécurité de chaîne d'approvisionnements de Cyber et assurance de logiciel

|

|

Software assurance is another key tenet of cyber supply chain security as it addresses the risks associated with a cybersecurity attack targeting business software. The U.S. Department of Defense defines software assurance as:

|

L'assurance de logiciel est un autre principe principal de sécurité de chaîne d'approvisionnements de cyber car elle adresse les risques liés à une attaque de cybersecurity visant le logiciel d'affaires. Les États-Unis Le département de la défense définit l'assurance de logiciel comme :

|

|

“The level of confidence that software is free from vulnerabilities, either intentionally designed into the software or accidentally inserted at any time during its lifecycle, and that the software functions in the intended manner.”

|

« Le niveau de la confiance qui le logiciel est exempt des vulnérabilités, intentionnellement a conçu dans le logiciel ou accidentellement s'est inséré à tout moment pendant son cycle de vie, et que le logiciel fonctionne de la façon prévue. »

|

|

Critical infrastructure organizations tend to have sophisticated IT requirements, so it comes as no surprise that 40% of organizations surveyed develop a significant amount of software for internal use while another 41% of organizations develop a moderate amount of software for internal use (see Figure 16).

|

Les organismes critiques d'infrastructure tendent à l'avoir sophistiqué des conditions, ainsi il vient en tant qu'aucune surprise que 40% d'organismes examinés développent une quantité significative de logiciel pour l'usage interne tandis qu'encore 41% d'organismes développent une quantité modérée de logiciel pour l'usage interne (voir le schéma 16).

|

|

Software vulnerabilities continue to represent a major threat vector for cyber-attacks. For example, the 2015 Verizon Data Breach and Investigations Report found that web application attacks accounted for 9.4% of incident classification patterns within the confirmed data breaches. Since any poorly written, insecure software could represent a significant risk to business operations, ESG asked respondents to rate their organizations on the security of their internally developed software. The results vary greatly: 47% of respondents say that they are very confident in the security of their organization’s internally developed software, but 43% are only somewhat confident and another 8% remain neutral (see Figure 17).

|

Les vulnérabilités de logiciel continuent à représenter un vecteur important de menace pour cyber-attaque. Par exemple, l'infraction 2015 et les investigations de données de Verizon rapportent constaté que les attaques d'application de Web ont expliqué 9.4% de modèles de classification d'incident dans les infractions confirmées de données. Depuis mal écrits, le logiciel peu sûr en pourrait représenter un risque significatif aux opérations commerciales, ESG a demandé à des répondants d'évaluer leurs organismes sur la sécurité de leur logiciel intérieurement développé. Les résultats changent considérablement : 47% de répondants indiquent qu'ils sont très confiants dans la sécurité du logiciel intérieurement développé de leur organisation, mais 43% sont seulement quelque peu confiants et encore 8% restent neutres (voir le schéma 17).

|

|

There is a slight increase in the confidence level over the past five years as 36% of cybersecurity professionals working at critical infrastructure organizations were very confident in the security of their organization’s internally developed software in 2010 compared with 47% today. But this is a marginal improvement at best.

|

Il y a une légère augmentation au niveau de confiance au cours des cinq dernières années en tant que 36% de professionnels de cybersecurity travaillant aux organismes critiques d'infrastructure étaient très confiant dans la sécurité du logiciel intérieurement développé de leur organisation dans 2010 comparés à 47% aujourd'hui. Mais c'est une amélioration marginale au mieux.

|

|

To assess software security more objectively, ESG asked respondents whether their organization ever experienced a security incident directly related to the compromise of internally developed software. As it turns out, one-third of critical infrastructure organizations have experienced one or several security incidents that were directly related to the compromise of internally developed software (see Figure 18).

|

Pour évaluer la sécurité de logiciel plus objectivement, ESG a demandé à des répondants si leur organisation a jamais éprouvé un incident de sécurité directement lié au compromis du logiciel intérieurement développé. Pendant qu'il s'avère, un tiers d'organismes critiques d'infrastructure ont éprouvé un ou plusieurs incidents de sécurité qui ont été directement liés au compromis du logiciel intérieurement développé (voir le schéma 18).

|

|

From an industry perspective, 39% of financial services firms have experienced a security incident directly related to the compromise of internally developed software compared with 30% of organizations from other critical infrastructure industries. This happens in spite of the fact that financial services tend to have advanced cybersecurity skills and adequate cybersecurity resources. ESG finds this data particularly troubling since a cyber-attack on a major U.S. bank could disrupt the domestic financial system, impact global markets, and cause massive consumer panic.

|

D'une perspective d'industrie, 39% de sociétés de services financiers ont éprouvé un incident de sécurité directement lié au compromis du logiciel intérieurement développé comparé à 30% d'organismes d'autres industries critiques d'infrastructure. Ceci se produit malgré le fait que des services financiers tendent à avoir avancé des qualifications de cybersecurity et à des ressources proportionnées de cybersecurity. ESG trouve ces données préoccuper en particulier puisque cyber-attaquez sur les États-Unis importants la banque a pu perturber le système financier domestique, effectuer les marchés globaux, et causer la panique massive du consommateur.

|

|

Critical infrastructure organizations recognize the risks associated with insecure software and are actively employing a variety of security controls and software assurance programs. The most popular of these is also the easiest to implement as 51% of the organizations surveyed have deployed application firewalls to block application-layer cyber-attacks such as SQL injections and cross-site scripting (XSS). In addition to deploying application firewalls, about half of the critical infrastructure organizations surveyed also include security testing tools as part of their software development processes, measuring their software security against publicly available standards, providing secure software development training to internal developers, and adopting secure software development lifecycle processes (see Figure 19). Of course, many organizations are engaged in several of these activities simultaneously in order to bolster the security of their homegrown software.

|

Les organismes critiques d'infrastructure identifient les risques liés au logiciel peu sûr et utilisent activement une variété de commandes de sécurité et de programmes d'assurance de logiciel. Il est également le plus facile mettre en application le plus populaire de ces derniers car 51% des organismes examinés ont déployé des murs à l'épreuve du feu d'application pour bloquer l'application-couche cyber-attaquent comme les injections et le croix-emplacement de SQL scripting (XSS). En plus des murs à l'épreuve du feu se déployants d'application, environ la moitié des organismes critiques d'infrastructure examinés également incluez les outils de essai de sécurité en tant qu'élément de leurs procédés de développement de logiciel, en mesurant leur sécurité de logiciel par rapport aux normes publiquement disponibles, en fournissant le développement bloqué de logiciel s'exerçant aux réalisateurs internes, et adoptant des processus bloqués de cycle de vie de développement de logiciel (voir le schéma 19). Naturellement, beaucoup d'organismes sont engagés dans plusieurs de ces activités simultanément afin de soutenir la sécurité de leur logiciel du cru.

|

|

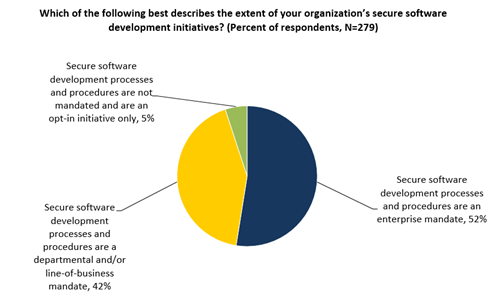

Secure software development programs are certainly a step in the right direction, but software assurance effectiveness is a function of two factors: the types of programs employed and the consistency of these programs. ESG research reveals that just over half of critical infrastructure organizations treat secure software development processes and procedures as an enterprise mandate, so it’s likely that these firms have a consistent secure software development methodology across the organization.

|

Les programmes de développement bloqués de logiciel sont certainement une étape dans la bonne direction, mais l'efficacité d'assurance de logiciel est une fonction de deux facteurs : les types de programmes utilisés et la régularité de ces programmes. La recherche d'ESG indique qu'un peu plus de la moitié des organismes critiques d'infrastructure traitent des procédés et des procédures bloqués de développement de logiciel comme mandat d'entreprise, ainsi il est probable que ces sociétés aient une méthodologie bloquée cohérente de développement de logiciel à travers l'organisation.

|

|

Alternatively, 42% of the critical infrastructure organizations surveyed implement secure software development processes and procedures as departmental or line-of-business mandates (see Figure 20). Decentralized software security processes like these can lead to tremendous variability where some departments institute strong software assurance programs while others do not. Furthermore, secure software development programs can vary throughout the enterprise where one department provides training and formal processes while another simply deploys an application firewall. As the old saying goes, “One bad apple can spoil the whole bunch”—a single department that deploys insecure internally developed software can open the door to damaging cyber-attacks that impact the entire enterprise and disrupt critical infrastructure services like food distribution, health care, or telecommunications.

|

Alternativement, 42% des organismes critiques d'infrastructure examinés mettent en application des procédés et des procédures bloqués de développement de logiciel en tant que mandats départementaux ou de ligne-de-affaires (voir le schéma 20). Les processus décentralisés de sécurité de logiciel comme ces derniers peuvent mener à la variabilité énorme où quelques départements instituent des programmes forts d'assurance de logiciel alors que d'autres pas. En outre, les programmes de développement bloqués de logiciel peuvent changer dans toute l'entreprise où un département fournit la formation et les processus formels tandis qu'un autre déploie simplement un mur à l'épreuve du feu d'application. Pendant que la vieille énonciation disparaît, « une pomme gâtée peut abîmer le groupe entier » - un département simple qui déploie le logiciel intérieurement développé peu sûr peut ouvrir la porte à endommager cyber-attaque qu'impact l'entreprise entière et perturbent des services critiques d'infrastructure comme la distribution de produits alimentaires, la santé, ou les télécommunications.

|

|

Critical infrastructure organizations are implementing secure software development programs for a number of reasons, including adhering to general cybersecurity best practices (63%), meeting regulatory compliance mandates (55%), and even lowering costs by fixing software security bugs in the development process (see Figure 21).

|

Les organismes critiques d'infrastructure mettent en application des programmes de développement bloqués de logiciel pour un certain nombre de raisons, y compris adhérer aux meilleures pratiques en matière de cybersecurity général (63%), couvrant les mandats de normalisation de conformité (55%), et les même coûts de abaissement en fixant des bogues de sécurité de logiciel dans le procédé de développement (voir le schéma 21).

|

|

It is also worth noting that 27% of critical infrastructure organizations are establishing secure software development programs in anticipation of new legislation. These organizations may be thinking in terms of the NIST cybersecurity framework (CSF) first introduced in February 2014. Although compliance with the CSF is voluntary today, it may evolve into a common risk management and regulatory compliance standard that supersedes other government and industry regulations like FISMA, GLBA, HIPAA, and PCI-DSS in the future. Furthermore, the CSF may also become a standard for benchmarking IT risk as part of cyber insurance underwriting and may be used to determine organizations’ insurance premiums. Given these possibilities, critical infrastructure organizations would be wise to consult the CSF, assess CSF recommendations for software security, and use the CSF to guide their software security processes and controls wherever possible.

|

Il est également à noter que 27% d'organismes critiques d'infrastructure établissent des programmes de développement bloqués de logiciel en prévision de la nouvelle législation. Ces organismes peuvent penser en termes de cadre de cybersecurity de NIST (CSF) d'abord présenté en février 2014. Bien que la conformité au CSF soit aujourd'hui volontaire, elle peut se transformer en une gestion des risques commune et une norme de normalisation de conformité qui remplace d'autres règlements de gouvernement et d'industrie comme FISMA, GLBA, HIPAA, et PCI-DSS à l'avenir. En outre, le CSF peut également devenir une norme pour benchmarking LA risque en tant qu'élément de l'assurance de cyber garantissant et peut être employé primes d'assurance pour déterminer organismes des'. Donné ces possibilités, les organismes critiques d'infrastructure seraient sages de consulter le CSF, d'évaluer des recommandations de CSF pour la sécurité de logiciel, et d'employer le CSF pour guider leurs processus et commandes de sécurité de logiciel dans la mesure du possible.

|

|

Aside from the ongoing software security actions taken today, critical infrastructure organizations also have future plans—28% plan to include specific security testing tools as part of software development, 25% will add web application firewalls to their infrastructure, and 24% will hire developers and development managers with secure software development skills (see Figure 22). These ambitious plans indicate that CISOs recognize their software development security deficiencies and are taking precautions in order to mitigate risk.

|

Hormis les mesures continues de sécurité de logiciel prises aujourd'hui, les organismes critiques d'infrastructure ont également le plan de plans-28% de futur pour inclure les outils de essai de sécurité spécifique en tant qu'élément du développement de logiciel, 25% ajoutera des murs à l'épreuve du feu d'application de Web à leur infrastructure, et 24% louera des lotisseurs et des directeurs de développement avec des qualifications bloquées de développement de logiciel (voir le schéma 22). Ces plans ambitieux indiquent que CISOs identifient leurs insuffisances de sécurité de développement de logiciel et prennent des précautions afin d'atténuer le risque.

|

|

Some software development, maintenance, and testing activities are often outsourced to third-party contractors and service providers. This is the case at half of the critical infrastructure organizations that participated in this ESG research survey (see Figure 23).

|

Quelques développement de logiciel, entretien, et activités de essai sont souvent externalisés à de tiers entrepreneurs et fournisseurs de service. C'est le cas à la moitié des organismes critiques d'infrastructure qui ont participé à cette enquête de recherches d'ESG (voir le schéma 23).

|

|

As part of these relationships, many critical infrastructure organizations place specific cybersecurity contractual requirements on third-party software development partners. For example, 43% mandate security testing as part of the acceptance process, 41% demand background checks on third-party software developers, and 41% review software development projects for security vulnerabilities (see Figure 24).

|

En tant qu'élément de ces rapports, beaucoup d'organismes critiques d'infrastructure placent des conditions contractuelles de cybersecurity spécifique sur de tiers associés de développement de logiciel. Par exemple, sécurité de mandat de 43% déterminant en tant qu'élément du procédé d'acceptation, des contrôles de fond de demande de 41% sur de tiers réalisateurs de logiciel, et des projets de développement de logiciel de revue de 41% des vulnérabilités de sécurité (voir le schéma 24).

|

Cybersecurity, Critical Infrastructure Security Professionals, and the U.S. Federal Government

|

Cybersecurity, professionnels critiques de sécurité d'infrastructure, et les États-Unis Gouvernement fédéral

|

|

ESG research indicates a pattern of persistent cybersecurity incidents at U.S. critical infrastructure organizations over the past few years. Furthermore, security professionals working in critical infrastructure industries believe that the cyber-threat landscape is more dangerous today than it was two years ago.

|

La recherche d'ESG indique un modèle des incidents persistants de cybersecurity aux États-Unis organismes critiques d'infrastructure au cours de ces dernières années. En outre, les professionnels de sécurité travaillant dans des industries critiques d'infrastructure croient que le paysage de cyber-menace est aujourd'hui plus dangereux qu'il étaient il y a de deux ans.

|

|

To address these issues, President Obama and various other elected officials proposed several cybersecurity programs such as the NIST cybersecurity framework and an increase in threat intelligence sharing between critical infrastructure organizations and federal intelligence and law enforcement agencies. Of course, federal cybersecurity discussions are nothing new. Recognizing a national security vulnerability, President Clinton first addressed critical infrastructure protection (CIP) with Presidential Decision Directive 63 (PDD-63) in 1998. Soon thereafter, Deputy Defense Secretary John Hamre cautioned the U.S. Congress about CIP by warning of a potential “cyber Pearl Harbor.” Hamre stated that a devastating cyber-attack, “… is not going to be against Navy ships sitting in a Navy shipyard. It is going to be against commercial infrastructure.”

|

Pour adresser ces questions, le Président Obama et les divers autres fonctionnaires élus ont proposé plusieurs programmes de cybersecurity tels que le cadre de cybersecurity de NIST et une augmentation de l'intelligence de menace partageant entre les organismes critiques d'infrastructure et les agences fédérales d'application d'intelligence et de loi. Naturellement, les discussions fédérales de cybersecurity sont rien de neuf. Identifiant une vulnérabilité de sécurité nationale, le Président Clinton a adressé la première fois la protection critique d'infrastructure (CIP) avec la directive présidentielle 63 (PDD-63) de décision en 1998. Bientôt ensuite, député Defense Secretary John Hamre a averti les États-Unis Le congrès au sujet du CIP par l'avertissement d'un potentiel « cyber Pearl Harbor. » Hamre a déclaré qu'un dévastateur cyber-attaque, « … ne va pas être contre des bateaux de marine se reposant dans un chantier naval de marine. Il va être contre l'infrastructure commerciale. »

|

|

Security professionals working at critical infrastructure industries have been directly or indirectly engaged with U.S. Federal Government cybersecurity programs and initiatives through several Presidential administrations. Given this lengthy timeframe, ESG wondered whether these security professionals truly understood the U.S. government’s cybersecurity strategy. As seen in Figure 31, the results are mixed at best. One could easily conclude that the data resembles a normal curve where the majority of respondents believe that the U.S. government’s cybersecurity strategy is somewhat clear while the rest of the survey population is distributed between those who believe that the U.S. government’s cybersecurity strategy is very clear and those who say it is unclear.

|

Les professionnels de sécurité travaillant aux industries critiques d'infrastructure ont été directement ou ont indirectement engagé dans les États-Unis Programmes et initiatives de cybersecurity de gouvernement fédéral par plusieurs administrations présidentielles. Donné ce calendrier prolongé, ESG s'est demandé si ces professionnels de sécurité ont vraiment compris les États-Unis stratégie du cybersecurity du gouvernement. Comme vu sur le schéma 31, les résultats sont mélangés au mieux. On pourrait facilement conclure que les données ressemblent à une courbe normale où la majorité de répondants croient que les États-Unis la stratégie du cybersecurity du gouvernement est quelque peu claire tandis que le reste de la population d'aperçu est distribué entre ceux qui croient que les États-Unis la stratégie du cybersecurity du gouvernement est très claire et ceux qui l'indiquent est peu claire.

|

|

ESG views the results somewhat differently. In spite of over 20 years of U.S. federal cybersecurity discussions, many security professionals remain unclear about what the government plans to do in this space. Clearly, the U.S. Federal Government needs to clarify its mission, its objectives, and its timeline with cybersecurity professionals to gain their trust and enlist their support for public/private programs.

|

ESG regarde les résultats légèrement différemment. Malgré sur 20 ans des États-Unis les discussions fédérales de cybersecurity, beaucoup de professionnels de sécurité demeurent peu claires au sujet de ce qui les plans de gouvernement à faire dans cet espace. Clairement, le gouvernement fédéral des États-Unis doit clarifier sa mission, ses objectifs, et sa chronologie avec des professionnels de cybersecurity pour gagner leur confiance et pour enrôler leur soutien de programmes publics/privés.

|

|

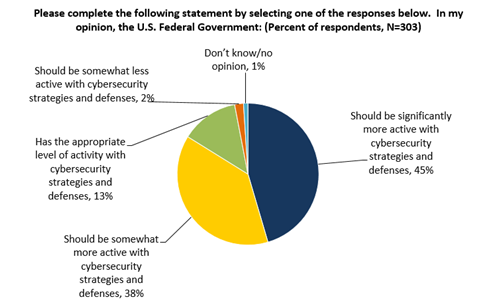

While critical infrastructure security professionals may be uncertain about the U.S. Federal Government’s strategy, they would also like to see Washington become more engaged. Nearly half (45%) of critical infrastructure organizations believe that the U.S. Federal Government should be significantly more active with cybersecurity strategies and defenses while 38% believe that the U.S. Federal Government should be somewhat more active with cybersecurity strategies and defenses (see Figure 32).

|

Tandis que critiques les professionnels de sécurité d'infrastructure peuvent être incertains au sujet des États-Unis La stratégie de gouvernement fédéral, ils voudraient également voir Washington devenir plus engagé. Presque la moitié (45%) des organismes critiques d'infrastructure croient que les États-Unis Le gouvernement fédéral devrait être sensiblement plus d'actif avec des stratégies et des défenses de cybersecurity tandis que 38% croient que les États-Unis Le gouvernement fédéral devrait être légèrement plus en activité avec des stratégies et des défenses de cybersecurity (voir le schéma 32).

|

|

Finally, ESG asked the entire survey population of security professionals what types of cybersecurity actions the U.S. Federal Government should take. Nearly half (47%) believe that Washington should create better ways to share security information with the private sector. This aligns well with President Obama’s executive order urging companies to share cybersecurity threat information with the U.S. Federal Government and one another. Cybersecurity professionals have numerous other suggestions as well. Some of these could be considered government cybersecurity enticements. For example, 37% suggest more funding for cybersecurity education programs while 36% would like more incentives like tax breaks or matching funds for organizations that invest in cybersecurity. Alternatively, many cybersecurity professionals recommend more punitive or legislative measures—44% believe that the U.S. Federal Government should create a “black list” of vendors with poor product security (i.e., the cybersecurity equivalent of a scarlet letter), 40% say that the U.S. Federal Government should limit its IT purchasing to vendors that display a superior level of security, and 40% endorse more stringent regulations like PCI DSS or enacting laws with higher fines for data breaches (see Figure 33).

|

En conclusion, ESG a demandé à la population entière d'aperçu des professionnels de sécurité quels types d'actions de cybersecurity les États-Unis Le gouvernement fédéral devrait prendre. Presque à moitié (47%) croyez que Washington devrait créer de meilleures manières de partager l'information de sécurité avec le secteur privé. Ceci aligne bien avec l'ordre exécutif du Président Obama's invitant des compagnies à partager l'information de menace de cybersecurity avec les États-Unis Gouvernement fédéral et un un autre. Les professionnels de Cybersecurity ont nombreux d'autres suggestions aussi bien. Certaines de ces derniers ont pu être considérées des attraits de cybersecurity de gouvernement. Par exemple, 37% suggèrent le placement pour des programmes d'éducation de cybersecurity tandis que 36% voudrait plus d'incitations comme des fonds d'allégements fiscaux ou d'assortiment pour les organismes qui investissent dans le cybersecurity. Alternativement, beaucoup de professionnels de cybersecurity recommandent plus punitif ou les mesures-44% législatives croient que les États-Unis Le gouvernement fédéral devrait créer « une liste noire » de fournisseurs avec la sécurité pauvre de produit (c.-à-d., l'équivalent de cybersecurity d'une lettre d'écarlate), la parole de 40% qui les États-Unis Le gouvernement fédéral devrait le limiter son achetant aux fournisseurs qui montrent un niveau supérieur de sécurité, et 40% approuvent des règlements plus rigoureux comme PCI SAD ou l'établissement des lois avec des fines plus élevées pour des données ouvre une brèche (voir le schéma 33).

|

|

Of course, it’s unrealistic to expect draconian cybersecurity policies and regulations from Washington, but the ESG data presents a clear picture: Cybersecurity professionals would like to see the U.S. Federal Government use its visibility, influence, and purchasing power to produce cybersecurity “carrots” and “sticks.” In other words, Washington should be willing to reward IT vendors and critical infrastructure organizations that meet strong cybersecurity metrics and punish those that cannot adhere to this type of standard.

|

Naturellement, il est peu réaliste de s'attendre des politiques et à des règlements draconiens de cybersecurity de Washington, mais les données d'ESG présentent une image claire : Les professionnels de Cybersecurity voudraient voir l'utilisation de gouvernement fédéral des États-Unis sa visibilité, influence, et pouvoir d'achat de produire le cybersecurity « carottes » et « bâtons. » En d'autres termes, Washington devrait être disposé à le récompenser les fournisseurs et les organismes critiques d'infrastructure qui rencontrent la métrique forte de cybersecurity et punit ceux qui ne peuvent pas adhérer à ce type de norme.

|

|

|