|

|

Research Findings

The Critical Infrastructure Cybersecurity Landscape

|

El paisaje crítico de Cybersecurity de la infraestructura

|

Today’s Outlook on Cybersecurity Threats More Bleak than in 2013

|

Perspectiva de hoy en las amenazas de Cybersecurity más tristes que en 2013

|

|

Defending against cyber-attacks represents a perpetual battle for critical infrastructure organizations facing an increasingly dangerous threat landscape. In fact, 31% of security professionals working at critical infrastructure organizations believe that the threat landscape today is much worse than it was two years ago, while another 36% say it is somewhat worse (see Figure 1).

|

El defender contra cyber-ataca representa una batalla perpetua para las organizaciones críticas de la infraestructura que hacen frente a un paisaje cada vez más peligroso de la amenaza. De hecho, los 31% de profesionales de la seguridad que trabajan en las organizaciones críticas de la infraestructura creen que el paisaje de la amenaza es hoy mucho peor que era hace dos años, mientras que otra opinión del 36% él es algo peor (véase el cuadro 1).

|

|

It is interesting to note that ESG asked this same question in its 2010 research project,1 and it produced strikingly similar results—68% of respondents said that the threat landscape was worse in 2010 compared with 2008. Clearly, the threat landscape is getting more hazardous on an annual basis with no letup in sight. ESG finds this data particularly troubling. U.S. citizens depend upon critical infrastructure organizations for the basic necessities of modern society like food, water, fuel, and telecommunications services. Given the increasingly dangerous threat landscape, critical infrastructure organizations are tasked with maintaining important everyday services and defending their networks from a growing army of cyber-criminals, hacktivists, and nation state actors.

|

Es interesante observar que ESG hizo a esto misma pregunta en su proyecto de investigación 2010, 1 y produjo llamativo resultados-68% similares de los respondedores dichos que el paisaje de la amenaza era peor en 2010 comparados con 2008. Claramente, el paisaje de la amenaza está consiguiendo más peligroso sobre una base anual sin letup en vista. ESG encuentra estos datos particularmente el preocupar. LOS E.E.U.U. los ciudadanos dependen de las organizaciones críticas de la infraestructura para las necesidades básicas de la sociedad moderna como el alimento, el agua, el combustible, y los servicios de telecomunicaciones. Dado el paisaje cada vez más peligroso de la amenaza, las organizaciones críticas de la infraestructura son tasked con mantener servicios diarios importantes y defender sus redes de un ejército creciente de cyber-criminales, de hacktivists, y de agentes del estado de la nación.

|

|

Note1: Source: ESG Research Report, Assessing Cyber Supply Chain Security Vulnerabilities Within the U.S. Critical Infrastructure, November 2010.

|

Note1: Fuente: Informe de la investigación de ESG, determinando vulnerabilidades de la seguridad de la cadena de fuente de Cyber dentro de los E.E.U.U. Infraestructura crítica, noviembre de 2010.

|

|

These beliefs about the increasingly dangerous threat landscape go beyond opinions alone as many critical infrastructure organizations face constant cyber-attacks. A majority (68%) of critical infrastructure organizations experienced a security incident over the past two years, with nearly one-third (31%) experiencing a system compromise as a result of a generic attack (i.e., virus, Trojan, etc.) brought in by a user’s system, 26% reporting a data breach due to lost/stolen equipment, and 25% of critical infrastructure organizations suffering some type of insider attack (see Figure 2). Alarmingly, more than half (53%) of critical infrastructure organizations have dealt with at least two of these security incidents since 2013.

|

Este la creencia sobre el paisaje cada vez más peligroso de la amenaza va más allá de opiniones solamente tantas organizaciones críticas de la infraestructura que la cara constante cyber-ataca. Una mayoría (el 68%) de organizaciones críticas de la infraestructura experimentó un incidente de la seguridad sobre los últimos dos años, con casi una mitad (el 31%) que experimentaba un compromiso del sistema como resultado de un ataque genérico (es decir, virus, Trojan, etc.) traído adentro por el sistema de un usuario, el 26% divulgando una abertura de los datos debido al equipo perdido/robado, y el 25% de organizaciones críticas de la infraestructura que sufrían un cierto tipo de ataque del iniciado (véase el cuadro 2). Alarmantemente, más que la mitad (el 53%) de las organizaciones críticas de la infraestructura han tratado por lo menos de dos de estos incidentes de la seguridad desde 2013.

|

|

Security incidents always come with ramifications associated with time and money. For example, nearly half (47%) of cybersecurity professionals working at critical infrastructure organizations claim that security incidents required significant IT time/personnel for remediation. While this places an unexpected burden on IT and cybersecurity groups, other consequences related to security incidents were far more ominous—36% say that security incidents led to the disruption of a critical business process or business operations, 36% claim that security incidents resulted in the disruption of business applications or IT systems availability, and 32% report that security incidents led to a breach of confidential data (see Figure 3).

|

Los incidentes de la seguridad vienen siempre con las ramificaciones asociadas a tiempo y a dinero. Por ejemplo, la mitad (el 47%) de los profesionales del cybersecurity que trabajan en las organizaciones críticas de la infraestructura demanda casi que los incidentes de la seguridad la requirieron significativo hora/personal para la remediación. Mientras que esto pone una carga inesperada en grupos ÉL y del cybersecurity, otras consecuencias relacionadas con los incidentes de la seguridad eran la opinión más siniestra-36% lejana que los incidentes de la seguridad condujeron a la interrupción de un proceso crítico del negocio o de las operaciones de negocio, demanda del 36% que los incidentes de la seguridad dieron lugar a la interrupción de los usos o de ELLA de negocio disponibilidad de sistemas, y el informe del 32% que los incidentes de la seguridad condujeron a una abertura de datos confidenciales (véase el cuadro 3).

|

|

This data should be cause for concern since a successful cyber-attack on critical infrastructure organizations’ applications and processes could result in the disruption of electrical power, health care services, or the distribution of food. Thus, these issues could have a devastating impact on U.S. citizens and national security.

|

Estos datos deben ser tema de inquietud puesto que un acertado cyber-ataca en usos de las organizaciones críticas de la infraestructura los' y los procesos podrían dar lugar a la interrupción de la corriente eléctrica, a los servicios del cuidado médico, o a la distribución del alimento. Así, estas ediciones podían tener un impacto devastador en los E.E.U.U. ciudadanos y seguridad nacional.

|

Cybersecurity at Critical Infrastructure Organizations

|

Cybersecurity en las organizaciones críticas de la infraestructura

|

|

Do critical infrastructure organizations believe they have the right cybersecurity policies, processes, skills, and technologies to address the increasingly dangerous threat landscape? The results of that inquiry are mixed at best. On the positive side, 37% rate their organizations’ cybersecurity policies, processes, and technologies as excellent and capable of addressing almost all of today’s threats. It is worth noting that the overall ratings have improved since 2010 (see Table 1). While this improvement is noteworthy, 10% of critical infrastructure security professionals still rate their organization as fair or poor.

|

¿Las organizaciones críticas de la infraestructura las creen tener las políticas, los procesos, las habilidades, y las tecnologías derechos del cybersecurity para tratar el paisaje cada vez más peligroso de la amenaza? Los resultados de esa investigación se mezclan en el mejor de los casos. En el lado, la tarifa del 37% políticas del cybersecurity de sus organizaciones', los procesos, y las tecnologías positivos como excelentes y capaces de tratar casi todas las amenazas de hoy. Vale el observar de que los grados totales han mejorado desde 2010 (véase la tabla 1). Mientras que esta mejora es significativa, los 10% de profesionales críticos de la seguridad de la infraestructura todavía clasifican a su organización como justa o a pobres.

|

|

Being able to deal with most threats may be an improvement from 2010, but it is still not enough. This is especially true given the fact that the threat landscape has grown more difficult at the same time. Critical infrastructure organizations are making progress, but defensive measures are not progressing at the same pace as the offensive capabilities of today’s cyber-adversaries and this risk gap leaves all U.S. citizens vulnerable.

|

El poder ocuparse de la mayoría de las amenazas puede ser una mejora a partir de 2010, pero todavía no es bastante. Éste es especialmente verdad dado el hecho de que el paisaje de la amenaza ha crecido más difícil al mismo tiempo. Las organizaciones críticas de la infraestructura están haciendo progreso, pero las medidas defensivas no están progresando en el mismo paso que las capacidades ofensivas de cyber-adversarios de hoy y de este boquete del riesgo salen de todos los E.E.U.U. ciudadanos vulnerables.

|

Table 1. Respondents Rate Organization’s Cybersecurity Policies

|

Given the national security implications of critical infrastructure, it is not surprising that cybersecurity risk has become an increasingly important board room issue over the past five years. Nearly half (45%) of cybersecurity professionals today rate their organization’s executive management team as excellent, while only 25% rated them as highly in 2010 (see Table 2). Alternatively, 10% rate the executive management team’s cybersecurity commitment as fair or poor in 2015, where 23% rated them so in 2010. These results are somewhat expected given the visible and damaging data breaches of the past few years. Critical infrastructure cybersecurity is also top of mind in Washington with legislators, civilian agencies, and the executive branch. For example, the 2014 National Institute of Standards and Technology (NIST) cybersecurity framework (CSF) was driven by an executive order and is intended to help critical infrastructure organizations measure and manage cyber-risk more effectively. As a result of all of this cybersecurity activity, corporate boards are much more engaged in cybersecurity than they were in the past, but whether they are doing enough or investing in the right areas is still questionable.

|

Dado las implicaciones de la seguridad nacional de la infraestructura crítica, no está sorprendiendo que el riesgo del cybersecurity se ha convertido en una edición cada vez más importante del sitio de tablero sobre los últimos cinco años. La mitad (el 45%) de los profesionales del cybersecurity clasifica casi hoy a equipo ejecutivo de la gerencia de su organización como excelente, mientras que el solamente 25% los clasificaron como altamente en 2010 (véase la tabla 2). Alternativomente, tarifa del 10% la comisión del cybersecurity del equipo ejecutivo de la gerencia como justa o pobres en 2015, donde el 23% los clasificaron tan en 2010. Estos resultados algo esperan dados las aberturas visibles y perjudiciales de los datos del pasado pocos años. El cybersecurity crítico de la infraestructura es también superior de mente en Washington con los legisladores, las agencias civiles, y el rama ejecutivo. Por ejemplo, el marco 2014 del cybersecurity del National Institute of Standards and Technology (NIST) (CSF) fue conducido por una orden ejecutiva y se piensa para ayudar a medida crítica de las organizaciones de la infraestructura y para manejar cyber-riesgo más con eficacia. Como resultado de toda esta actividad del cybersecurity, contratan a los tableros corporativos mucho más a cybersecurity que estaban en el pasado, pero si están haciendo bastantes o invirtiendo en las áreas derechas sigue siendo cuestionable.

|

Table 2. Respondents Rate Organization’s Executive Management Team with Regard to Cybersecurity Initiatives

|

Critical infrastructure organizations are modifying their cybersecurity strategies for a number of reasons. For example, 37% say that their organization’s infosec strategy is driven by the need to support new IT initiatives with strong security best practices. This likely refers to IT projects for process automation that include Internet of Things (IoT) technologies. IoT projects can bolster productivity, but they also introduce new vulnerabilities and thus the need for additional security controls. Furthermore, 37% point to protecting sensitive customer data confidentiality and integrity, and 36% call out the need to protect internal data confidentiality and integrity (see Figure 4). These are certainly worthwhile goals, but ESG was surprised that only 22% of critical infrastructures say that their information security strategy is being driven by preventing/detecting targeted attacks and sophisticated malware threats. After all, 67% of security professionals believe that the threat landscape is more dangerous today than it was two years ago, and 68% of organizations have suffered at least one security incident over the past two years. Since critical infrastructure organizations are under constant attack, ESG feels strongly that CISOs in these organizations should be assessing whether they are doing enough to prevent, detect, and respond to modern cyber-attacks.

|

Las organizaciones críticas de la infraestructura están modificando sus estrategias del cybersecurity por un número de razones. Por ejemplo, opinión del 37% que la estrategia del infosec de su organización es conducida por la necesidad de apoyarla nuevo las iniciativas con las mejores prácticas de la seguridad fuerte. Este probable le refiere proyecta para la automatización de proceso que incluye el Internet de las tecnologías de las cosas (IoT). Los proyectos de IoT pueden alentar productividad, pero también introducen nuevas vulnerabilidades y así la necesidad de controles adicionales de la seguridad. Además, el punto del 37% a proteger secreto e integridad sensibles de los datos del cliente, y los 36% dicen en voz alta la necesidad de proteger secreto e integridad internos de los datos (véase el cuadro 4). Éstas son ciertamente metas de mérito, pero ESG fue sorprendido que los solamente 22% de infraestructuras críticas dicen que su estrategia de la seguridad de la información está siendo conducida previniendo/que detecta ataques apuntados y amenazas sofisticadas del malware. Después de todo, los 67% de profesionales de la seguridad creen que el paisaje de la amenaza es hoy más peligroso que era hace dos años, y los 68% de organizaciones han sufrido por lo menos un incidente de la seguridad sobre los últimos dos años. Puesto que las organizaciones críticas de la infraestructura están bajo ataque constante, ESG se siente fuertemente que CISOs en estas organizaciones debe determinar si él está haciendo bastantes para prevenir, detectar, y responder a moderno cyber-ataca.

|

Cyber Supply Chain Security

|

Seguridad de la cadena de fuente de Cyber

|

|

Like many other areas of cybersecurity, cyber supply chain security is growing increasingly cumbersome. In fact, 60% of security professionals say that cyber supply chain security has become either much more difficult (17%) or somewhat more difficult (43%) over the last two years (see Figure 5).

|

Como muchas otras áreas del cybersecurity, la seguridad de la cadena de fuente del cyber está creciendo cada vez más incómoda. De hecho, los 60% de profesionales de la seguridad dicen que la seguridad de la cadena de fuente del cyber ha llegado a ser mucho más difícil (el 17%) o algo más difícil (el 43%) durante los dos años pasados (véase el cuadro 5).

|

|

Why has cyber supply chain security become more difficult? Forty-four percent claim that their organizations have implemented new types of IT initiatives (i.e., cloud computing, mobile applications, IoT, big data analytics projects, etc.), which have increased the cyber supply chain attack surface; 39% say that their organization has more IT suppliers than it did two years ago; and 36% state that their organization has consolidated IT and operational technology security, which has increased infosec complexity (see Figure 6).

|

¿Por qué la seguridad de la cadena de fuente del cyber ha llegado a ser más difícil? Los por ciento de Forty-four demandan que sus organizaciones han puesto nuevos tipos en ejecución de ÉL las iniciativas (el computar es decir, de la nube, los usos móviles, IoT, los proyectos grandes del analytics de los datos, etc.), que han aumentado la superficie del ataque de la cadena de fuente del cyber; la opinión del 39% que su organización tiene más ÉL los surtidores que él hizo hace dos años; y el estado del 36% que su organización ha consolidado LO y la seguridad operacional de la tecnología, que ha aumentado complejidad del infosec (véase el cuadro 6).

|

|

This data is indicative of the state of IT today. The fact is that IT applications, infrastructure, and products are evolving at an increasing pace, driving dynamic changes on a constant basis and increasing the overall cyber supply chain attack surface. Over-burdened CISOs and infosec staff find it difficult to keep up with dynamic cyber supply chain security changes, leading to escalating risks.

|

Estos datos son indicativos del estado de ELLOS hoy. El hecho es que los usos, infraestructura, y los productos se está desarrollando en un paso de aumento, está conduciendo cambios dinámicos sobre una base constante y está aumentando la superficie total del ataque de la cadena de fuente del cyber. Hallazgo sobrecargado del personal de CISOs y del infosec él difícil de continuar con los cambios dinámicos de la seguridad de la cadena de fuente del cyber, conduciendo a los riesgos de extensión.

|

Cyber Supply Chain Security and Information Technology

|

Seguridad de la cadena de fuente de Cyber y tecnología de información

|

|

Cybersecurity protection begins with a highly secure IT infrastructure. Networking equipment, servers, endpoints, and IoT devices should be “hardened” before they are deployed on production networks. Access to all IT systems must adhere to the principle of “least privilege” and be safeguarded with role-based access controls that are audited on a continuous or regular basis. IT administration must be segmented through “separation of duties.” Networks must be scanned regularly and software patches applied rapidly. All security controls must be monitored constantly.

|

La protección de Cybersecurity lo comienza con un altamente seguro infraestructura. El equipo del establecimiento de una red, los servidores, las puntos finales, y los dispositivos de IoT deben “ser endurecidos” antes de que se desplieguen en redes de la producción. Acceso a todos lo que los sistemas debe adherir al principio de “menos privilegio” y ser salvaguardado con los controles de acceso papel-basados que se revisan sobre una base continua o regular. Administración debe ser dividido en segmentos con la “separación de deberes.” Las redes se deben explorar regularmente y los remiendos del software aplicados rápidamente. Todos los controles de la seguridad se deben supervisar constantemente.

|

|

These principles are often applied to internal applications, networks, and systems but may not be as stringent with regard to the extensive network of IT suppliers, service providers, business partners, contractors, and customers that make up the cyber supply chain. As a review, the cyber supply chain is defined as:

|

Estos principios se aplican a los usos, a las redes, y a los sistemas internos pero pueden a menudo no ser como riguroso con respecto a la red extensa de ELLA surtidores, abastecedores de servicio, socios de negocio, contratistas, y los clientes que componen la cadena de fuente del cyber. Como revisión, se define la cadena de fuente del cyber como:

|

|

The entire set of key actors involved with/using cyber infrastructure: system end-users, policy makers, acquisition specialists, system integrators, network providers, and software/hardware suppliers. The organizational and process-level interactions between these constituencies are used to plan, build, manage, maintain, and defend the cyber infrastructure.”

|

El sistema entero de con implicado agentes dominantes/que usa la infraestructura del cyber: usuarios finales del sistema, regidores, especialistas de la adquisición, integradores del sistema, abastecedores de red, y surtidores del software/del hardware. Las interacciones de organización y del proceso-nivel entre estos distritos electorales se utilizan para planear, para construir, para manejar, para mantener, y para defender la infraestructura del cyber.”

|

|

To explore the many facets of cyber supply chain security, this report examines:

|

Para explorar las muchas facetas de la seguridad de la cadena de fuente del cyber, este informe examina:

|

|

The relationships between critical infrastructure organizations and their IT vendors (i.e., hardware, software, and services suppliers as well as system integrators, channel partners, and distributors).

|

Las relaciones entre las organizaciones críticas de la infraestructura y su ÉL vendedores (es decir, hardware, software, y surtidores de los servicios así como los integradores del sistema, los socios del canal, y las distribuidores).

|

|

The security processes and oversight applied to critical infrastructure organizations’ software that is produced by internal developers and third parties.

|

Los procesos y el descuido de la seguridad se aplicaron software de las organizaciones críticas de la infraestructura el' que es producido por los reveladores internos y los terceros.

|

|

Cybersecurity processes and controls in instances where critical infrastructure organizations are either providing third parties (i.e., suppliers, customers, and business partners) with access to IT applications and services, or are consuming IT applications and services provided by third parties (note: throughout this report, this is often referred to as “external IT”).

|

Los procesos y los controles de Cybersecurity en casos donde están cualquier terceros las organizaciones críticas de la infraestructura de abastecimiento (es decir, surtidores, clientes, y socios de negocio) con el acceso a ÉL los usos y los servicios, o lo están consumiendo los usos y los servicios proporcionados por los terceros (nota: a través de este informe, esto se refiere a menudo como “externo ÉL”).

|

Cyber Supply Chain Security and IT Suppliers

|

Seguridad y ÉL de la cadena de fuente de Cyber surtidores

|

|

Cybersecurity product vendors, service providers, and resellers are an essential part of the overall cyber supply chain. Accordingly, their cybersecurity policies and processes can have a profound downstream impact on their customers, their customers’ customers, and so on. Given this situation, critical infrastructure organizations often include cybersecurity considerations when making IT procurement decisions.

|

Los vendedores del producto de Cybersecurity, los abastecedores de servicio, y los revendedores son una parte esencial de la cadena de fuente total del cyber. Por consiguiente, sus políticas del cybersecurity y procesos pueden tener un impacto en sentido descendiente profundo en sus clientes, clientes de sus clientes', y así sucesivamente. Dada la situación, las organizaciones críticas de la infraestructura incluyen a menudo consideraciones del cybersecurity al tomarle decisiones de la consecución.

|

|

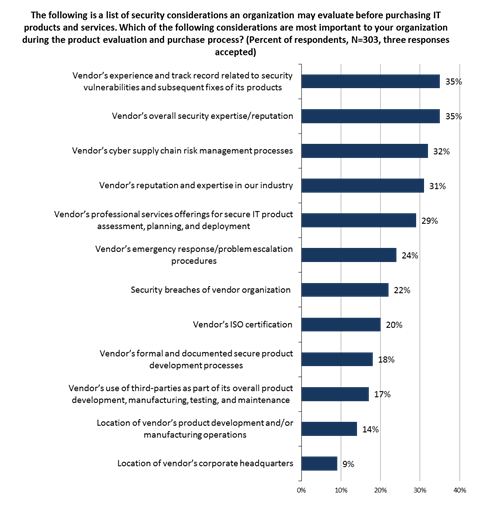

Just what types of cybersecurity considerations are most important? More than one-third (35%) of organizations consider their vendors’ experience and track record related to security vulnerabilities and subsequent fixes. In other words, critical infrastructure organizations are judging vendors by the quality of their software and their responsiveness in fixing software vulnerabilities when they do arise. Another 35% consider their vendors’ overall security expertise and reputation. Close behind, 32% consider their vendors’ cyber supply chain risk management processes, while 31% contemplate their vendors’ reputation and industry expertise (see Figure 7).

|

¿Apenas qué tipos de consideraciones del cybersecurity son la mayoría importante? Más de una mitad (el 35%) de organizaciones considera experiencia a sus vendedores' y expediente de pista relacionado con las vulnerabilidades de la seguridad y los arreglos subsecuentes. Es decir las organizaciones críticas de la infraestructura están juzgando a vendedores por la calidad de su software y de su sensibilidad en vulnerabilidades del software que fijan cuando se presentan. Otros 35% consideran a sus vendedores' maestría y reputación totales de la seguridad. Ciérrese detrás, los 32% consideran a sus vendedores' los procesos de la gerencia de riesgo de la cadena de fuente del cyber, mientras que los 31% comtemplaban reputación a sus vendedores' y maestría de la industria (véase el cuadro 7).

|

|

Clearly, critical infrastructure organizations have a number of cybersecurity considerations regarding their IT vendors, but many of these concerns, such as vendor reputation and expertise, remain subjective. To counterbalance these soft considerations, CISOs should really establish a list of objective metrics such as the number of CVEs associated with specific ISV applications and the average timeframe between vulnerability disclosure and security patch releases. These types of metrics can be helpful when comparing one IT vendor’s security proficiency against another’s.

|

Claramente, las organizaciones críticas de la infraestructura tienen un número de consideraciones del cybersecurity con respecto a su ÉL los vendedores, pero muchas de estas preocupaciones, tales como reputación del vendedor y maestría, siguen siendo subjetivas. Para contrapesar estas consideraciones suaves, CISOs debe realmente establecer una lista de la métrica objetiva tal como el número de CVEs asociado a los usos específicos del ISV y al timeframe medio entre el acceso de la vulnerabilidad y los lanzamientos del remiendo de la seguridad. Estos tipos de métricas pueden ser provechosos al compararlo la habilidad de la seguridad del vendedor uno contra de otra persona.

|

|

Cyber supply chain security best practices dictate that organizations assess the security processes, procedures, and technology safeguards used by all of their IT suppliers. In order to measure the cybersecurity practices of IT vendors, some critical infrastructure organizations conduct proactive security audits of cloud service providers, software providers, hardware manufacturers, professional services vendors that install and customize IT systems, and VARs/distributors that deliver IT equipment and/or services.

|

Prácticas de la seguridad de la cadena de fuente de Cyber las mejores dictan que las organizaciones determinan los procesos de la seguridad, los procedimientos, y las salvaguardias de la tecnología usadas por todo el su ÉL los surtidores. Para medir las prácticas del cybersecurity de ÉL los vendedores, algunas organizaciones críticas de la infraestructura conducen intervenciones proactive de la seguridad de los abastecedores de servicio de la nube, de los abastecedores de software, de los fabricantes de hardware, de los vendedores de los servicios profesionales que lo instalan y modifican para requisitos particulares los sistemas, y de VARs/de las distribuidores que lo entregan equipo y/o los servicios.

|

|

Are these security audits standard practice? ESG research reveals mixed results. On average, just under 50% of critical infrastructure organizations always audit all types of IT suppliers, a marked improvement from 2010 when 28% of critical infrastructure organizations always audited their IT suppliers. Nevertheless, there is still plenty of room for improvement. For example, 18% of organizations do not audit the security processes and procedures of resellers, VARs, and distributors at present. As the Snowden incident indicates, these IT distribution specialists can be used for supply chain interdiction for introducing malicious code, firmware, or backdoors into IT equipment to conduct a targeted attack or industrial espionage (see Figure 8).

|

¿Son estas intervenciones de la seguridad costumbre? La investigación de ESG revela resultados mezclados. En promedio, apenas debajo del 50% de organizaciones críticas de la infraestructura revise siempre todos los tipos de ÉL los surtidores, una mejora marcada a partir de 2010 en que el 28% de organizaciones críticas de la infraestructura lo revisaron siempre su los surtidores. Sin embargo, hay un montón inmóvil de sitio para la mejora. Por ejemplo, los 18% de organizaciones no revisan los procesos de la seguridad y los procedimientos de revendedores, de VARs, y de distribuidores actualmente. Mientras que el incidente de Snowden indica, éstos los especialistas de la distribución puede ser utilizado para la prohibición de la cadena de fuente para introducir código malévolo, los soportes lógico inalterable, o los backdoors en ÉL equipo para conducir un ataque apuntado o un espionaje industrial (véase el cuadro 8).

|

|

IT vendor security audits appear to be a shared responsibility with the cybersecurity team playing a supporting role. General IT management has some responsibility for assessing IT vendor security at two-thirds (67%) of organizations, while the cybersecurity team is responsible in just over half (51%) of organizations (see Figure 9).

|

Las intervenciones de la seguridad del vendedor aparece ser una responsabilidad compartida con el equipo del cybersecurity que desempeña un papel de soporte. General gerencia tiene cierta responsabilidad de determinarla seguridad del vendedor en dos tercios (el 67%) de organizaciones, mientras que el equipo del cybersecurity es adentro la mitad excesiva justa responsable (el 51%) de organizaciones (véase el cuadro 9).

|

|

These results are somewhat curious. After all, why wouldn’t the cybersecurity team be responsible for IT vendor security audits in some capacity? Perhaps some organizations view IT vendor security audits as a formality, part of the procurement team’s responsibility, or address IT vendor security audits with standard “checkbox” paperwork alone. Regardless of the reason, IT vendor security audits will provide marginal value without hands-on cybersecurity oversight throughout the process.

|

Estos resultados son algo curiosos. ¿Después de todo, porqué el equipo del cybersecurity no sería responsable de ÉL las intervenciones de la seguridad del vendedor en una cierta capacidad? Quizás algunas organizaciones lo ven las intervenciones de la seguridad del vendedor como formalidad, parte de la responsabilidad del equipo de la consecución, o lo tratan las intervenciones de la seguridad del vendedor con papeleo estándar del “checkbox” solamente. Sin importar la razón, las intervenciones de la seguridad del vendedor proporcionará valor marginal sin descuido con manos del cybersecurity a través del proceso.

|

|

IT vendor security audits vary widely in terms of breadth and depth, so ESG wanted some insight into the most common mechanisms used as part of the audit process. Just over half (54%) of organizations conduct a hands-on review of their vendors’ security history; 52% review documentation, processes, security metrics, and personnel related to their vendors’ cyber supply chain security processes; and 51% review their vendors’ internal security audits (see Figure 10).

|

Las intervenciones de la seguridad del vendedor varía extensamente en términos de anchura y profundidad, así que ESG deseó una cierta penetración en los mecanismos mas comunes usados como parte del proceso de la intervención. La mitad excesiva justa (el 54%) de organizaciones conduce una revisión con manos historia de la seguridad de sus vendedores'; la documentación de la revisión del 52%, los procesos, la métrica de la seguridad, y el personal se relacionaron con procesos de la seguridad de la cadena de fuente del cyber de sus vendedores los'; y revisión del 51% intervenciones internas de la seguridad de sus vendedores' (véase el cuadro 10).

|

|

Of course, many organizations include several of these mechanisms as part of their IT vendor security audits to get a more comprehensive perspective. Nevertheless, many of these audit considerations are based upon historical performance. ESG suggests that historical reviews be supplemented with some type of security monitoring and/or cybersecurity intelligence sharing so that organizations can better assess cyber supply chain security risks in real time.

|

Por supuesto, muchas organizaciones incluyen varios de estos mecanismos como parte de su ÉL las intervenciones de la seguridad del vendedor para conseguir una perspectiva más comprensiva. Sin embargo, muchas de estas consideraciones de la intervención se basan sobre funcionamiento histórico. ESG sugiere que las revisiones históricas estén suplidas con un cierto tipo de seguridad que supervisa y/o la inteligencia del cybersecurity que comparte de modo que las organizaciones puedan determinar mejor riesgos de la seguridad de la cadena de fuente del cyber en tiempo real.

|

|

To assess the cybersecurity policies, processes, and controls with consistency, all IT vendor security audits should adhere to a formal, documented methodology. ESG research indicates that half of all critical infrastructure organizations conduct a formal security audit process in all cases, while the other half have some flexibility to deviate from formal IT vendor security audit processes on occasion (see Figure 11). It is worth noting that 57% of financial services organizations have a formal security audit process for IT vendors that must be followed in all cases, as opposed to 47% of organizations in other industries. This is another indication that financial services firms tend to have more advanced and stringent cybersecurity policies and processes than those from other industries.

|

Para determinar las políticas, los procesos, y los controles del cybersecurity con consistencia, todos lo que las intervenciones de la seguridad del vendedor debe adherir a una metodología formal, documentada. La investigación de ESG indica que la mitad de todas las organizaciones críticas de la infraestructura conduce un proceso formal de la intervención de la seguridad en todos los casos, mientras que la otra mitad tiene cierta flexibilidad de desviarse de formal ÉL los procesos de la intervención de la seguridad del vendedor en la ocasión (véase el cuadro 11). Vale el observar de que los 57% de organizaciones de servicios financieros tienen un proceso formal de la intervención de la seguridad para ELLOS los vendedores que deben ser seguidos en todos los casos, en comparación con el 47% de organizaciones en otras industrias. Ésta es otra indicación que las firmas de los servicios financieros tienden para tener políticas y procesos avanzados y más rigurosos del cybersecurity que ésos de otras industrias.

|

|

IT vendor security audits involve data collection, analysis, evaluations, and final decision-making. From a scoring perspective, just over half (51%) of critical infrastructure organizations employ formal metrics/scorecards where IT vendors must attain a certain cybersecurity profile to qualify as an approved supplier. The remainder of critical infrastructure organizations have less stringent guidelines—32% have a formal vendor review process but no specific metrics for vendor qualification, while 16% conduct an informal review process (see Figure 12).

|

Las intervenciones de la seguridad del vendedor implica la colección de datos, el análisis, evaluaciones, y la toma de decisión final. De una perspectiva que anota, apenas la mitad del excedente (el 51%) de las organizaciones críticas de la infraestructura emplea métricas/los scorecards formales donde los vendedores debe lograr cierto perfil del cybersecurity para calificar como surtidor aprobado. El resto de las organizaciones críticas de la infraestructura tiene pautas-32% menos rigurosas tener un proceso formal de la revisión del vendedor pero ningunas métricas específicas para la calificación del vendedor, mientras que conducta del 16% un proceso informal de la revisión (véase el cuadro 12).

|

|

Overall, ESG research indicates that many critical organizations are not doing enough due diligence with IT vendor cybersecurity audits. To minimize the risk of a cyber supply chain security incident, vendor audit best practices would have to include the following three steps:

|

Total, la investigación de ESG indica que muchas organizaciones críticas no están haciendo bastante diligencia debida con ELLA las intervenciones del cybersecurity del vendedor. Para reducir al mínimo el riesgo de un incidente de la seguridad de la cadena de fuente del cyber, prácticas de la intervención del vendedor las mejores tendrían que incluir los tres pasos siguientes:

|

|

1. Organization always audits the internal security processes of strategic IT vendors.

|

1. La organización revisa siempre los procesos internos de la seguridad de estratégico ÉL los vendedores.

|

|

1. Organization uses a formal standard audit process for all IT vendor audits.

|

1. La organización utiliza un proceso estándar formal de la intervención para todos ÉL las intervenciones del vendedor.

|

|

2. Organization employs formal metrics/scorecards where IT vendors must exceed a scoring threshold to qualify for IT purchasing approval.

|

2. La organización emplea métrica/los scorecards formales donde los vendedores debe exceder un umbral que anota para calificar para ELLA que compran la aprobación.

|

|

When ESG assessed critical infrastructure organizations through this series of IT vendor audit steps, the results were extremely distressing. For example, on average, only 14% of the total survey population adhered to all three best practice steps when auditing the security of their strategic infrastructure vendors (see Table 3). Since strategic infrastructure vendors are audited most often, it is safe to assume that less than 14% of the total survey population follows these best practices when auditing the security of software vendors, cloud service providers, professional services firms, and distributors.

|

Cuando ESG determinó organizaciones críticas de la infraestructura con esta serie de ÉL los pasos de la intervención del vendedor, los resultados se apenaban extremadamente. Por ejemplo, en promedio, el solamente 14% de la población total del examen adhirieron a los tres mejores pasos de la práctica al revisar la seguridad de sus vendedores estratégicos de la infraestructura (véase la tabla 3). Puesto que revisan a los vendedores estratégicos de la infraestructura lo más a menudo posible, es seguro asumir que menos el de 14% de la población total del examen sigue estas mejores prácticas al revisar la seguridad de los vendedores del software, abastecedores de servicio de la nube, los servicios profesionales ponen firme, y las distribuidores.

|

Table 3. Incidence of Best Practices for IT Vendor Security Audits

|

It is also worth noting that ESG data shows marginal improvements regarding IT vendor security auditing best practices in the last five years. In 2010, only 10% of critical infrastructure organizations followed all six best practice steps, while 14% do so in 2015. Clearly, there is still a lot of room for improvement.

|

Es también digno de mención que los datos de ESG demuestran a mejoras marginales con respecto LES la seguridad del vendedor que revisa las mejores prácticas en los cinco años pasados. En 2010, el solamente 10% de organizaciones críticas de la infraestructura siguieron los seis mejores pasos de la práctica, mientras que los 14% hacen tan en 2015. Claramente, hay muchos inmóviles de sitio para la mejora.

|

|

Regardless of security audit deficiencies, many critical infrastructure organizations are somewhat bullish about their IT vendors’ security. On average, 41% of cybersecurity professionals rate all types of IT vendors as excellent in terms of their commitment to and communications about their internal security processes and procedures, led by strategic infrastructure vendors achieving an excellent rating from 49% of the cybersecurity professionals surveyed (see Figure 13).

|

Sin importar deficiencias de la intervención de la seguridad, muchas organizaciones críticas de la infraestructura son algo bullish sobre su ÉL seguridad de los vendedores'. En promedio, los 41% de profesionales del cybersecurity clasifican todos los tipos de ELLOS los vendedores como excelentes en términos de su comisión a y comunicaciones sobre sus procesos y procedimientos internos de la seguridad, conducidos por los vendedores estratégicos de la infraestructura que alcanzan un grado excelente a partir de la 49% de los profesionales del cybersecurity examinados (véase el cuadro 13).

|

|

Critical infrastructure organizations gave their IT vendors more positive security ratings in 2015 compared with 2010. For example, only 19% of critical infrastructure organizations rated their strategic infrastructure vendors as excellent in 2010 compared with 49% in 2015. Many IT vendors have recognized the importance of building cybersecurity into products and processes during this timeframe and are much more forthcoming about their cybersecurity improvements. Furthermore, critical infrastructure organizations have increased the amount of vendor security due diligence over the last five years, leading to greater visibility and improved vendor ratings.

|

Las organizaciones críticas de la infraestructura lo dieron su los vendedores grados más positivos de la seguridad en 2015 comparados con 2010. Por ejemplo, el solamente 19% de organizaciones críticas de la infraestructura clasificaron a sus vendedores estratégicos de la infraestructura como excelentes en 2010 comparados con el 49% de 2015. Muchos los vendedores ha reconocido la importancia de construir cybersecurity en productos y procesos durante este timeframe y es mucho más próximo sobre sus mejoras del cybersecurity. Además, las organizaciones críticas de la infraestructura han aumentado la cantidad de diligencia debida de la seguridad del vendedor durante los cinco años pasados, conduciendo a mayor visibilidad y a grados mejorados del vendedor.

|

|

The news isn’t all good as at least 12% of critical infrastructure organizations are only willing to give their IT vendors’ internal security processes and procedures a satisfactory, fair, or poor rating. ESG is especially concerned with ratings associated with resellers, VARs, and distributors since 24% of critical infrastructure organizations rate their internal security processes and procedures as satisfactory, fair, or poor. This is especially troubling since Figure 10 reveals that 18% of critical infrastructure organizations do not perform security audits on resellers, VARs, and distributors. Based upon all of this data, it appears that critical infrastructure organizations remain vulnerable to cybersecurity attacks (like supply chain interdiction) emanating from resellers, VARs, and distributors.

|

Las noticias no son todo buenas como por lo menos los 12% de organizaciones críticas de la infraestructura están solamente dispuestos a darlas su los vendedores los' procesos y procedimientos internos de la seguridad un satisfactorio, feria, o grado pobre. ESG se refiere especialmente a los grados asociados a los revendedores, VARs, y las distribuidores desde el 24% de organizaciones críticas de la infraestructura clasifican sus procesos y procedimientos como satisfactorios, feria, o pobres internos de la seguridad. Esto está preocupando especialmente puesto que el cuadro 10 revela que los 18% de organizaciones críticas de la infraestructura no realizan intervenciones de la seguridad en revendedores, VARs, y distribuidores. Basado sobre todos estos datos, aparece que las organizaciones críticas de la infraestructura siguen siendo vulnerables a los ataques del cybersecurity (como la prohibición de la cadena de fuente) que emanan de revendedores, de VARs, y de distribuidores.

|

|

IT hardware and software is often developed, tested, assembled, or manufactured in multiple countries with varying degrees of patent protection or legal oversight. Some of these countries are known “hot beds” of cybercrime or even state-sponsored cyber-espionage. Given these realities, one would think that critical infrastructure organizations would carefully trace the origins of the IT products purchased and used by their firms.

|

Hardware y software se desarrolla, se prueba, está montado, o fabricado a menudo en países múltiples con grados que varían de la protección de la patente o del descuido legal. Algunos de estos países son “camas calientes sabidas” del cybercrime o aún del cyber-espionaje estado-patrocinado. Dado estas realidades, uno pensaría que las organizaciones críticas de la infraestructura remontarían cuidadosamente los orígenes del ÉL los productos comprados y usados por sus firmas.

|

|

ESG’s data suggests that most firms are at least somewhat certain about the geographic lineage of their IT assets (see Figure 14). It should also be noted that there have been measurable improvements in this area as 41% of critical infrastructure organizations are very confident that they know the country in which their IT hardware and software products were originally developed and/or manufactured compared with only 24% in 2010. Once again, ESG attributes this progress to improvements in IT vendor security due diligence, greater supply chain security oversight within the IT vendor community, and increased overall cyber supply chain security awareness across the entire cybersecurity community over the past five years.

|

Los datos de ESG sugieren que la mayoría de las firmas estén por lo menos algo seguras sobre el linaje geográfico de su ÉL los activos (véase el cuadro 14). Debe también ser observado que ha habido mejoras mensurables en esta área pues los 41% de las organizaciones críticas de la infraestructura son muy confidentes que conocen el país en el cual su los productos del hardware y de software fue desarrollada y/o fabricada originalmente comparado con el solamente 24% de 2010. De nuevo, ESG atribuye este progreso a las mejoras en ÉL diligencia debida de la seguridad del vendedor, mayor descuido de la seguridad de la cadena de fuente dentro del ÉL comunidad del vendedor, y conocimiento total creciente de la seguridad de la cadena de fuente del cyber a través de la comunidad entera del cybersecurity sobre los últimos cinco años.

|

|

While cybersecurity professionals gave positive ratings to their IT vendors’ security and are fairly confident about the origins of their IT hardware and software, they remain vulnerable because of insecure hardware and software that somehow circumvent IT vendor security audits, fall through the cracks, and end up in production environments. In fact, the majority (58%) of critical infrastructure organizations admit that they use insecure products and/or services that are a cause for concern (see Figure 15). One IT product or service vulnerability could represent the proverbial “weak link” that leads to a cyber-attack on the power grid, ATM network, or water supply.

|

Mientras que los profesionales del cybersecurity lo dieron a grados positivos a su los vendedores' seguridad y son bastante confidentes sobre los orígenes de su ÉL hardware y software, siguen siendo vulnerables debido a el hardware inseguro y el software que lo evita de alguna manera las intervenciones de la seguridad del vendedor, cae a través de las grietas, y de extremo para arriba en ambientes de la producción. De hecho, la mayoría (el 58%) de organizaciones críticas de la infraestructura admite que utilizan los productos inseguros y/o los servicios que son una tema de inquietud (véase el cuadro 15). Uno producto o vulnerabilidad del servicio podría representar el “acoplamiento débil proverbial” que ése conduce a cyber-ataca en la rejilla de la energía, la red de la atmósfera, o el abastecimiento de agua.

|

Cyber Supply Chain Security and Software Assurance

|

Seguridad de la cadena de fuente de Cyber y aseguramiento del software

|

|

Software assurance is another key tenet of cyber supply chain security as it addresses the risks associated with a cybersecurity attack targeting business software. The U.S. Department of Defense defines software assurance as:

|

El aseguramiento del software es otro tenet dominante de la seguridad de la cadena de fuente del cyber pues trata los riesgos asociados a un ataque del cybersecurity que apunta software del negocio. Los E.E.U.U. El departamento de la defensa define aseguramiento del software como:

|

|

“The level of confidence that software is free from vulnerabilities, either intentionally designed into the software or accidentally inserted at any time during its lifecycle, and that the software functions in the intended manner.”

|

“El nivel de la confianza que el software está libre de las vulnerabilidades, diseñadas intencionalmente en el software o insertadas accidentalmente en cualquier momento durante su ciclo de vida, y que funciona el software de la manera prevista.”

|

|

Critical infrastructure organizations tend to have sophisticated IT requirements, so it comes as no surprise that 40% of organizations surveyed develop a significant amount of software for internal use while another 41% of organizations develop a moderate amount of software for internal use (see Figure 16).

|

Las organizaciones críticas de la infraestructura tienden para haber sofisticadolo los requisitos, así que viene como ninguna sorpresa que los 40% de organizaciones examinadas desarrollen una cantidad significativa de software para el uso interno mientras que otros 41% de organizaciones desarrollan una cantidad moderada de software para el uso interno (véase el cuadro 16).

|

|

Software vulnerabilities continue to represent a major threat vector for cyber-attacks. For example, the 2015 Verizon Data Breach and Investigations Report found that web application attacks accounted for 9.4% of incident classification patterns within the confirmed data breaches. Since any poorly written, insecure software could represent a significant risk to business operations, ESG asked respondents to rate their organizations on the security of their internally developed software. The results vary greatly: 47% of respondents say that they are very confident in the security of their organization’s internally developed software, but 43% are only somewhat confident and another 8% remain neutral (see Figure 17).

|

Las vulnerabilidades del software continúan representando un vector importante de la amenaza para cyber-atacan. Por ejemplo, la abertura 2015 y las investigaciones de los datos de Verizon divulgan encontrado que los ataques del uso de la tela explicaron 9.4% de patrones de la clasificación del incidente dentro de las aberturas confirmadas de los datos. Desde cualesquiera escritos mal, el software inseguro podría representar un riesgo significativo a las operaciones de negocio, ESG pidió que los respondedores clasificaran sus organizaciones en la seguridad de su software internamente desarrollado. Los resultados varían grandemente: los 47% de respondedores dicen que son muy confidentes en la seguridad del software internamente desarrollado de su organización, pero los 43% son solamente algo confidentes y otros 8% siguen siendo neutrales (véase el cuadro 17).

|

|

There is a slight increase in the confidence level over the past five years as 36% of cybersecurity professionals working at critical infrastructure organizations were very confident in the security of their organization’s internally developed software in 2010 compared with 47% today. But this is a marginal improvement at best.

|

Hay un aumento leve en el nivel de la confianza sobre los últimos cinco años como 36% de profesionales del cybersecurity que trabajan en las organizaciones críticas de la infraestructura era muy confidente en la seguridad del software internamente desarrollado de su organización en 2010 comparados con el 47% hoy. Pero esto es una mejora marginal en el mejor de los casos.

|

|

To assess software security more objectively, ESG asked respondents whether their organization ever experienced a security incident directly related to the compromise of internally developed software. As it turns out, one-third of critical infrastructure organizations have experienced one or several security incidents that were directly related to the compromise of internally developed software (see Figure 18).

|

Para determinar seguridad del software más objetivo, ESG preguntó a respondedores si su organización experimentó siempre un incidente de la seguridad relacionado directamente con el compromiso del software internamente desarrollado. Mientras que resulta, una mitad de organizaciones críticas de la infraestructura ha experimentado un o vario incidentes de la seguridad que fueron relacionados directamente con el compromiso del software internamente desarrollado (véase el cuadro 18).

|

|

From an industry perspective, 39% of financial services firms have experienced a security incident directly related to the compromise of internally developed software compared with 30% of organizations from other critical infrastructure industries. This happens in spite of the fact that financial services tend to have advanced cybersecurity skills and adequate cybersecurity resources. ESG finds this data particularly troubling since a cyber-attack on a major U.S. bank could disrupt the domestic financial system, impact global markets, and cause massive consumer panic.

|

De una perspectiva de la industria, los 39% de firmas de los servicios financieros han experimentado un incidente de la seguridad relacionado directamente con el compromiso del software internamente desarrollado comparado con el 30% de organizaciones de otras industrias críticas de la infraestructura. Esto sucede a pesar de que los servicios financieros tiende para haber avanzado habilidades del cybersecurity y recursos adecuados del cybersecurity. ESG encuentra estos datos particularmente el preocupar puesto que cyber-ataque en un E.E.U.U. importantes el banco podía interrumpir el sistema financiero doméstico, afectar mercados globales, y causar pánico masivo del consumidor.

|

|

Critical infrastructure organizations recognize the risks associated with insecure software and are actively employing a variety of security controls and software assurance programs. The most popular of these is also the easiest to implement as 51% of the organizations surveyed have deployed application firewalls to block application-layer cyber-attacks such as SQL injections and cross-site scripting (XSS). In addition to deploying application firewalls, about half of the critical infrastructure organizations surveyed also include security testing tools as part of their software development processes, measuring their software security against publicly available standards, providing secure software development training to internal developers, and adopting secure software development lifecycle processes (see Figure 19). Of course, many organizations are engaged in several of these activities simultaneously in order to bolster the security of their homegrown software.

|

Las organizaciones críticas de la infraestructura reconocen los riesgos asociados a software inseguro y están empleando activamente una variedad de controles de la seguridad y de programas del aseguramiento del software. El más popular de éstos es también el más fácil de poner en ejecución pues los 51% de las organizaciones examinadas han desplegado cortafuegos del uso para bloquear uso-capa cyber-ataca por ejemplo las inyecciones y el cruz-sitio del SQL scripting (XSS). Además de cortafuegos del uso que despliegan, sobre la mitad de las organizaciones críticas de la infraestructura examinadas también incluya las herramientas de prueba de la seguridad como parte de sus procesos del desarrollo del software, midiendo su seguridad del software contra estándares público disponibles, proporcionando el desarrollo seguro del software que entrena a los reveladores internos, y adoptando procesos seguros del ciclo de vida del desarrollo del software (véase el cuadro 19). Por supuesto, muchas organizaciones se contratan a varias de estas actividades simultáneamente para alentar la seguridad de su software de cosecha propia.

|

|

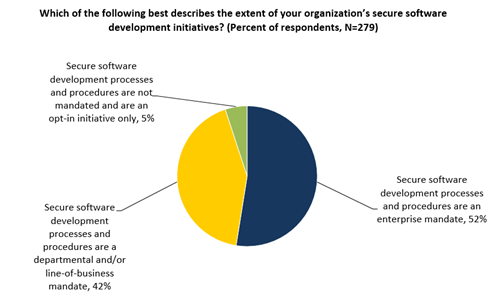

Secure software development programs are certainly a step in the right direction, but software assurance effectiveness is a function of two factors: the types of programs employed and the consistency of these programs. ESG research reveals that just over half of critical infrastructure organizations treat secure software development processes and procedures as an enterprise mandate, so it’s likely that these firms have a consistent secure software development methodology across the organization.

|

Los programas de desarrollo seguros del software son ciertamente un paso en la dirección correcta, pero la eficacia del aseguramiento del software es una función de dos factores: los tipos de programas empleados y la consistencia de estos programas. La investigación de ESG revela que apenas la mitad del excedente de las organizaciones críticas de la infraestructura trata procesos y procedimientos seguros del desarrollo del software como mandato de la empresa, así que es probable que estas firmas tengan una metodología segura constante del desarrollo del software a través de la organización.

|

|

Alternatively, 42% of the critical infrastructure organizations surveyed implement secure software development processes and procedures as departmental or line-of-business mandates (see Figure 20). Decentralized software security processes like these can lead to tremendous variability where some departments institute strong software assurance programs while others do not. Furthermore, secure software development programs can vary throughout the enterprise where one department provides training and formal processes while another simply deploys an application firewall. As the old saying goes, “One bad apple can spoil the whole bunch”—a single department that deploys insecure internally developed software can open the door to damaging cyber-attacks that impact the entire enterprise and disrupt critical infrastructure services like food distribution, health care, or telecommunications.

|

Alternativomente, los 42% de las organizaciones críticas de la infraestructura examinadas ponen procesos y procedimientos seguros del desarrollo en ejecución del software como mandatos departamentales o del línea-de-negocio (véase el cuadro 20). Los procesos descentralizados de la seguridad del software como éstos pueden conducir a la enorme variabilidad donde algunos departamentos instituyen programas fuertes del aseguramiento del software mientras que no lo hacen otros. Además, los programas de desarrollo seguros del software pueden variar a través de la empresa donde un departamento proporciona el entrenamiento y procesos formales mientras que otro despliega simplemente un cortafuego del uso. Mientras que va el viejo refrán, “una mala manzana puede estropear el manojo entero” - un solo departamento que despliega software internamente desarrollado inseguro puede abrir la puerta en dañar cyber-ataca que impacto la empresa entera e interrumpe servicios críticos de la infraestructura como la distribución de los alimentos, el cuidado médico, o telecomunicaciones.

|

|

Critical infrastructure organizations are implementing secure software development programs for a number of reasons, including adhering to general cybersecurity best practices (63%), meeting regulatory compliance mandates (55%), and even lowering costs by fixing software security bugs in the development process (see Figure 21).

|

Las organizaciones críticas de la infraestructura están poniendo los programas de desarrollo en ejecución seguros del software por un número de razones, incluyendo adherir a las mejores prácticas del cybersecurity general (el 63%), resolviendo los mandatos reguladores de la conformidad (el 55%), y los costes que bajan uniformes fijando insectos de la seguridad del software en el proceso del desarrollo (véase el cuadro 21).

|

|

It is also worth noting that 27% of critical infrastructure organizations are establishing secure software development programs in anticipation of new legislation. These organizations may be thinking in terms of the NIST cybersecurity framework (CSF) first introduced in February 2014. Although compliance with the CSF is voluntary today, it may evolve into a common risk management and regulatory compliance standard that supersedes other government and industry regulations like FISMA, GLBA, HIPAA, and PCI-DSS in the future. Furthermore, the CSF may also become a standard for benchmarking IT risk as part of cyber insurance underwriting and may be used to determine organizations’ insurance premiums. Given these possibilities, critical infrastructure organizations would be wise to consult the CSF, assess CSF recommendations for software security, and use the CSF to guide their software security processes and controls wherever possible.

|

Es también digno de mención que los 27% de organizaciones críticas de la infraestructura están estableciendo programas de desarrollo seguros del software en anticipación de la nueva legislación. Estas organizaciones pueden pensar en términos de marco del cybersecurity del NIST (CSF) primero introducido en febrero de 2014. Aunque la conformidad con el CSF es hoy voluntario, puede desarrollarse en una gerencia de riesgo común y un estándar regulador de la conformidad que reemplace otras regulaciones del gobierno y de la industria como FISMA, GLBA, HIPAA, y PCI-DSS en el futuro. Además, el CSF puede también convertirse en un estándar para benchmarking LO riesgo como parte del seguro del cyber que subscribe y se puede utilizar determinar primas de seguro de las organizaciones las'. Dado estas posibilidades, las organizaciones críticas de la infraestructura serían sabias consultar el CSF, determinar las recomendaciones del CSF para la seguridad del software, y utilizar el CSF para dirigir sus procesos y controles de la seguridad del software donde sea posible.

|

|

Aside from the ongoing software security actions taken today, critical infrastructure organizations also have future plans—28% plan to include specific security testing tools as part of software development, 25% will add web application firewalls to their infrastructure, and 24% will hire developers and development managers with secure software development skills (see Figure 22). These ambitious plans indicate that CISOs recognize their software development security deficiencies and are taking precautions in order to mitigate risk.

|

Aparte de las acciones en curso de la seguridad del software tomadas hoy, las organizaciones críticas de la infraestructura también tienen plan de los planes-28% del futuro para incluir las herramientas de prueba de la seguridad específica como parte del desarrollo del software, el 25% agregarán cortafuegos del uso de la tela a su infraestructura, y el 24% emplearán a los reveladores y a encargados del desarrollo con habilidades seguras del desarrollo del software (véase el cuadro 22). Estos planes ambiciosos indican que CISOs reconoce sus deficiencias de la seguridad del desarrollo del software y está tomando precauciones para atenuar riesgo.

|

|

Some software development, maintenance, and testing activities are often outsourced to third-party contractors and service providers. This is the case at half of the critical infrastructure organizations that participated in this ESG research survey (see Figure 23).

|

Algún desarrollo del software, mantenimiento, y actividades de prueba son outsourced a menudo a los contratistas y a los abastecedores de servicio de tercera persona. Éste es el caso en la mitad de las organizaciones críticas de la infraestructura que participaron en esta encuesta sobre la investigación de ESG (véase el cuadro 23).

|

|

As part of these relationships, many critical infrastructure organizations place specific cybersecurity contractual requirements on third-party software development partners. For example, 43% mandate security testing as part of the acceptance process, 41% demand background checks on third-party software developers, and 41% review software development projects for security vulnerabilities (see Figure 24).

|

Como parte de estas relaciones, muchas organizaciones críticas de la infraestructura ponen requisitos contractuales del cybersecurity específico en socios de tercera persona del desarrollo del software. Por ejemplo, seguridad del mandato del 43% que prueba como parte del proceso de la aceptación, de cheques del fondo de la demanda del 41% en los reveladores de tercera persona del software, y de proyectos del desarrollo del software de la revisión del 41% para las vulnerabilidades de la seguridad (véase el cuadro 24).

|

Cybersecurity, Critical Infrastructure Security Professionals, and the U.S. Federal Government

|

Cybersecurity, profesionales críticos de la seguridad de la infraestructura, y los E.E.U.U. Gobierno federal

|

|

ESG research indicates a pattern of persistent cybersecurity incidents at U.S. critical infrastructure organizations over the past few years. Furthermore, security professionals working in critical infrastructure industries believe that the cyber-threat landscape is more dangerous today than it was two years ago.

|

La investigación de ESG indica un patrón de los incidentes persistentes del cybersecurity en los E.E.U.U. organizaciones críticas de la infraestructura durante los últimos años. Además, los profesionales de la seguridad que trabajan en industrias críticas de la infraestructura creen que el paisaje de la cyber-amenaza es hoy más peligroso que él eran hace dos años.

|

|

To address these issues, President Obama and various other elected officials proposed several cybersecurity programs such as the NIST cybersecurity framework and an increase in threat intelligence sharing between critical infrastructure organizations and federal intelligence and law enforcement agencies. Of course, federal cybersecurity discussions are nothing new. Recognizing a national security vulnerability, President Clinton first addressed critical infrastructure protection (CIP) with Presidential Decision Directive 63 (PDD-63) in 1998. Soon thereafter, Deputy Defense Secretary John Hamre cautioned the U.S. Congress about CIP by warning of a potential “cyber Pearl Harbor.” Hamre stated that a devastating cyber-attack, “… is not going to be against Navy ships sitting in a Navy shipyard. It is going to be against commercial infrastructure.”

|

Para tratar estas ediciones, presidente Obama y los funcionarios elegidos otros propusieron varios programas del cybersecurity tales como el marco del cybersecurity del NIST y un aumento en la inteligencia de la amenaza que compartía entre las organizaciones críticas de la infraestructura y las agencias federales de la aplicación de la inteligencia y de ley. Por supuesto, las discusiones federales del cybersecurity son nada nuevo. Reconociendo una vulnerabilidad de la seguridad nacional, presidente Clinton primero trató la protección crítica de la infraestructura (CIP) con el directorio presidencial 63 (PDD-63) de la decisión en 1998. Pronto después de eso, diputado Defense Secretary Juan Hamre advirtió los E.E.U.U. Congreso sobre el CIP por la advertencia “de un puerto de perla potencial del cyber.” Hamre indicó que un devastador cyber-ataca, “… no va a estar contra las naves de la marina de guerra que se sentaban en un astillero de la marina de guerra. Va a estar contra la infraestructura comercial.”

|

|

Security professionals working at critical infrastructure industries have been directly or indirectly engaged with U.S. Federal Government cybersecurity programs and initiatives through several Presidential administrations. Given this lengthy timeframe, ESG wondered whether these security professionals truly understood the U.S. government’s cybersecurity strategy. As seen in Figure 31, the results are mixed at best. One could easily conclude that the data resembles a normal curve where the majority of respondents believe that the U.S. government’s cybersecurity strategy is somewhat clear while the rest of the survey population is distributed between those who believe that the U.S. government’s cybersecurity strategy is very clear and those who say it is unclear.

|

Los profesionales de la seguridad que trabajaban en las industrias críticas de la infraestructura han estado directamente o han enganchado indirectamente con los E.E.U.U. Programas e iniciativas del cybersecurity del gobierno federal a través de varias administraciones presidenciales. Dado este timeframe muy largo, ESG se preguntaba si estos profesionales de la seguridad entendían verdad los E.E.U.U. estrategia del cybersecurity del gobierno. Según lo considerado en el cuadro 31, los resultados se mezclan en el mejor de los casos. Uno podría concluir fácilmente que los datos se asemejan a una curva normal donde la mayoría de respondedores cree que los E.E.U.U. la estrategia del cybersecurity del gobierno está algo clara mientras que el resto de la población del examen se distribuye entre los que crean que los E.E.U.U. la estrategia del cybersecurity del gobierno está muy clara y las que la dicen son confusas.

|

|

ESG views the results somewhat differently. In spite of over 20 years of U.S. federal cybersecurity discussions, many security professionals remain unclear about what the government plans to do in this space. Clearly, the U.S. Federal Government needs to clarify its mission, its objectives, and its timeline with cybersecurity professionals to gain their trust and enlist their support for public/private programs.

|

ESG ve los resultados algo diferentemente. A pesar sobre de 20 años de los E.E.U.U. las discusiones federales del cybersecurity, muchos profesionales de la seguridad siguen siendo confusas sobre lo que los planes del gobierno a hacer en este espacio. Claramente, el gobierno federal de los E.E.U.U. necesita clarificar su misión, sus objetivos, y su timeline con los profesionales del cybersecurity para ganar su confianza y para alistar su ayuda para los programas públicos/privados.

|

|

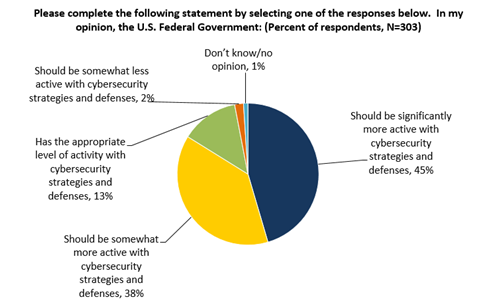

While critical infrastructure security professionals may be uncertain about the U.S. Federal Government’s strategy, they would also like to see Washington become more engaged. Nearly half (45%) of critical infrastructure organizations believe that the U.S. Federal Government should be significantly more active with cybersecurity strategies and defenses while 38% believe that the U.S. Federal Government should be somewhat more active with cybersecurity strategies and defenses (see Figure 32).

|

Mientras que son críticos los profesionales de la seguridad de la infraestructura pueden ser inciertos sobre los E.E.U.U. La estrategia del gobierno federal, también quisieran ver Washington engancharse. La mitad (el 45%) de las organizaciones críticas de la infraestructura cree casi que los E.E.U.U. El gobierno federal debe estar considerablemente más activo con estrategias y defensas del cybersecurity mientras que los 38% creen que los E.E.U.U. El gobierno federal debe ser algo más activo con estrategias y defensas del cybersecurity (véase el cuadro 32).

|

|

Finally, ESG asked the entire survey population of security professionals what types of cybersecurity actions the U.S. Federal Government should take. Nearly half (47%) believe that Washington should create better ways to share security information with the private sector. This aligns well with President Obama’s executive order urging companies to share cybersecurity threat information with the U.S. Federal Government and one another. Cybersecurity professionals have numerous other suggestions as well. Some of these could be considered government cybersecurity enticements. For example, 37% suggest more funding for cybersecurity education programs while 36% would like more incentives like tax breaks or matching funds for organizations that invest in cybersecurity. Alternatively, many cybersecurity professionals recommend more punitive or legislative measures—44% believe that the U.S. Federal Government should create a “black list” of vendors with poor product security (i.e., the cybersecurity equivalent of a scarlet letter), 40% say that the U.S. Federal Government should limit its IT purchasing to vendors that display a superior level of security, and 40% endorse more stringent regulations like PCI DSS or enacting laws with higher fines for data breaches (see Figure 33).

|

Finalmente, ESG preguntó a población entera del examen de los profesionales de la seguridad qué tipos de acciones del cybersecurity los E.E.U.U. El gobierno federal debe tomar. (El 47%) crea casi a medias que Washington debe crear maneras mejores de compartir la información de la seguridad con el sector privado. Esto alinea bien con la pedido ejecutiva de presidente Obama que impulsa a compañías compartir la información de la amenaza del cybersecurity con los E.E.U.U. Gobierno federal y uno otro. Los profesionales de Cybersecurity tienen numeroso otras sugerencias también. Algunos de éstos se podían considerar las tentaciones del cybersecurity del gobierno. Por ejemplo, los 37% sugieren el financiamiento para los programas de la educación del cybersecurity mientras que el 36% quisieran más incentivos como roturas de impuesto o fondos que emparejan para las organizaciones que invierten en cybersecurity. Alternativomente, muchos profesionales del cybersecurity recomiendan más punitivo o las medidas-44% legislativas creen que los E.E.U.U. El gobierno federal debe crear una “lista negra” de vendedores con la seguridad pobre del producto (es decir, el equivalente de una letra del escarlata), la opinión del cybersecurity del 40% que los E.E.U.U. El gobierno federal debe limitarlo su que compra a los vendedores que exhiben un nivel superior de la seguridad, y los 40% endosan regulaciones más rigurosas como PCI DSS o decretar leyes con multas más altas para los datos practica una abertura (véase el cuadro 33).

|

|

Of course, it’s unrealistic to expect draconian cybersecurity policies and regulations from Washington, but the ESG data presents a clear picture: Cybersecurity professionals would like to see the U.S. Federal Government use its visibility, influence, and purchasing power to produce cybersecurity “carrots” and “sticks.” In other words, Washington should be willing to reward IT vendors and critical infrastructure organizations that meet strong cybersecurity metrics and punish those that cannot adhere to this type of standard.

|

Por supuesto, es poco realista contar con políticas y regulaciones draconianas del cybersecurity de Washington, pero los datos de ESG presentan un cuadro claro: Los profesionales de Cybersecurity quisieran ver el uso del gobierno federal de los E.E.U.U. su visibilidad, influencia, y poder adquisitivo de producir el cybersecurity “zanahorias” y “palillos.” Es decir Washington debe estar dispuesto a recompensarlo los vendedores y las organizaciones críticas de la infraestructura que resuelven métrica fuerte del cybersecurity y castiga los que no puedan adherir a este tipo de estándar.

|

|

|