|

|

Research Findings

The Critical Infrastructure Cybersecurity Landscape

|

Die kritische Infrastruktur Cybersecurity Landschaft

|

Today’s Outlook on Cybersecurity Threats More Bleak than in 2013

|

Heutige Aussicht auf den Cybersecurity Drohungen kahler als 2013

|

|

Defending against cyber-attacks represents a perpetual battle for critical infrastructure organizations facing an increasingly dangerous threat landscape. In fact, 31% of security professionals working at critical infrastructure organizations believe that the threat landscape today is much worse than it was two years ago, while another 36% say it is somewhat worse (see Figure 1).

|

Das Verteidigen gegen cyber-greift darstellt eine unaufhörliche Schlacht für die kritischen Infrastruktureinteilungen an, die eine in zunehmendem Maße gefährliche Drohunglandschaft gegenüberstellen. Vor tatsächlich glauben 31% von den Sicherheit Fachleuten, die an den kritischen Infrastrukturarbeiten Einteilungen, daß die Drohunglandschaft heute viel ist schlechter, als es zwei Jahren war, während ein anderes 36% Sagen es ein wenig schlechter ist (siehe Tabelle 1).

|

|

It is interesting to note that ESG asked this same question in its 2010 research project,1 and it produced strikingly similar results—68% of respondents said that the threat landscape was worse in 2010 compared with 2008. Clearly, the threat landscape is getting more hazardous on an annual basis with no letup in sight. ESG finds this data particularly troubling. U.S. citizens depend upon critical infrastructure organizations for the basic necessities of modern society like food, water, fuel, and telecommunications services. Given the increasingly dangerous threat landscape, critical infrastructure organizations are tasked with maintaining important everyday services and defending their networks from a growing army of cyber-criminals, hacktivists, and nation state actors.

|

Es ist interessant, daß ESG diesem die gleiche Frage in seinem Forschung 2010 Projekt stellte, 1 zu merken und es produzierte auffallend ähnliche Resultate-68% der Antwortenden, die gesagt wurden, daß die Drohunglandschaft in 2010 verglichen mit 2008 schlechter war. Offenbar erhält die Drohunglandschaft auf einer jährlichen Grundlage ohne letup im Anblick gefährlicher. ESG findet diese Daten, besonders zu bemühen. US Bürger hängen nach kritischen Infrastruktureinteilungen für die grundlegenden Notwendigkeiten der modernen Gesellschaft wie Nahrung, Wasser, Kraftstoff und Fernübertragungsdienste ab. Die in zunehmendem Maße gefährliche Drohunglandschaft gegeben, sind kritische Infrastruktureinteilungen tasked mit dem Beibehalten der wichtigen täglichen Dienstleistungen und dem Verteidigen ihrer Netze von einer wachsenden Armee der Cyberverbrecher, der hacktivists und der Nationzustandschauspieler.

|

|

Note1: Source: ESG Research Report, Assessing Cyber Supply Chain Security Vulnerabilities Within the U.S. Critical Infrastructure, November 2010.

|

Note1: Quelle: ESG Forschung Report, Cyber Versorgungsmaterial-Kette Sicherheit Verwundbarkeit innerhalb der US festsetzend Kritische Infrastruktur, November 2010.

|

|

These beliefs about the increasingly dangerous threat landscape go beyond opinions alone as many critical infrastructure organizations face constant cyber-attacks. A majority (68%) of critical infrastructure organizations experienced a security incident over the past two years, with nearly one-third (31%) experiencing a system compromise as a result of a generic attack (i.e., virus, Trojan, etc.) brought in by a user’s system, 26% reporting a data breach due to lost/stolen equipment, and 25% of critical infrastructure organizations suffering some type of insider attack (see Figure 2). Alarmingly, more than half (53%) of critical infrastructure organizations have dealt with at least two of these security incidents since 2013.

|

Dieses geht Glaube über die in zunehmendem Maße gefährliche Drohunglandschaft über Meinungen hinaus alleine da viele kritische Infrastruktureinteilungen das konstante, die Gesicht cyber-angreift. Eine Majorität (68%) kritische Infrastruktureinteilungen erfuhr ein Sicherheit Ereignis über den letzten zwei Jahren, wenn fast Drittel (31% berichten), einen System Kompromiß resultierend aus einem generischen Angriff (d.h., Virus, Trojan, etc.), erfahrend innen geholt durch das System eines Benutzers, 26%, über einen Datenbruch, wegen des verlorenen/gestohlenen Geräts und 25% von den kritischen Infrastruktureinteilungen, die etwas Art Eingeweihtangriff erleiden (siehe Tabelle 2). Besorgniserregend haben mehr als Hälfte (53%) der kritischen Infrastruktureinteilungen zwei mindestens dieser Sicherheit Ereignisse seit 2013 beschäftigt.

|

|

Security incidents always come with ramifications associated with time and money. For example, nearly half (47%) of cybersecurity professionals working at critical infrastructure organizations claim that security incidents required significant IT time/personnel for remediation. While this places an unexpected burden on IT and cybersecurity groups, other consequences related to security incidents were far more ominous—36% say that security incidents led to the disruption of a critical business process or business operations, 36% claim that security incidents resulted in the disruption of business applications or IT systems availability, and 32% report that security incidents led to a breach of confidential data (see Figure 3).

|

Sicherheit Ereignisse kommen immer mit den Verzweigungen, die mit Zeit und Geld verbunden sind. Z.B. fast behaupten Hälfte (47%) der cybersecurity Fachleute, die an den kritischen Infrastruktureinteilungen arbeiten, daß Sicherheit Ereignisse bedeutend SIE Zeit/Personal für Remediation erforderten. Während dieses eine unerwartete Belastung auf ES und cybersecuritygruppen setzt, waren andere Konsequenzen, die auf Sicherheit Ereignissen bezogen wurden, weites ominöseres-36% Sagen, das Sicherheit Ereignisse zur Unterbrechung eines kritischen Geschäft Prozesses oder der Geschäftsoperationen führten, der 36% Anspruch, daß Sicherheit Ereignisse die Unterbrechung der Geschäft Anwendungen oder SIE Verfügbarkeit des Systems ergaben, und der 32% Report, den Sicherheit Ereignisse zu einem Bruch der vertraulichen Daten führten (siehe Tabelle 3).

|

|

This data should be cause for concern since a successful cyber-attack on critical infrastructure organizations’ applications and processes could result in the disruption of electrical power, health care services, or the distribution of food. Thus, these issues could have a devastating impact on U.S. citizens and national security.

|

Diese Daten sollten Grund zur Besorgnis sein, da ein erfolgreiches auf kritischen Infrastruktureinteilungen' Anwendungen cyber-angreifen und Prozesse die Unterbrechung der elektrischen Energie, die Gesundheitspflegeservices oder die Verteilung der Nahrung ergeben konnten. So konnten diese Ausgaben eine verheerende Auswirkung auf US haben Bürger und Staatssicherheit.

|

Cybersecurity at Critical Infrastructure Organizations

|

Cybersecurity an den kritischen Infrastruktur-Einteilungen

|

|

Do critical infrastructure organizations believe they have the right cybersecurity policies, processes, skills, and technologies to address the increasingly dangerous threat landscape? The results of that inquiry are mixed at best. On the positive side, 37% rate their organizations’ cybersecurity policies, processes, and technologies as excellent and capable of addressing almost all of today’s threats. It is worth noting that the overall ratings have improved since 2010 (see Table 1). While this improvement is noteworthy, 10% of critical infrastructure security professionals still rate their organization as fair or poor.

|

Glauben kritische Infrastruktureinteilungen ihnen, die rechte cybersecurity Politik, die Prozesse, die Fähigkeiten und die Technologien zu haben, zum der in zunehmendem Maße gefährlichen Drohunglandschaft zu adressieren? Die Resultate dieser Anfrage werden bestenfalls gemischt. Auf der positiven Seite, der 37% Rate ihre Einteilungen' cybersecurity politische Richtlinien, den Prozessen und den Technologien, wie ausgezeichnet und fähig zum Adressieren fast alle heutige Drohungen. Es ist wert, zu merken, daß die gesamten Bewertungen seit 2010 verbessert haben (sehen Sie Tabelle 1). Während diese Verbesserung bemerkenswert ist, veranschlagen 10% von kritischen Infrastruktursicherheit Fachleuten noch ihre Einteilung, wie angemessen oder Armen.

|

|

Being able to deal with most threats may be an improvement from 2010, but it is still not enough. This is especially true given the fact that the threat landscape has grown more difficult at the same time. Critical infrastructure organizations are making progress, but defensive measures are not progressing at the same pace as the offensive capabilities of today’s cyber-adversaries and this risk gap leaves all U.S. citizens vulnerable.

|

In der Lage sein, die meisten Drohungen zu beschäftigen kann eine Verbesserung von 2010 sein, aber es ist noch nicht genug. Dieses ist besonders den Sachverhalt dargelegt zutreffendes, daß die Drohunglandschaft gleichzeitig schwieriger gewachsen ist. Kritische Infrastruktureinteilungen bilden Fortschritt, aber defensive Masse kommen nicht am gleichen Schritt weiter, wie die beleidigenden Fähigkeiten der heutigen Cybergegner und dieses Gefahr Abstandes alle US verläßt Bürger verletzbar.

|

Table 1. Respondents Rate Organization’s Cybersecurity Policies

|

Given the national security implications of critical infrastructure, it is not surprising that cybersecurity risk has become an increasingly important board room issue over the past five years. Nearly half (45%) of cybersecurity professionals today rate their organization’s executive management team as excellent, while only 25% rated them as highly in 2010 (see Table 2). Alternatively, 10% rate the executive management team’s cybersecurity commitment as fair or poor in 2015, where 23% rated them so in 2010. These results are somewhat expected given the visible and damaging data breaches of the past few years. Critical infrastructure cybersecurity is also top of mind in Washington with legislators, civilian agencies, and the executive branch. For example, the 2014 National Institute of Standards and Technology (NIST) cybersecurity framework (CSF) was driven by an executive order and is intended to help critical infrastructure organizations measure and manage cyber-risk more effectively. As a result of all of this cybersecurity activity, corporate boards are much more engaged in cybersecurity than they were in the past, but whether they are doing enough or investing in the right areas is still questionable.

|

Die Staatssicherheit Implikationen der kritischen Infrastrukturs gegeben, überrascht es nicht, daß cybersecurity Gefahr eine in zunehmendem Maße wichtige Chefetageausgabe über letzten fünf Jahre geworden ist. Fast veranschlagen Hälfte (45%) der cybersecurity Fachleute heute Executivmanagementmannschaft ihrer Einteilung, wie ausgezeichnet, während nur 25% sie als in hohem Grade 2010 veranschlug (sehen Sie Tabelle 2). Wechselweise 10% Rate die Executivder managementverpflichtung cybersecurity Mannschaft, wie angemessen oder Armen 2015, wo 23% sie so 2010 veranschlug. Diesen Resultaten werden ein wenig die sichtbaren und zerstörenden Datenbrüche der letzten Jahre gegeben erwartet. Kritisches Infrastruktur cybersecurity ist auch vom Verstand in Washington mit Gesetzgebern, Zivilagenturen und der Exekutive ober. Z.B. wurde der National Institute of Standards and Technology (NIST) cybersecurity Rahmen 2014 (CSF) durch eine Ausführungsverordnung gefahren und soll kritischem Infrastruktureinteilungen Maß helfen und Cybergefahr effektiv handhaben. Resultierend aus den ganzen diese cybersecurity Tätigkeit, nehmen korporative Bretter viel mehr an cybersecurity teil, als sie in der Vergangenheit waren, aber ob sie genug tun oder, investierend in den rechten Bereichen, noch fraglich ist.

|

Table 2. Respondents Rate Organization’s Executive Management Team with Regard to Cybersecurity Initiatives

|

Critical infrastructure organizations are modifying their cybersecurity strategies for a number of reasons. For example, 37% say that their organization’s infosec strategy is driven by the need to support new IT initiatives with strong security best practices. This likely refers to IT projects for process automation that include Internet of Things (IoT) technologies. IoT projects can bolster productivity, but they also introduce new vulnerabilities and thus the need for additional security controls. Furthermore, 37% point to protecting sensitive customer data confidentiality and integrity, and 36% call out the need to protect internal data confidentiality and integrity (see Figure 4). These are certainly worthwhile goals, but ESG was surprised that only 22% of critical infrastructures say that their information security strategy is being driven by preventing/detecting targeted attacks and sophisticated malware threats. After all, 67% of security professionals believe that the threat landscape is more dangerous today than it was two years ago, and 68% of organizations have suffered at least one security incident over the past two years. Since critical infrastructure organizations are under constant attack, ESG feels strongly that CISOs in these organizations should be assessing whether they are doing enough to prevent, detect, and respond to modern cyber-attacks.

|

Kritische Infrastruktureinteilungen ändern ihre cybersecurity Strategien für eine Anzahl von Gründen. Z.B. 37% Sagen, daß Strategie infosec ihrer Einteilung durch die Notwendigkeit, neu SIE zu stützen Initiativen mit werthaltige Sicherheit bester Praxis gefahren wird. Dieses wahrscheinliche bezieht sich auf ES sich projiziert für Prozeßautomatisierung, das Internet der Technologien der Sachen (IoT) miteinschließen. IoT Projekte können Produktivität polstern, aber sie stellen auch neue Verwundbarkeit und folglich die Notwendigkeit zu den zusätzlichen Sicherheit Kontrollen vor. Ausserdem rufen der 37% Punkt zum Schützen der empfindlicher Kunde Datenvertraulichkeit und -vollständigkeit und 36% die Notwendigkeit aus, interne Datenvertraulichkeit und -vollständigkeit zu schützen (siehe Tabelle 4). Diese sind zweifellos lohnende Ziele, aber ESG war überrascht, daß nur 22% von kritischen Infrastrukturern sagen, daß ihre Informationen Sicherheit Strategie durch das Verhindern/gerichtete Angriffe und verfeinerte malware Drohungen ermittelnd gefahren wird. Vor schließlich glauben 67% von Sicherheit Fachleuten, daß die Drohunglandschaft gefährlicherer ist heutiger Tag, als es zwei Jahren war, und 68% von Einteilungen haben mindestens ein Sicherheit Ereignis über den letzten zwei Jahren erlitten. Da kritische Infrastruktureinteilungen unter konstantem Angriff sind, glaubt ESG stark, daß CISOs in diesen Einteilungen festsetzen sollte, ob sie genug tun, um zu verhindern, zu ermitteln und auf modernes zu reagieren cyber-angreift.

|

Cyber Supply Chain Security

|

Cyber Versorgungsmaterial-Kette Sicherheit

|

|

Like many other areas of cybersecurity, cyber supply chain security is growing increasingly cumbersome. In fact, 60% of security professionals say that cyber supply chain security has become either much more difficult (17%) or somewhat more difficult (43%) over the last two years (see Figure 5).

|

Wie viele andere Bereiche von cybersecurity, wächst cyber Versorgungsmaterial-Kette Sicherheit in zunehmendem Maße lästig. Tatsächlich sagen 60% von Sicherheit Fachleuten, daß cyber Versorgungsmaterial-Kette Sicherheit entweder viel schwieriger (17%) oder (43%) über den letzten zwei Jahren ein wenig schwieriger geworden ist (siehe Tabelle 5).

|

|

Why has cyber supply chain security become more difficult? Forty-four percent claim that their organizations have implemented new types of IT initiatives (i.e., cloud computing, mobile applications, IoT, big data analytics projects, etc.), which have increased the cyber supply chain attack surface; 39% say that their organization has more IT suppliers than it did two years ago; and 36% state that their organization has consolidated IT and operational technology security, which has increased infosec complexity (see Figure 6).

|

Warum ist cyber Versorgungsmaterial-Kette Sicherheit schwieriger geworden? Forty-four Prozente behaupten, daß ihre Einteilungen neue Arten von ES Initiativen (d.h., Wolke Rechnen, bewegliche Anwendungen, IoT, grosse Daten analytics Projekte, etc.) eingeführt haben, die die cyber Versorgungsmaterial-Kette Angriff Oberfläche erhöht haben; vor das 39% Sagen, daß ihre Einteilung mehr ES hat Lieferanten, als es tat zwei Jahren; und der 36% Zustand, daß ihre Einteilung IHN und funktionsfähige Technologiesicherheit vereinigt hat, die infosec Kompliziertheit erhöht hat (sehen Tabelle 6).

|

|

This data is indicative of the state of IT today. The fact is that IT applications, infrastructure, and products are evolving at an increasing pace, driving dynamic changes on a constant basis and increasing the overall cyber supply chain attack surface. Over-burdened CISOs and infosec staff find it difficult to keep up with dynamic cyber supply chain security changes, leading to escalating risks.

|

Diese Daten sind vom Zustand von IHR heute hinweisend. Die Tatsache ist, daß SIE Anwendungen, Infrastruktur und Produkte an einem zunehmenden Schritt entwickelt, dynamische änderungen auf einer konstanten Grundlage fährt und die gesamte cyber Versorgungsmaterial-Kette Angriff Oberfläche erhöht. Überladene CISOs und infosec Personalentdeckung es schwierig, mit den dynamischen cyber Versorgungsmaterial-Kette Sicherheit änderungen aufrechtzuerhalten, führend zu entwickelnde Gefahren.

|

Cyber Supply Chain Security and Information Technology

|

Cyber Versorgungsmaterial-Kette Sicherheit und Informationstechnologie

|

|

Cybersecurity protection begins with a highly secure IT infrastructure. Networking equipment, servers, endpoints, and IoT devices should be “hardened” before they are deployed on production networks. Access to all IT systems must adhere to the principle of “least privilege” and be safeguarded with role-based access controls that are audited on a continuous or regular basis. IT administration must be segmented through “separation of duties.” Networks must be scanned regularly and software patches applied rapidly. All security controls must be monitored constantly.

|

Cybersecurity Schutz fängt mit einem in hohem Grade sicherem ES Infrastruktur an. Netzwerkanschlußgerät, Bediener, Endpunkte und IoT Vorrichtungen sollten „verhärtet werden“, bevor sie in den Produktion Netzen entfaltet werden. Zugang zu allen, die ER Systeme die Grundregel „wenigen Privilegs“ befolgen und mit Rolle-gegründeten Zugriffskontrollen geschützt werden muß, die auf einer ununterbrochenen oder regelmäßigen Grundlage revidiert werden. ES Leitung muß durch „Trennung von Aufgaben segmentiert werden.“ Netze müssen regelmäßig abgelichtet werden und die Software-Flecken, die schnell angewendet werden. Alle Sicherheit Kontrollen müssen ständig überwacht werden.

|

|

These principles are often applied to internal applications, networks, and systems but may not be as stringent with regard to the extensive network of IT suppliers, service providers, business partners, contractors, and customers that make up the cyber supply chain. As a review, the cyber supply chain is defined as:

|

Diese Grundregeln werden häufig an den internen Anwendungen, an den Netzen angewendet, und an den Systemen aber können möglicherweise nicht wie zwingend hinsichtlich des umfangreichen Netzes von IHM Lieferanten, Diensterbringer, Teilhaber, Fremdfirmen und Kunden sein, die die cyber Versorgungsmaterial-Kette bilden. Als Bericht wird die cyber Versorgungsmaterial-Kette wie definiert:

|

|

The entire set of key actors involved with/using cyber infrastructure: system end-users, policy makers, acquisition specialists, system integrators, network providers, and software/hardware suppliers. The organizational and process-level interactions between these constituencies are used to plan, build, manage, maintain, and defend the cyber infrastructure.”

|

Der gesamte Satz von Schlüsselschauspieler mit einbezogenem mit/cyber Infrastruktur verwendend: System Endbenutzer, maßgebende Politiker, Erwerb Fachleute, System Integratoren, Netzbetreiber und Software-/Kleinteillieferanten. Die organisatorischen und Prozessniveau Interaktionen zwischen diesen Wahlkreisen werden verwendet, um die cyber Infrastruktur zu planen, zu errichten, zu handhaben, beizubehalten und zu verteidigen.“

|

|

To explore the many facets of cyber supply chain security, this report examines:

|

Um die vielen Facetten der cyber Versorgungsmaterial-Kette Sicherheit zu erforschen, überprüft dieser Report:

|

|

The relationships between critical infrastructure organizations and their IT vendors (i.e., hardware, software, and services suppliers as well as system integrators, channel partners, and distributors).

|

Die Verhältnisse zwischen kritischen Infrastruktureinteilungen und ihr ES Verkäufer (d.h., Kleinteile, Software und Service-Lieferanten sowie System Integratoren, Führung Partner und Verteiler).

|

|

The security processes and oversight applied to critical infrastructure organizations’ software that is produced by internal developers and third parties.

|

Die Sicherheit Prozesse und die Aufsicht trafen auf kritische Infrastruktureinteilungen' Software zu, die von den internen Entwicklern und von den dritten Parteien produziert wird.

|

|

Cybersecurity processes and controls in instances where critical infrastructure organizations are either providing third parties (i.e., suppliers, customers, and business partners) with access to IT applications and services, or are consuming IT applications and services provided by third parties (note: throughout this report, this is often referred to as “external IT”).

|

Cybersecurity Prozesse und Kontrollen in den Fällen, in denen kritische Infrastruktureinteilungen jede zur Verfügung stellenden dritten Parteien (d.h., Lieferanten, Kunden und Teilhaber) mit Zugang zu IHM Anwendungen und Dienstleistungen sind oder verbrauchen IHN die Anwendungen und Dienstleistungen, die von den dritten Parteien zur Verfügung gestellt werden (Anmerkung: während dieses Reports gekennzeichnet dieses häufig als „extern ES“).

|

Cyber Supply Chain Security and IT Suppliers

|

Cyber Versorgungsmaterial-Kette Sicherheit und ES Lieferanten

|

|

Cybersecurity product vendors, service providers, and resellers are an essential part of the overall cyber supply chain. Accordingly, their cybersecurity policies and processes can have a profound downstream impact on their customers, their customers’ customers, and so on. Given this situation, critical infrastructure organizations often include cybersecurity considerations when making IT procurement decisions.

|

Cybersecurity Produktverkäufer, Diensterbringer und Resellers sind ein wesentliches Teil der gesamten cyber Versorgungsmaterial-Kette. Dementsprechend können ihre cybersecurity politischen Richtlinien und Prozesse eine profunde abwärts gerichtete Auswirkung auf ihre Kunden, ihre Kunden' Kunden haben, und so weiter. In diesem Fall schließen kritische Infrastruktureinteilungen häufig cybersecurity Betrachtungen ein, wenn sie ES Beschaffung Entscheidungen treffen.

|

|

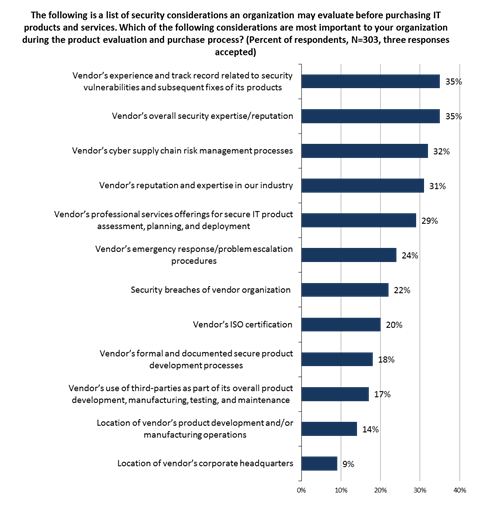

Just what types of cybersecurity considerations are most important? More than one-third (35%) of organizations consider their vendors’ experience and track record related to security vulnerabilities and subsequent fixes. In other words, critical infrastructure organizations are judging vendors by the quality of their software and their responsiveness in fixing software vulnerabilities when they do arise. Another 35% consider their vendors’ overall security expertise and reputation. Close behind, 32% consider their vendors’ cyber supply chain risk management processes, while 31% contemplate their vendors’ reputation and industry expertise (see Figure 7).

|

Gerade welche Arten der cybersecurity Betrachtungen sind die meisten wichtig? Mehr als Drittel (35%) von Einteilungen Erfahrung betrachtet ihrer Verkäufer' und die Schiene Aufzeichnung, die auf Sicherheit Verwundbarkeit und folgenden Verlegenheiten bezogen wird. Das heißt, beurteilen kritische Infrastruktureinteilungen Verkäufer durch die Qualität ihrer Software und ihres Reaktionsvermögens in regelnsoftware-Verwundbarkeit, wenn sie entstehen. Eine anderen 35% halten ihre Verkäufer' für gesamte Sicherheit Sachkenntnis und Renommee. Schließen Sie nach, halten 32% ihre Verkäufer' cyber Versorgungsmaterial-Kette Risikomanagementprozesse, während 31% für Renommee ihrer Verkäufer' und Industriesachkenntnis erwägen (siehe Tabelle 7).

|

|

Clearly, critical infrastructure organizations have a number of cybersecurity considerations regarding their IT vendors, but many of these concerns, such as vendor reputation and expertise, remain subjective. To counterbalance these soft considerations, CISOs should really establish a list of objective metrics such as the number of CVEs associated with specific ISV applications and the average timeframe between vulnerability disclosure and security patch releases. These types of metrics can be helpful when comparing one IT vendor’s security proficiency against another’s.

|

Offenbar haben kritische Infrastruktureinteilungen eine Anzahl von den cybersecurity Betrachtungen betreffend sind ihr ES Verkäufer, aber viele dieser Interessen, wie Verkäuferrenommee und Sachkenntnis, bleiben subjektiv. Um diese weichen Betrachtungen auszugleichen, sollte CISOs eine Liste der objektiven Metrik wie der Zahl von CVEs wirklich herstellen verbunden mit spezifischen ISV Anwendungen und dem durchschnittlichen timeframe zwischen Verwundbarkeitfreigabe und Sicherheit Fleckenfreigaben. Diese Arten von Metriken können nützlich sein, wenn man ES Leistungsfähigkeit Sicherheit des Verkäufers ein gegen eines anderen vergleicht.

|

|

Cyber supply chain security best practices dictate that organizations assess the security processes, procedures, and technology safeguards used by all of their IT suppliers. In order to measure the cybersecurity practices of IT vendors, some critical infrastructure organizations conduct proactive security audits of cloud service providers, software providers, hardware manufacturers, professional services vendors that install and customize IT systems, and VARs/distributors that deliver IT equipment and/or services.

|

Cyber Versorgungsmaterial-Kette Sicherheit beste Praxis schreibt vor, daß Einteilungen die Sicherheit Prozesse, die Verfahren und den Technologieschutz, der durch die ganze ihr ES Lieferanten verwendet wird festsetzen. Um die cybersecurity Praxis von ES zu messen leiten Verkäufer, einige kritische Infrastruktureinteilungen proaktive Sicherheit Bilanzen der Wolke Diensterbringer, der Software-Anbieter, der Hardwarehersteller, der Verkäufer der professionellen Services die ES Systeme anbringen und besonders anfertigen, und des VARs/der Verteiler die ES Gerät und/oder Dienstleistungen entbinden.

|

|

Are these security audits standard practice? ESG research reveals mixed results. On average, just under 50% of critical infrastructure organizations always audit all types of IT suppliers, a marked improvement from 2010 when 28% of critical infrastructure organizations always audited their IT suppliers. Nevertheless, there is still plenty of room for improvement. For example, 18% of organizations do not audit the security processes and procedures of resellers, VARs, and distributors at present. As the Snowden incident indicates, these IT distribution specialists can be used for supply chain interdiction for introducing malicious code, firmware, or backdoors into IT equipment to conduct a targeted attack or industrial espionage (see Figure 8).

|

Sind diese Sicherheit Bilanzen gängige Praxis? ESG Forschung deckt Mischresultate auf. Auf Durchschnitt gerade unter 50% von kritischen Infrastruktureinteilungen revidieren Sie immer alle Arten von IHM Lieferanten, eine markierte Verbesserung von 2010, als 28% von kritischen Infrastruktureinteilungen ihr ES immer Lieferanten revidierte. Dennoch gibt es ruhiges viel des Raumes für Verbesserung. Z.B. revidieren 18% von Einteilungen nicht die Sicherheit Prozesse und die Verfahren von Resellers, von VARs und von Verteilern zur Zeit. Während das Snowden Ereignis anzeigt, diese kann ES Verteilung Fachleute für Versorgungsmaterial-Kette Verbot für das Einführen des böswilligen Codes, der Mikroprogrammaufstellung oder der backdoors in ES verwendet werden Gerät, um einen gerichteten Angriff oder eine Industriespionage zu leiten (siehe Tabelle 8).

|

|

IT vendor security audits appear to be a shared responsibility with the cybersecurity team playing a supporting role. General IT management has some responsibility for assessing IT vendor security at two-thirds (67%) of organizations, while the cybersecurity team is responsible in just over half (51%) of organizations (see Figure 9).

|

ES Verkäufersicherheit Bilanzen scheint, eine geteilte Verantwortlichkeit mit der cybersecurity Mannschaft zu sein, die eine stützende Rolle spielt. General hat ES Management etwas Verantwortlichkeit für das Festsetzen SIE Verkäufersicherheit bei zweidrittel (67%) von Einteilungen, während die cybersecurity Mannschaft verantwortliche innen gerechte überhälfte (51%) von Einteilungen ist (siehe Tabelle 9).

|

|

These results are somewhat curious. After all, why wouldn’t the cybersecurity team be responsible for IT vendor security audits in some capacity? Perhaps some organizations view IT vendor security audits as a formality, part of the procurement team’s responsibility, or address IT vendor security audits with standard “checkbox” paperwork alone. Regardless of the reason, IT vendor security audits will provide marginal value without hands-on cybersecurity oversight throughout the process.

|

Diese Resultate sind ein wenig neugierig. Schließlich warum würde nicht die cybersecurity Mannschaft für ES Verkäufersicherheit Bilanzen in etwas Kapazität verantwortlich sein? Möglicherweise sehen einige Einteilungen ES Verkäufersicherheit Bilanzen als Formalität, Teil der Verantwortlichkeit der Beschaffung Mannschaft an oder adressieren ES Verkäufersicherheit Bilanzen mit Standard„checkbox“ Schreibarbeit alleine. Unabhängig davon den Grund stellt ES Verkäufersicherheit Bilanzen begrenzten Wert ohne praktische cybersecurity Aufsicht während des Prozesses zur Verfügung.

|

|

IT vendor security audits vary widely in terms of breadth and depth, so ESG wanted some insight into the most common mechanisms used as part of the audit process. Just over half (54%) of organizations conduct a hands-on review of their vendors’ security history; 52% review documentation, processes, security metrics, and personnel related to their vendors’ cyber supply chain security processes; and 51% review their vendors’ internal security audits (see Figure 10).

|

ES Verkäufersicherheit Bilanzen schwankt weit in Breite und Tiefe ausgedrückt, also wünschte ESG etwas Einblick in die allgemeinsten Einheiten, die als Teil des Bilanzprozesses verwendet wurden. Gerechte überhälfte (54%) von Einteilungen leiten einen praktischen Bericht ihrer Verkäufer' Sicherheit Geschichte; 52% Berichtunterlagen, Prozesse, Sicherheit Metrik und Personal bezogen auf ihren Verkäufern' cyber Versorgungsmaterial-Kette Sicherheit Prozesse; und 51% Bericht interne Bilanzen Sicherheit ihrer Verkäufer' (siehe Tabelle 10).

|

|

Of course, many organizations include several of these mechanisms as part of their IT vendor security audits to get a more comprehensive perspective. Nevertheless, many of these audit considerations are based upon historical performance. ESG suggests that historical reviews be supplemented with some type of security monitoring and/or cybersecurity intelligence sharing so that organizations can better assess cyber supply chain security risks in real time.

|

Selbstverständlich schließen viele Einteilungen mehrere dieser Einheiten als Teil ihres ES Verkäufersicherheit Bilanzen mit ein, um eine komplettere Perspektive zu erhalten. Dennoch basieren viele dieser Bilanzbetrachtungen nach historischer Leistung. ESG schlägt vor, daß historische Berichte mit etwas Art Sicherheit überwachend und/oder der teilenden cybersecurity Intelligenz ergänzt werden, damit Einteilungen cyber Versorgungsmaterial-Kette Sicherheit Gefahren in der Realzeit besser festsetzen können.

|

|

To assess the cybersecurity policies, processes, and controls with consistency, all IT vendor security audits should adhere to a formal, documented methodology. ESG research indicates that half of all critical infrastructure organizations conduct a formal security audit process in all cases, while the other half have some flexibility to deviate from formal IT vendor security audit processes on occasion (see Figure 11). It is worth noting that 57% of financial services organizations have a formal security audit process for IT vendors that must be followed in all cases, as opposed to 47% of organizations in other industries. This is another indication that financial services firms tend to have more advanced and stringent cybersecurity policies and processes than those from other industries.

|

Die cybersecurity politischen Richtlinien, die Prozesse und die Kontrollen mit übereinstimmung festsetzen, alle, die SIE Verkäufersicherheit Bilanzen ein formales, dokumentiertes Verfahren befolgen sollte. ESG Forschung zeigt an, daß Hälfte aller kritischen Infrastruktureinteilungen einen formalen Sicherheit Bilanzprozeß in allen Fällen leiten, während die andere Hälfte etwas Flexibilität haben, von formalem abzuweichen ES, Verkäufersicherheit Bilanzprozesse bei Gelegenheit (siehe Tabelle 11). Es ist, zu merken, daß 57% von Organisationen der finanziellen Services einen formalen Sicherheit Bilanzprozeß für ES Verkäufer, die in allen Fällen gefolgt werden müssen, im Vergleich mit 47% von Einteilungen in anderen Industrien haben. Dieses ist eine andere Anzeige, die Unternehmen der finanziellen Services neigen, zu haben vorgerückte und zwingendere cybersecurity Politik und Prozesse als die von anderen Industrien.

|

|

IT vendor security audits involve data collection, analysis, evaluations, and final decision-making. From a scoring perspective, just over half (51%) of critical infrastructure organizations employ formal metrics/scorecards where IT vendors must attain a certain cybersecurity profile to qualify as an approved supplier. The remainder of critical infrastructure organizations have less stringent guidelines—32% have a formal vendor review process but no specific metrics for vendor qualification, while 16% conduct an informal review process (see Figure 12).

|

ES Verkäufersicherheit Bilanzen bezieht Datenerfassung, Analyse, Auswertungen und abschließende Beschlußfassung mit ein. Von einer zählenden Perspektive gerade setzen überschußhälfte (51%) der kritischen Infrastruktureinteilungen formale Metriken/Scorecards ein, in denen SIE Verkäufer ein bestimmtes cybersecurity Profil erreichen muß, um als anerkannter Lieferant zu qualifizieren. Der Rest der kritischen Infrastruktureinteilungen haben weniger zwingende Richtlinien-32%, einen formalen Verkäuferberichtprozeß aber keine spezifischen Metriken für Verkäuferqualifikation zu haben, während die 16% Führung ein formloser Berichtprozeß (siehe Tabelle 12).

|

|

Overall, ESG research indicates that many critical organizations are not doing enough due diligence with IT vendor cybersecurity audits. To minimize the risk of a cyber supply chain security incident, vendor audit best practices would have to include the following three steps:

|

Gesamt, zeigt ESG Forschung an, daß viele kritische Einteilungen nicht genügend gebührende Sorgfalt mit IHR Verkäufer cybersecurity Bilanzen tun. Um die Gefahr eines cyber Versorgungsmaterial-Kette Sicherheit Ereignisses herabzusetzen, würde beste Praxis der Verkäuferbilanz die folgenden drei Schritte einschließen müssen:

|

|

1. Organization always audits the internal security processes of strategic IT vendors.

|

1. Einteilung revidiert immer die internen Sicherheit Prozesse von strategischem ES Verkäufer.

|

|

1. Organization uses a formal standard audit process for all IT vendor audits.

|

1. Einteilung verwendet einen formalen Standardbilanzprozeß für alle ES Verkäuferbilanzen.

|

|

2. Organization employs formal metrics/scorecards where IT vendors must exceed a scoring threshold to qualify for IT purchasing approval.

|

2. Einteilung setzt formale Metrik/Scorecards ein, in denen SIE die Verkäufer eine zählende Schwelle übersteigen muß, um für SIE zu qualifizieren Zustimmung kaufend.

|

|

When ESG assessed critical infrastructure organizations through this series of IT vendor audit steps, the results were extremely distressing. For example, on average, only 14% of the total survey population adhered to all three best practice steps when auditing the security of their strategic infrastructure vendors (see Table 3). Since strategic infrastructure vendors are audited most often, it is safe to assume that less than 14% of the total survey population follows these best practices when auditing the security of software vendors, cloud service providers, professional services firms, and distributors.

|

Als ESG kritische Infrastruktureinteilungen durch diese Reihe von IHM Verkäuferbilanzschritte festsetzte, beunruhigten die Resultate extrem. Z.B. auf Durchschnitt, nur 14% der Gesamtübersicht Bevölkerung befolgt alle drei besten Praxisschritte, wenn die Sicherheit ihrer strategischen Infrastrukturverkäufer revidiert wird (sehen Sie Tabelle 3). Da strategische Infrastrukturverkäufer häufig revidiert werden, ist es sicher, anzunehmen, daß weniger als 14% der Gesamtübersicht Bevölkerung dieser besten Praxis folgt, wenn es die Sicherheit der Software-Verkäufer, Wolke Diensterbringer revidiert, macht professionelle Dienstleistungen und Verteiler fest.

|

Table 3. Incidence of Best Practices for IT Vendor Security Audits

|

It is also worth noting that ESG data shows marginal improvements regarding IT vendor security auditing best practices in the last five years. In 2010, only 10% of critical infrastructure organizations followed all six best practice steps, while 14% do so in 2015. Clearly, there is still a lot of room for improvement.

|

Es ist auch wert die Anmerkung, daß ESG Daten den begrenzten Verbesserungen betreffend sind SIE die Verkäufersicherheit zeigen, die beste Praxis in den letzten fünf Jahren revidiert. 2010 folgte nur 10% von kritischen Infrastruktureinteilungen allen sechs besten Praxisschritten, während 14% so 2015 tun. Offenbar gibt es eine ruhige Menge Raum für Verbesserung.

|

|

Regardless of security audit deficiencies, many critical infrastructure organizations are somewhat bullish about their IT vendors’ security. On average, 41% of cybersecurity professionals rate all types of IT vendors as excellent in terms of their commitment to and communications about their internal security processes and procedures, led by strategic infrastructure vendors achieving an excellent rating from 49% of the cybersecurity professionals surveyed (see Figure 13).

|

Unabhängig davon Sicherheit Bilanzmängel sind viele kritische Infrastruktureinteilungen über ihr ES Verkäufer' Sicherheit ein wenig bullish. Auf Durchschnitt veranschlagen 41% von cybersecurity Fachleuten alle Arten von IHM Verkäufer, wie ausgezeichnet in ihrer Verpflichtung zu und Kommunikationen über ihre internen Sicherheit Prozesse und Verfahren ausgedrückt, geführt von den strategischen Infrastrukturverkäufern, die eine ausgezeichnete Bewertung von 49% der geüberblickten cybersecurity Fachleute erzielen (siehe Tabelle 13).

|

|

Critical infrastructure organizations gave their IT vendors more positive security ratings in 2015 compared with 2010. For example, only 19% of critical infrastructure organizations rated their strategic infrastructure vendors as excellent in 2010 compared with 49% in 2015. Many IT vendors have recognized the importance of building cybersecurity into products and processes during this timeframe and are much more forthcoming about their cybersecurity improvements. Furthermore, critical infrastructure organizations have increased the amount of vendor security due diligence over the last five years, leading to greater visibility and improved vendor ratings.

|

Kritische Infrastruktureinteilungen gaben ihr ES Verkäufer positivere Sicherheit Bewertungen in 2015 verglichen mit 2010. Z.B. veranschlug nur 19% von kritischen Infrastruktureinteilungen ihre strategischen Infrastrukturverkäufer, wie ausgezeichnet in 2010 verglichen mit 49% 2015. Viele hat ES Verkäufer den Wert des Errichtens von cybersecurity in Produkte und von Prozessen während dieses timeframe erkannt und ist über ihre cybersecurity Verbesserungen viel bevorstehender. Ausserdem haben kritische Infrastruktureinteilungen die Menge von Verkäufersicherheit gebührender Sorgfalt über den letzten fünf Jahren erhöht und geführt zu grössere Sicht und verbesserte Verkäuferbewertungen.

|

|

The news isn’t all good as at least 12% of critical infrastructure organizations are only willing to give their IT vendors’ internal security processes and procedures a satisfactory, fair, or poor rating. ESG is especially concerned with ratings associated with resellers, VARs, and distributors since 24% of critical infrastructure organizations rate their internal security processes and procedures as satisfactory, fair, or poor. This is especially troubling since Figure 10 reveals that 18% of critical infrastructure organizations do not perform security audits on resellers, VARs, and distributors. Based upon all of this data, it appears that critical infrastructure organizations remain vulnerable to cybersecurity attacks (like supply chain interdiction) emanating from resellers, VARs, and distributors.

|

Die Nachrichten sind nicht ganz gut, da 12% mindestens von kritischen Infrastruktureinteilungen nur bereit sind, ihr SIE zu geben Verkäufer' interne Sicherheit Prozesse und Verfahren ein zufriedenstellendes, Messe oder schlechte Bewertung. ESG wird besonders mit den Bewertungen betroffen, die mit Resellers, VARs verbunden sind, und Verteiler seit 24% von kritischen Infrastruktureinteilungen veranschlagen ihre internen Sicherheit Prozesse und Verfahren, wie zufriedenstellend, Messe oder Armen. Dieses bemüht besonders, da Tabelle 10 aufdeckt, daß 18% von kritischen Infrastruktureinteilungen nicht Sicherheit Bilanzen auf Resellers, VARs und Verteilern durchführen. Gegründet nach allen diese Daten, scheint es, daß kritische Infrastruktureinteilungen zu den cybersecurity Angriffen (wie Versorgungsmaterial-Kette Verbot) ausströmend von den Resellers, von VARs und von den Verteilern verletzbar bleiben.

|

|

IT hardware and software is often developed, tested, assembled, or manufactured in multiple countries with varying degrees of patent protection or legal oversight. Some of these countries are known “hot beds” of cybercrime or even state-sponsored cyber-espionage. Given these realities, one would think that critical infrastructure organizations would carefully trace the origins of the IT products purchased and used by their firms.

|

ES Kleinteile und Software wird häufig in den mehrfachen Ländern mit unterschiedlichen Grad des Patentschutzes oder der zugelassenen Aufsicht entwickelt, geprüft, zusammengebaut oder hergestellt. Einige dieser Länder sind bekannte „heiße Betten“ von cybercrime oder sogar von Zustand-geförderter Cyberspionage. Diese Wirklichkeiten gegeben, würde man denken, daß kritische Infrastruktureinteilungen sorgfältig die Ursprung von ES die Produkte nachvollziehen würden, die durch ihre Unternehmen gekauft wurden und verwendet waren.

|

|

ESG’s data suggests that most firms are at least somewhat certain about the geographic lineage of their IT assets (see Figure 14). It should also be noted that there have been measurable improvements in this area as 41% of critical infrastructure organizations are very confident that they know the country in which their IT hardware and software products were originally developed and/or manufactured compared with only 24% in 2010. Once again, ESG attributes this progress to improvements in IT vendor security due diligence, greater supply chain security oversight within the IT vendor community, and increased overall cyber supply chain security awareness across the entire cybersecurity community over the past five years.

|

Daten ESGS schlagen vor, daß die meisten Unternehmen mindestens über die geographische Abstammung von ihrem ES Werte ein wenig sicher sind (siehe Tabelle 14). Es sollte auch gemerkt werden, daß es meßbare Verbesserungen in diesem Bereich gegeben hat, da 41% von kritischen Infrastruktureinteilungen sehr überzeugt sind, denen sie das Land kennen, in dem ihr ER Kleinteil- und Software-Produkte ursprünglich verglichen worden mit nur 24% 2010 entwickelt und/oder hergestellt wurde. Noch einmal schreibt ESG diesen Fortschritt Verbesserungen in IHM Verkäufersicherheit gebührende Sorgfalt, grössere Versorgungsmaterial-Kette Sicherheit Aufsicht innerhalb ES Verkäufergemeinschaft und erhöhtes gesamtes cyber Versorgungsmaterial-Kette Sicherheit Bewußtsein über der gesamten cybersecurity Gemeinschaft über letzten fünf Jahre zu.

|

|

While cybersecurity professionals gave positive ratings to their IT vendors’ security and are fairly confident about the origins of their IT hardware and software, they remain vulnerable because of insecure hardware and software that somehow circumvent IT vendor security audits, fall through the cracks, and end up in production environments. In fact, the majority (58%) of critical infrastructure organizations admit that they use insecure products and/or services that are a cause for concern (see Figure 15). One IT product or service vulnerability could represent the proverbial “weak link” that leads to a cyber-attack on the power grid, ATM network, or water supply.

|

Während cybersecurity Fachleute positiven Bewertungen zu ihrem ES Verkäufer' Sicherheit gaben und hinsichtlich der Ursprung von ihrem ES Kleinteile und Software ziemlich überzeugt sind, bleiben sie wegen der unsicheren Kleinteile verletzbar und Software, die SIE irgendwie Verkäufersicherheit Bilanzen verhindern, fallen durch die Sprünge und Ende oben in den Produktion Klimas. Tatsächlich lassen die Majorität (58%) der kritischen Infrastruktureinteilungen zu, daß sie unsichere Produkte und/oder Dienstleistungen verwenden, die ein Grund zur Besorgnis sind (siehe Tabelle 15). Ein könnte ES Produkt oder Service-Verwundbarkeit die sprichwörtliche „schwache Verbindung“, das das zu cyber-angreifen auf dem Energie Rasterfeld, führt ATM Netz oder Wasserversorgung darstellen.

|

Cyber Supply Chain Security and Software Assurance

|

Cyber Versorgungsmaterial-Kette Sicherheit und Software-Versicherung

|

|

Software assurance is another key tenet of cyber supply chain security as it addresses the risks associated with a cybersecurity attack targeting business software. The U.S. Department of Defense defines software assurance as:

|

Software-Versicherung ist eine andere SchlüsselLehre der cyber Versorgungsmaterial-Kette Sicherheit, da sie die Gefahren adressiert, die mit einem cybersecurity Angriff verbunden sind, der Geschäft Software zielt. Die US Verteidigungsministerium definiert Software-Versicherung wie:

|

|

“The level of confidence that software is free from vulnerabilities, either intentionally designed into the software or accidentally inserted at any time during its lifecycle, and that the software functions in the intended manner.”

|

„Das Niveau des Vertrauens, das Software von der Verwundbarkeit, entweder absichtlich frei ist, entwarf in die Software oder schob versehentlich jederzeit während seiner Lebensdauer ein, und das die Software arbeitet in der beabsichtigten Weise.“

|

|

Critical infrastructure organizations tend to have sophisticated IT requirements, so it comes as no surprise that 40% of organizations surveyed develop a significant amount of software for internal use while another 41% of organizations develop a moderate amount of software for internal use (see Figure 16).

|

Kritische Infrastruktureinteilungen neigen, ES verfeinert zu haben Bedingungen, also kommt es als keine überraschung, der 40% von den überblickten Einteilungen eine bedeutende Menge Software für internen Gebrauch entwickeln, während eine anderen 41% von Einteilungen eine gemäßigte Menge Software für internen Gebrauch entwickeln (siehe Tabelle 16).

|

|

Software vulnerabilities continue to represent a major threat vector for cyber-attacks. For example, the 2015 Verizon Data Breach and Investigations Report found that web application attacks accounted for 9.4% of incident classification patterns within the confirmed data breaches. Since any poorly written, insecure software could represent a significant risk to business operations, ESG asked respondents to rate their organizations on the security of their internally developed software. The results vary greatly: 47% of respondents say that they are very confident in the security of their organization’s internally developed software, but 43% are only somewhat confident and another 8% remain neutral (see Figure 17).

|

Software-Verwundbarkeit fährt fort, einen Hauptdrohungvektor für darzustellen cyber-angreift. Z.B. berichten der Verizon Daten-Bruch 2015 und Untersuchungen gefunden, daß Netzanwendung Angriffe 9.4% von Ereignisklassifikationmustern innerhalb der bestätigten Datenbrüche betrugen. Seit schlecht geschriebenen irgendwelchen, könnte unsichere Software eine bedeutende Gefahr zu den Geschäftsoperationen darstellen, bat ESG Antwortende, ihre Einteilungen auf der Sicherheit ihrer innerlich entwickelten Software zu veranschlagen. Die Resultate verändern sich groß: 47% von Antwortenden sagen, daß sie in der Sicherheit der entwickelten Software ihrer Einteilung innerlich sehr überzeugt sind, aber 43% sind nur ein wenig überzeugt und eine anderen 8% bleiben Null (siehe Tabelle 17).

|

|

There is a slight increase in the confidence level over the past five years as 36% of cybersecurity professionals working at critical infrastructure organizations were very confident in the security of their organization’s internally developed software in 2010 compared with 47% today. But this is a marginal improvement at best.

|

Es gibt eine geringfügige Zunahme des Vertrauen Niveaus über letzten fünf Jahre als 36% von den cybersecurity Fachleuten, die an den kritischen Infrastruktureinteilungen arbeiten, waren sehr überzeugt in der Sicherheit der entwickelten Software ihrer Einteilung innerlich in 2010 heute verglichen mit 47%. Aber dieses ist eine begrenzte Verbesserung bestenfalls.

|

|

To assess software security more objectively, ESG asked respondents whether their organization ever experienced a security incident directly related to the compromise of internally developed software. As it turns out, one-third of critical infrastructure organizations have experienced one or several security incidents that were directly related to the compromise of internally developed software (see Figure 18).

|

Um Software-Sicherheit objektiver festzusetzen, fragte ESG Antwortende ob ihre Einteilung überhaupt ein Sicherheit Ereignis erfuhr, das direkt auf dem Kompromiß der innerlich entwickelten Software bezogen wurde. Während es ausfällt, hat Drittel von kritischen Infrastruktureinteilungen eine oder einige Sicherheit Ereignisse erfahren, die direkt mit dem Kompromiß der innerlich entwickelten Software zusammenhingen (siehe Tabelle 18).

|

|

From an industry perspective, 39% of financial services firms have experienced a security incident directly related to the compromise of internally developed software compared with 30% of organizations from other critical infrastructure industries. This happens in spite of the fact that financial services tend to have advanced cybersecurity skills and adequate cybersecurity resources. ESG finds this data particularly troubling since a cyber-attack on a major U.S. bank could disrupt the domestic financial system, impact global markets, and cause massive consumer panic.

|

Von einer Industrieperspektive haben 39% von Unternehmen der finanziellen Services ein Sicherheit Ereignis erfahren, das direkt auf dem Kompromiß der innerlich entwickelten Software bezogen wird, die mit 30% von Einteilungen von anderen kritischen Infrastrukturindustrien verglichen wird. Dieses geschieht trotz der tatsache, daß finanzielle Dienstleistungen neigen, cybersecurity Fähigkeiten und ausreichende cybersecurity Betriebsmittel vorgerückt zu haben. ESG findet diese Daten, besonders zu bemühen, da auf Haupt-US cyber-angreifen Sie Bank konnte das inländische finanzielle System stören, globale Märkte auswirken und massive Verbraucherpanik verursachen.

|

|

Critical infrastructure organizations recognize the risks associated with insecure software and are actively employing a variety of security controls and software assurance programs. The most popular of these is also the easiest to implement as 51% of the organizations surveyed have deployed application firewalls to block application-layer cyber-attacks such as SQL injections and cross-site scripting (XSS). In addition to deploying application firewalls, about half of the critical infrastructure organizations surveyed also include security testing tools as part of their software development processes, measuring their software security against publicly available standards, providing secure software development training to internal developers, and adopting secure software development lifecycle processes (see Figure 19). Of course, many organizations are engaged in several of these activities simultaneously in order to bolster the security of their homegrown software.

|

Kritische Infrastruktureinteilungen erkennen die Gefahren, die mit unsicherer Software verbunden sind und setzen aktiv eine Vielzahl von Sicherheit Kontrollen und von Software-Versicherung Programmen ein. Das populärste von diesen ist auch das einfachste einzuführen, da 51% der Einteilungen, die überblickt werden, Anwendung Brandmauern entfaltet haben, um Anwendungschicht zu blockieren cyber-angreift wie SQL Einspritzungen und Kreuzaufstellungsort, die scripting sind (XSS). Zusätzlich zu entfaltenden Anwendung Brandmauern über Hälfte der kritischen Infrastruktureinteilungen, die auch überblickt werden, schließen Sie Sicherheit prüfenwerkzeuge als Teil ihrer Software-Entwicklung Prozesse mit ein und ihre Software-Sicherheit gegen öffentlich erhältliche Standards messen und die sichere Software-Entwicklung zur Verfügung stellen, die zu den internen Entwicklern ausbildet und sichere Software-Entwicklung Lebensdauerprozesse annimmt (siehe Tabelle 19). Selbstverständlich nehmen viele Einteilungen an mehreren dieser Tätigkeiten gleichzeitig teil, um die Sicherheit ihrer homegrown Software zu polstern.

|

|

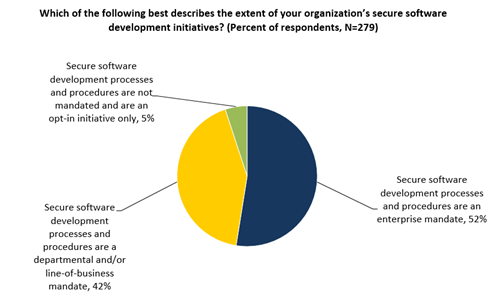

Secure software development programs are certainly a step in the right direction, but software assurance effectiveness is a function of two factors: the types of programs employed and the consistency of these programs. ESG research reveals that just over half of critical infrastructure organizations treat secure software development processes and procedures as an enterprise mandate, so it’s likely that these firms have a consistent secure software development methodology across the organization.

|

Sichere Software-Entwicklungsprogramme sind zweifellos ein Schritt in der rechten Richtung, aber Software-Versicherung Wirksamkeit ist eine Funktion von zwei Faktoren: die Arten der Programme eingesetzt und die übereinstimmung dieser Programme. ESG Forschung deckt auf, daß gerade überschußhälfte der kritischen Infrastruktureinteilungen sichere Software-Entwicklung Prozesse und Verfahren als Unternehmenvollmacht behandeln, also ist es wahrscheinlich, daß diese Unternehmen ein gleichbleibendes sicheres Software-Entwicklung Verfahren über der Einteilung haben.

|

|

Alternatively, 42% of the critical infrastructure organizations surveyed implement secure software development processes and procedures as departmental or line-of-business mandates (see Figure 20). Decentralized software security processes like these can lead to tremendous variability where some departments institute strong software assurance programs while others do not. Furthermore, secure software development programs can vary throughout the enterprise where one department provides training and formal processes while another simply deploys an application firewall. As the old saying goes, “One bad apple can spoil the whole bunch”—a single department that deploys insecure internally developed software can open the door to damaging cyber-attacks that impact the entire enterprise and disrupt critical infrastructure services like food distribution, health care, or telecommunications.

|

Wechselweise führen 42% der kritischen überblickten Infrastruktureinteilungen sichere Software-Entwicklung Prozesse und Verfahren als Abteilungs- oder Linie-vongeschäft Vollmacht ein (siehe Tabelle 20). Dezentralisierte Software-Sicherheit Prozesse wie diese können zu enorme Veränderlichkeit führen, in der einige Abteilungen starke Software-Versicherung Programme einleiten, während andere nicht. Ausserdem können sichere Software-Entwicklungsprogramme während des Unternehmens schwanken, in dem eine Abteilung Training und formale Prozesse liefert, während andere einfach eine Anwendung Brandmauer entfaltet. Während der alte Saying geht, „ein schlechter Apfel kann das vollständige Bündel verderben“ - eine einzelne Abteilung, die unsichere innerlich entwickelte Software kann die Tür zum Beschädigen öffnen cyber-angreift daß Auswirkung das gesamte Unternehmen entfaltet und stören kritische Infrastrukturservices wie Nahrungsmittelverteilung, Gesundheitspflege oder Nachrichtentechniken.

|

|

Critical infrastructure organizations are implementing secure software development programs for a number of reasons, including adhering to general cybersecurity best practices (63%), meeting regulatory compliance mandates (55%), and even lowering costs by fixing software security bugs in the development process (see Figure 21).

|

Kritische Infrastruktureinteilungen führen sichere Software-Entwicklungsprogramme für eine Anzahl von Gründen, einschließlich das Befolgen allgemeines cybersecurity beste Praxis (63%) ein und decken regelnde Befolgungvollmacht (55%) und gleichmäßige senkende Kosten, indem sie Software-Sicherheit Wanzen im Entwicklung Prozeß reparieren (siehe Tabelle 21).

|

|

It is also worth noting that 27% of critical infrastructure organizations are establishing secure software development programs in anticipation of new legislation. These organizations may be thinking in terms of the NIST cybersecurity framework (CSF) first introduced in February 2014. Although compliance with the CSF is voluntary today, it may evolve into a common risk management and regulatory compliance standard that supersedes other government and industry regulations like FISMA, GLBA, HIPAA, and PCI-DSS in the future. Furthermore, the CSF may also become a standard for benchmarking IT risk as part of cyber insurance underwriting and may be used to determine organizations’ insurance premiums. Given these possibilities, critical infrastructure organizations would be wise to consult the CSF, assess CSF recommendations for software security, and use the CSF to guide their software security processes and controls wherever possible.

|

Es ist auch wert die Anmerkung, daß 27% von kritischen Infrastruktureinteilungen sichere Software-Entwicklungsprogramme in Erwartung der neuen Gesetzgebung herstellen. Diese Einteilungen können in dem NIST cybersecurity Rahmen (CSF) ausgedrückt denken zuerst im Februar 2014 eingeführt. Obgleich Befolgung des CSF freiwilliger heutiger Tag ist, kann sie in ein allgemeines Risikomanagement und regelnden in einen Befolgungstandard entwickeln, der andere Regierung und Industrieregelungen wie FISMA, GLBA, HIPAA und PCI-DSS zukünftig ersetzt. Ausserdem kann der CSF ein Standard für das Benchmarking IHN Gefahr als Teil der unterschreibenden cyber Versicherung auch werden und kann verwendet werden, Einteilungen festzustellen' Versicherungsprämien. Diese Möglichkeiten gegeben, würden kritische Infrastruktureinteilungen klug sein, den CSF zu beraten, CSF Empfehlungen für Software-Sicherheit festzusetzen, und den CSF zu verwenden, um ihre Software-Sicherheit Prozesse und Kontrollen wo möglich zu führen.

|

|

Aside from the ongoing software security actions taken today, critical infrastructure organizations also have future plans—28% plan to include specific security testing tools as part of software development, 25% will add web application firewalls to their infrastructure, and 24% will hire developers and development managers with secure software development skills (see Figure 22). These ambitious plans indicate that CISOs recognize their software development security deficiencies and are taking precautions in order to mitigate risk.

|

Neben den fortwährenden Software-Sicherheit Maßnahmen, die heute ergriffen werden, haben kritische Infrastruktureinteilungen auch den Zukunft Pläne-28% Plan, zum spezifische Sicherheit der prüfenwerkzeuge als Teil der Software-Entwicklung mit einzuschließen, fügt 25% Netzanwendung Brandmauern ihrer Infrastruktur hinzu, und 24% stellt Entwickler und Entwicklung Manager mit sicheren Software-Entwicklung Fähigkeiten an (siehe Tabelle 22). Diese ehrgeizigen Pläne zeigen an, daß CISOs ihre Software-Entwicklung Sicherheit Mängel erkennen und Vorsichtsmaßnahmen treffen, um Gefahr abzuschwächen.

|

|

Some software development, maintenance, and testing activities are often outsourced to third-party contractors and service providers. This is the case at half of the critical infrastructure organizations that participated in this ESG research survey (see Figure 23).

|

Etwas Software-Entwicklung, Wartung und prüfentätigkeiten sind outsourced häufig zu den aus dritter Quelle Fremdfirmen und zu den Diensterbringern. Dieses ist der Fall an der Hälfte der kritischen Infrastruktureinteilungen, die an dieser ESG Forschung übersicht teilnahmen (siehe Tabelle 23).

|

|

As part of these relationships, many critical infrastructure organizations place specific cybersecurity contractual requirements on third-party software development partners. For example, 43% mandate security testing as part of the acceptance process, 41% demand background checks on third-party software developers, and 41% review software development projects for security vulnerabilities (see Figure 24).

|

Als Teil dieser Verhältnisse setzen viele kritische Infrastruktureinteilungen spezifisches cybersecurity Vertragsbedingungen auf aus dritter Quellesoftware-Entwicklung Partner. Z.B. 43% Vollmacht Sicherheit, die als Teil des Annahmeprozesses, der überprüfungen des 41% Nachfragehintergrundes auf aus dritter Quellesoftware-Entwickler und der 41% Bericht-Software-Entwicklung Projekte auf Sicherheit Verwundbarkeit prüft (siehe Tabelle 24).

|

Cybersecurity, Critical Infrastructure Security Professionals, and the U.S. Federal Government

|

Cybersecurity, kritische Infrastruktur-Sicherheit Fachleute und die US Bundesregierung

|

|

ESG research indicates a pattern of persistent cybersecurity incidents at U.S. critical infrastructure organizations over the past few years. Furthermore, security professionals working in critical infrastructure industries believe that the cyber-threat landscape is more dangerous today than it was two years ago.

|

ESG Forschung zeigt ein Muster der hartnäckigen cybersecurity Ereignisse an US an kritische Infrastruktureinteilungen während der letzten Jahre. Vor ausserdem glauben die Sicherheit Fachleute, die in den kritischen Infrastrukturarbeiten Industrien, daß die Cyberdrohung Landschaft gefährlicherer ist heutiger Tag, als es waren zwei Jahren.

|

|

To address these issues, President Obama and various other elected officials proposed several cybersecurity programs such as the NIST cybersecurity framework and an increase in threat intelligence sharing between critical infrastructure organizations and federal intelligence and law enforcement agencies. Of course, federal cybersecurity discussions are nothing new. Recognizing a national security vulnerability, President Clinton first addressed critical infrastructure protection (CIP) with Presidential Decision Directive 63 (PDD-63) in 1998. Soon thereafter, Deputy Defense Secretary John Hamre cautioned the U.S. Congress about CIP by warning of a potential “cyber Pearl Harbor.” Hamre stated that a devastating cyber-attack, “… is not going to be against Navy ships sitting in a Navy shipyard. It is going to be against commercial infrastructure.”

|

Um diese Punkte anzusprechen, schlugen Präsident Obama und viele gewählte Beamte einige cybersecurity Programme wie der NIST cybersecurity Rahmen und eine Zunahme der Drohungintelligenz vor, die zwischen kritischen Infrastruktureinteilungen und Bundesintelligenz und Gesetzdurchführungagenturen teilt. Selbstverständlich sind Bundescybersecurity Diskussionen nichts neues. Eine Staatssicherheit Verwundbarkeit erkennend, adressierte Präsident Clinton zuerst kritischen Infrastrukturschutz (CIP) mit Präsidentenentscheidung Richtlinie 63 (PDD-63) 1998. Bald danach, warnte Abgeordneter Defense Secretary John Hamre die US Kongreß über CIP durch Warnung eines möglichen „cyber Pearl Harbor.“ Hamre gab, daß ein verheerendes cyber-angreifen, „… wird nicht gegen die Marineschiffe sein an, die in einer Marinewerft sitzen. Es wird gegen kommerzielle Infrastruktur sein.“

|

|

Security professionals working at critical infrastructure industries have been directly or indirectly engaged with U.S. Federal Government cybersecurity programs and initiatives through several Presidential administrations. Given this lengthy timeframe, ESG wondered whether these security professionals truly understood the U.S. government’s cybersecurity strategy. As seen in Figure 31, the results are mixed at best. One could easily conclude that the data resembles a normal curve where the majority of respondents believe that the U.S. government’s cybersecurity strategy is somewhat clear while the rest of the survey population is distributed between those who believe that the U.S. government’s cybersecurity strategy is very clear and those who say it is unclear.

|

Die Sicherheit Fachleute, die an den kritischen Infrastrukturindustrien arbeiten, sind direkt gewesen oder engagiert indirekt sich in US Bundesregierung cybersecurity Programme und Initiativen durch einige Präsidentenleitungen. Dieses langatmige timeframe gegeben, wunderte sich ESG, ob diese Sicherheit Fachleute wirklich die US verstanden Strategie cybersecurity der Regierung. Wie in Tabelle 31 gesehen, werden die Resultate bestenfalls gemischt. Man könnte leicht feststellen, daß die Daten einer normalen Kurve ähneln, in der die Mehrheit einen Antwortenden daß die US glauben Strategie cybersecurity der Regierung ist ein wenig klar, während der Rest der übersicht Bevölkerung zwischen die verteilt wird, die daß die US glauben Strategie cybersecurity der Regierung ist sehr klar und die, die sie sagen, ist unklar.

|

|

ESG views the results somewhat differently. In spite of over 20 years of U.S. federal cybersecurity discussions, many security professionals remain unclear about what the government plans to do in this space. Clearly, the U.S. Federal Government needs to clarify its mission, its objectives, and its timeline with cybersecurity professionals to gain their trust and enlist their support for public/private programs.

|

ESG sieht die Resultate ein wenig anders als an. Trotz über 20 Jahre US Bundescybersecurity Diskussionen, viele Sicherheit Fachleute bleiben unklar über, was die Regierung Pläne, zum in diesem Raum zu tun. Offenbar muß die USbundesregierung seine Mission, seine Zielsetzungen und sein timeline mit cybersecurity Fachleuten erklären, um ihr Vertrauen zu gewinnen und ihre Unterstützung für die allgemeinen/privaten Programme einzutragen.

|

|

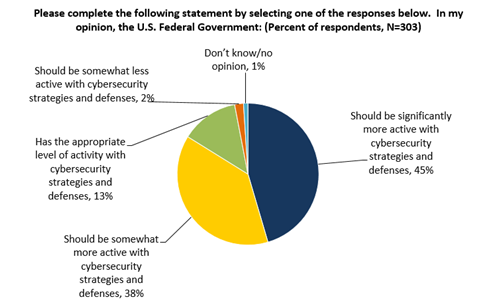

While critical infrastructure security professionals may be uncertain about the U.S. Federal Government’s strategy, they would also like to see Washington become more engaged. Nearly half (45%) of critical infrastructure organizations believe that the U.S. Federal Government should be significantly more active with cybersecurity strategies and defenses while 38% believe that the U.S. Federal Government should be somewhat more active with cybersecurity strategies and defenses (see Figure 32).

|

Wenn kritisch, können Infrastruktursicherheit Fachleute über die US unsicher sein Strategie der Bundesregierung, möchten sie auch Washington sehen, engagiert zu werden. Fast glauben Hälfte (45%) der kritischen Infrastruktureinteilungen daß die US Bundesregierung sollte deutlich mehr aktives mit cybersecurity Strategien und Verteidigung sein, während 38% daß die US glauben Bundesregierung sollte mit cybersecurity Strategien und Verteidigung ein wenig aktiver sein (siehe Tabelle 32).

|

|

Finally, ESG asked the entire survey population of security professionals what types of cybersecurity actions the U.S. Federal Government should take. Nearly half (47%) believe that Washington should create better ways to share security information with the private sector. This aligns well with President Obama’s executive order urging companies to share cybersecurity threat information with the U.S. Federal Government and one another. Cybersecurity professionals have numerous other suggestions as well. Some of these could be considered government cybersecurity enticements. For example, 37% suggest more funding for cybersecurity education programs while 36% would like more incentives like tax breaks or matching funds for organizations that invest in cybersecurity. Alternatively, many cybersecurity professionals recommend more punitive or legislative measures—44% believe that the U.S. Federal Government should create a “black list” of vendors with poor product security (i.e., the cybersecurity equivalent of a scarlet letter), 40% say that the U.S. Federal Government should limit its IT purchasing to vendors that display a superior level of security, and 40% endorse more stringent regulations like PCI DSS or enacting laws with higher fines for data breaches (see Figure 33).

|

Schließlich fragte ESG die gesamte übersicht Bevölkerung der Sicherheit Fachleute, welche Arten der cybersecurity Tätigkeiten die US Bundesregierung sollte nehmen. Fast beinahe (47%) glauben Sie, daß Washington bessere Weisen verursachen sollte, Sicherheit Informationen mit dem privaten Sektor zu teilen. Dieses stimmt gut mit Präsident Obamas der Ausführungsverordnung überein, die Firmen drängt, cybersecurity Drohunginformationen mit den US zu teilen Bundesregierung und eine andere. Cybersecurity Fachleute haben zahlreich andere Vorschläge außerdem. Einige von diesen konnten gelten als Regierung cybersecurity Verleitungen. Z.B. schlagen 37% die Finanzierung für cybersecurity Ausbildung Programme vor, während 36% mehr Anreize wie Steuerfreijahr- oder Zusammenbringenkapital für Einteilungen möchte, die im cybersecurity investieren. Wechselweise empfehlen viele cybersecurity Fachleute strafenderes, oder gesetzgebende Masse-44% glauben daß die US Bundesregierung sollte eine „schwarze Liste“ der Verkäufer mit schlechter Produktsicherheit (d.h., das cybersecurity äquivalent eines Scarletbuchstaben), 40% Sagen erstellen, das die US Bundesregierung sollte sein ES begrenzen kaufend zu den Verkäufern, die ein überlegenes Niveau der Sicherheit anzeigen, und 40% indossieren zwingendere Regelungen wie PCI DSS, oder das Verordnen von Gesetzen mit höheren Geldstrafen für Daten bricht durch (siehe Tabelle 33).

|

|

Of course, it’s unrealistic to expect draconian cybersecurity policies and regulations from Washington, but the ESG data presents a clear picture: Cybersecurity professionals would like to see the U.S. Federal Government use its visibility, influence, and purchasing power to produce cybersecurity “carrots” and “sticks.” In other words, Washington should be willing to reward IT vendors and critical infrastructure organizations that meet strong cybersecurity metrics and punish those that cannot adhere to this type of standard.

|

Selbstverständlich ist es unrealistisch, drakonische cybersecurity Politik und Regelungen von Washington zu erwarten, aber die ESG Daten stellen eine freie Abbildung dar: Cybersecurity Fachleute möchten den USbundesregierunggebrauch sehen seine Sicht, Einfluß und Kaufkraft, cybersecurity „Karotten“ und „Stöcke zu produzieren.“ Das heißt, sollte Washington bereit sein, ES zu belohnen Verkäufer und kritische Infrastruktureinteilungen, die starke cybersecurity Metrik treffen und bestraft die, die nicht diese Art des Standards befolgen können.

|

|

|